Цели:

сформировать у учащихся понятия цифровой и защищаемой информации, виды угроз для информации и методы ее защиты, криптографии

способствовать развитию познавательной деятельности учащихся, умению анализировать полученную информацию

способствовать формированию недопустимости действий, нарушающих правовые и этические нормы работы с информацией

Обеспечение урока

Семакин И. Г. Информатика и ИКТ. Базовый уровень: учебник для 10 - 11 классов / И. Г. Семакин, Е. К. Хеннер. – 4 - е изд. , испр. - М. : БИНОМ. Лаборатория знаний, 2008. – 246 с. : ил.

Проектор, интерактивная доска, компьютеры, выход в Интернет

Ключевые слова: защищаемая информация, цифровая информация, защита информации, криптография, цифровые подписи, сертификаты.

План урока

Организационный момент.

Актуализация знаний.

Приветствуйте пожалуйста, своих партнеров по плечу и расскажите им про информационные процессы (обработка, хранение, передача информации)

Сообщение темы урока.

Большое огорчение любому человеку доставляет потеря какой - то ценной для него вещи. Представьте себе, что вы потеряли дорогой мобильный телефон или новые перчатки. Эти потери доставили вам огорчение и нанесли материальный ущерб.

Другой пример потери информации: потеря документов, паспорта, служебного удостоверения. Любой такой документ содержит конфиденциальную информацию, т. е. е являющуюся собственностью только ее владельца. Важные документы в целях безопасности можно хранить в надежных местах, например в сейфах.

Но в наше время большая часть информации хранится в цифровом виде, на компьютерных носителях. Это обстоятельство не упрощает, а усложняет проблему защиты информации. Причем эта проблема принимает настолько глобальный характер, что государством принимаются специальные законы о защите информации, создаются новые службы.

В 1997 году Госстандартом России разработан ГОСТ основных терминов и определений в области защиты информации.

Защищаемая информация - информация, являющаяся предметом собственности и подлежащая защите в соответствии с требования правовых документов или требованиями, устанавливаемыми собственником информации.

Цифровая информация - информация, хранение, передача и обработка которой осуществляется средствами ИКТ.

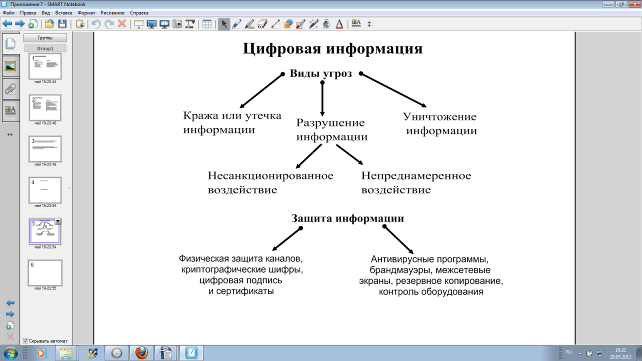

Два основных вида угроз :

1) Кража или утечка информации;

2) разрушение, уничтожение информации.

Защита информации - деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

- Что вы можете сказать про утечку информации?(кража и копирование бумажных документов, кража через сеть).

- Что такое несанкционированное воздействие? (создание и распространение компьютерных вирусов).

- Что такое непреднамеренное воздействие?(происходит вследствие ошибок пользователя; авария электросети).

- Какие меры защиты информации известны? (резервное копирование, антивирусная проверка компьютера, блок бесперебойного питания, разграничение доступа для разных пользователей (учетные записи пользователя), брандмауэры – защитные программы ).

Криптография появилась в Древнем Египте. Древнегреческий император Юлий Цезарь придумал шифр, носящий название шифра Цезаря. Попробуйте догадаться, в чем секрет одного из вариантов ключа Цезаря, с помощью которого зашифровано слово «криптография» в следующем шифрованном сообщении

ЛСКРНПДСБФК

Жяшзся (защита)

Закрытый ключ – это ключ, которым заранее обмениваются два абонента, ведущие секретную переписку.

Цифровая подпись – это индивидуальный секретный шифр, ключ которого известен только владельцу.

Закрепление изученного материала.

Для закрепления применим КОНТИНИУС РАУНД РОБИН. Каждый стол получит тему и должен будет пригтовить презентацию.

1 стол: Виды угроз для цифровой информации

2 стол: Меры защиты информации

3 стол: Криптография и защита информации

4 стол: Цифровые подписи и сертификаты

Защита презентации.

Домашнее задание. §12 на стр. 60 - 65, задания 9, 10 на стр. 66

Подведение итогов урока.

Получите свидетельство

Получите свидетельство Вход

Вход

Урок информатики "Защита информации" (0.33 MB)

Урок информатики "Защита информации" (0.33 MB)

0

0 2765

2765 481

481 Нравится

0

Нравится

0