МИНИСТЕРСТВО ОБРАЗОВАНИЯ, НАУКИ И МОЛОДЁЖНОЙ ПОЛИТИКИ КРАСНОДАРСКОГО КРАЯ

Государственное бюджетное профессиональное образовательное учреждение

Краснодарского края

«Славянский сельскохозяйственный техникум»

Методическая разработка

“МОДЕРНИЗАЦИЯ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ”

Славянск-на-Кубани, 2020

СОДЕРЖАНИЕ

Введение………………………………………………………………………......3

ГЛАВА 1. ИССЛЕДОВАНИЕ ОБЪЕКТА АВТОМАТИЗАЦИИ……………..5

1.1 Основные принципы построения ЛВС и их требования……………...….10

1.2 Требования к системе интерактивного управления ЛВС……………...…11

1.3 Требования к подсистеме рабочих мест ЛВС………………………...…..12

1.4 Маркировка рабочих мест ЛВС и требования административных мест к подсистеме……………………………………………………………………….12

1.5 Требования к надежности и подсистеме кабельных каналов…………….13

1.6 Требования к оборудованию СКС коммуникационных центров...………14

1.7 Оборудование ЛВС…………………………………………………….……16

1.8 Требования к документированию…………………………….……………18

ГЛАВА 2. ПЛАНИРОВАНИЕ СТРУКТУРЫ СЕТИ…………………...…….19

2.1 Организация сети на основе сетевой операционной системы………….25

2.2 IP-адресация и протокол TCP-IP……………………………………….…...27

2.3 Сетевые ресурсы………………………………………………………….….38

2.4 Сетевая безопасность…………………………………………………….….39

ГЛАВА 3. АНАЛИЗ СУЩЕСТВУЮЩИХ МЕТОДОВ ПРОЕКТИРОВАНИЯ ЛВС……………………………………………………………………………….41

3.1 Расчет среднего потока информации от простого обмена файлами…….41

3.2 Расчет среднего потока информации от простого обмена файлами……..44

ЗАКЛЮЧЕНИЕ……………………………………………………………….....45

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ………………...……………..46

ВВЕДЕНИЕ

Локальные сети составляют один из быстроразвивающихся секторов промышленности средств связи. Предполагается, что в ближайшем будущем локальные вычислительные сети станут одним из самых распространенных средств передачи и обработки данных, поскольку посвоим характеристикам и возможностям они более полно отвечают потребностям немалой части предприятий и учреждений, занимающихся управлением, производством и планированием.

В нынешнем времени в разных странах мира созданы и находятся в эксплуатации десятки типов локальных вычислительных сетей с различными физическими средами, размерами, топологией, алгоритмами работы, структурной организацией, архитектурной.

Локальные вычислительные сети должны быть не только быстрыми, но и быстро приспосабливаемые. Они должны иметь гибкую архитектуру, которая позволяла бы иметь в своем распоряжении станции на базе персональных компьютеров там, где это потребуется. А у пользователей должна быть возможность добавлять и переставлять ПК или внешние устройства в сети либо отключать их, при этом не вызывая прерывания работы сети.

Локальная вычислительная сеть также должна быть надежной. Одно из главных преимуществ автономного персонального компьютера состоит в том, что влияние его сбоя или поломки ограничено. Остальные работы в отделе не прерываются. При объединении ПК в ЛВС система должна сохранять надежность.

Одна из существенных черт ЛВС является то, что она разработана для работы с интеллектуальными рабочими станциями. ПК, включенные в сеть, должны уметь использовать потенциальные возможности других интеллектуальных приборов также, как в сетях подключения терминалов к главному компьютеру. Однако в большинстве прикладных программ персональные компьютеры используют свои вычислительные возможности.

В настоящее время в локальных вычислительных сетях можно отметить следующие направления: создание мощных корпоративных сетей и переход на технологию клиент-сервер.

Корпоративные локальные вычислительные сети характеризуются многоуровневой структурой, большим числом рабочих станций, наличием нескольких серверов, маршрутизаторов, мостов. Важнейшим комплексом задач является обеспечение требуемой планирования мощности пропускной способности сети.

Для решения задач оптимизации производительности и пропускной способности локальной вычислительной сети используются средства и методом моделирования и измерения. Особенности трафика ЛВС делают моделирование сетей наиболее трудным, чем моделирование систем с главной машиной. В ЛВС трафик может сильно видоизменяться, что определяется природой распределенной обработки. Так как такая обработка выполняется и сервером, и клиентом, есть много способов распределения обработки информации между ними, но в первую очередь необходимо знать о производительности самих приложений и влиянии приложений на общую пропускную способность и производительность сети.

Инструментальные средства не могут дать конкретных рекомендаций по поиску «узких мест» и оптимизации локальной вычислительной сети, а только способны показать, как изменения могут повлиять на характеристики сети. Распознать данные, полученные инструментальными средствами, разрабатывать планы устранения "узких мест" в локальных вычислительных сетях, сценарии для их проверки, решать оптимизационные задачи должен администратор.

С распространением электронно-вычислительных машин нетрудно предсказать рост в потребности передачи данных.

Производительность и пропускная способность ЛВС определяется следующими фактами: выбором серверов и рабочих станций, ОС рабочих станций, сетевого оборудования серверов и их конфигураций, организацией распределенного вычислительного процесса, защиты, поддержания и восстановления работоспособности в ситуациях сбоев и отказов.

История развития локальных сетей

Концепция вычислительных сетей является логическим результатом эволюции компьютерной технологии. Первые компьютеры 50-х годов - большие, громоздкие и дорогие - предназначались для очень небольшого числа избранных пользователей. Часто эти монстры занимали целые здания. Такие компьютеры не были предназначены для интерактивной работы пользователя, а использовались в режиме пакетной обработки.

Цели:

1.Оптимизировать использование существующих кабельных систем и активного сетевого оборудования

2.Обеспечить требуемую производительность для работы бизнес-приложений

3.Обеспечить возможность подключения новых объектов к сети

4.Повысить управляемость и отказоустойчивость ЛВС

ГЛАВА 1. ИССЛЕДОВАНИЕ ОБЪЕКТА АВТОМАТИЗАЦИИ

ПРИНЦИПЫ ПОСТРОЕНИЯ ЛВС ДЛЯ РЕШЕНИЯ ЗАДАЧ АВТОМАТИЗАЦИИ МОНИТОРИНГА И УПРАВЛЕНИЯ

В нынешнее время в системах управления и мониторинге используются датчики контроля процессов и оборудование для реализации прочих процессов мониторинга и управления. В любых системах с количеством ЭВМ свыше одной необходимо их объединение в одну сеть. В системах автоматизированного управления таких электронно-вычислительных машин может быть достаточно немало, а работа сети должна быть обеспечена на соответствующем техническом уровне и стандарте. Скорость передачи данных должна поддерживать вовремя выполненную транспортировку полезной информации от любой части сети к центру обработки данных (ЦОД). От этого фактора зависит работоспособность системы автоматизированного управления в целом.

На сегодняшний день существуют две технологии передачи данных:

-

передача данных при помощи проводных соединений;

-

передача данных при помощи радиосигналов;

-

передача данных при помощи оптических лазерных сигналов(световых).

Передача сигнала с помощью проводных линий крайне затруднена. А также, в процессах автоматизации участвует техника, которая постоянно перемещается по объекту, вследствие с чем кабельные соединения можно использовать только на стационарных точках, в тех местах, где отсутствуют изменения на совершенно всех стадиях. Кроме того, таким соединением можно соединять стационарные станции и центр обработки данных.

Передача данных при помощи радиосигналов, обеспеченная технологией Wi-Fi в данный момент развита и позволяет передавать информацию между объектами и точками доступа с необходимой для решения задач автомати1зации скоростью.

К основным проблемам, влияющим на качество сигналов, дальность действия приемо-передающего оборудования и скорость можно отнести:

-

помехи в сигналах;

-

стандарт wi-fi подключаемых клиентов;

-

количество пользователей на одну станцию.

Помехи в сигналах появляются в следующих случаях:

-

в радиусе действия сети точки доступа имеются другие передающие устройстваWi-Fi, которые используют одинаковый частотный диапазон.

-

В полосе частот 2,4 ГГц беспроводные сети используют 13 каналов шириной 20 МГц c интервалами 5 МГц. Точка доступа создает сильные помехи на соседние от своего каналы и несильные на каналы, отстоящие на 10 МГц. Таким образом, если Вы используете канал 5, помехи будут на каналах 3, 4, 6, 7;

Большие расстояния между приемниками и передатчиками. Соответствующие точки доступа ограничены 400-метровым радиусом действия с применением внешних антенн этот показатель можно легко увеличить до 2 км (следует отметить, что существуют направленные антенны, позволяющие передавать сигнал на десятки километров)

Стандарт Wi-Fi на подключаемых клиентах. Нынешние протоколы 802.ххх позволяют более старым клиентам одновременно работать в сети. Хотя, при интенсивной передаче данных между клиентами, использующими старые протоколы (b/g), скорость работы точки доступа, которая работает на более быстром, новом протоколе (n), падает до уровня старого протокола. Этот факт значительно понижает пропускную способность точки доступа, этим самым может негативно сказаться на передаче данных. Для исключения такой ситуации рекомендуется использовать устройства, которые поддерживают один протокол.

Возникающие на пути сигнала препятствия различного рода, могут значительно уменьшать его мощность. Возникновение стекла или металлического предмета между передатчиком и приемником сокращает мощность сигнала в 2 раза.

Количество пользователей на 1 точку доступа является достаточно важным фактором. Каждая точка доступа ограничена определенным количеством возможных подключений. На каждого подключенного пользователя выделяется пропускная часть канала связи и, чем будет больше клиентов, тем меньше каждому останется канала. Таким образом, можно получить существенные «проседания» по качеству связи, которое может повлечь ошибки в управлении и скажется на скорости работы сети

Рисунок 1. Схема ЛВС строительной площадки

Для объекта, имеющего 6 точек мониторинга и один ЦОД с использованием технологии Wi-Fi стандарта 802.11n (который на сегодняшний день считается самым распространенным) расчёт будет выглядеть следующим образом:

Сначала находим «узкое место» в пропускной способности беспроводной локальной сети. В данном случае это место связи между точками передачи и сбора информации. Учитываем, что максимальная достижимая фактическая скорость технологии 450 Мбит/с.Для начала вычтем пропускную скорость, необходимую для работы 3-х точек мониторинга.

Каждая точка требует резервирования 100 Мбит/с, получаем необходимое обеспечение надежности канала в 300 Мбит/с. Отсюда следует, для техники нам остается пропускная скорость в 150 Мбит/с. С резервированием 2 Мбит/с для каждой единицы получаем максимально возможное количество техники, равное 75 единицам. Поскольку техника перемещается по всему объекту, зарезервированный для нееканал связи, будет распространяться и на другую (вторую) сторону. Отсюда следует, минимальная скорость передачи данных между второй точкой и центром обработки данных будет складываться из суммы скоростей всех точек резерва и мониторинга для техники. В нашем случае это будет 750 Мбит/с. Кабельная передача данных между центром обработки данных и второй точкой связи обеспечивает устойчивую связь на скорости 1 Гбит/с.

Рисунок 2. Схема для использования каналов связи между Wi-Fi точками

При проектировании сети стоит не забывать об обеспечении ее безопасности. Проникновение посторонних в сеть, обеспечивающую поддержку систем автоматизированного управления и мониторинга, может иметь бедственные последствия. В нашей сети самый простой способ подключиться снаружи–использовать точки доступа Wi-Fi.

Существует несколько способов защиты беспроводной сети:

-

Фильтрация клиента по MAC адресу. У каждого устройства свой индивидуальный MAC адрес, что позволит исключить возможность попадания в сеть с использованием других устройств связи;

-

Использование протоколов шифровки данных. В случае нахождения точка доступа будет запрашивать ключ на подключение, на подбор сложного ключа уходит достаточно много времени. Бывает, что на эту операцию могут требоваться годы. Следует указать, что пароль должен быть сложным, содержать не менее 8 символов включая буквы и цифры;

-

привязка каждого клиента к IP адресу, запрещение автоматической раздачи IP адресов (DHCP) в сети. Если применить все выше описанные процедуры, привязка к определенномуIP будет увеличивать в целом скорость работы сети.

Подводя итоги, структуру сети можно описать следующим образом: в сети есть 2 опорные точки передачи и сбора данных, находящихся в центре каждой стороны. На каждой точке мониторинга находится по 2 точки Wi-Fi доступа. Одна из них для обмена информацией между точками мониторинга, другая – для обмена информацией с управляемыми объектами. Обе объединены в общую сеть посредством кабельного соединения через маршрутизатор. К этому маршрутизатору подключена электронно-вычислительная машина, расположенная на точке мониторинга. На второй опорной точке есть кабельное подключение к центру обработки данных. IP адреса заданы вручную и привязаны к MAC адресам каждого объекта в сети. Это сделано из соображений безопасности.

Каналы связи на каждой точке доступа располагаются в строгой последовательности. При этом для беспроводной связи между точками мониторинга зарезервирован отдельный 13-й канал связи (рисунок. 2)

Все вышеперечисленное обеспечивает устойчивую связь на строительной площадке.

1.1 Основные принципы построения ЛВС и их требования

Локальная вычислительная сеть должна проектироваться на основных принципах:

-

безопасность – обеспечение полной физической безопасности как персонала. (во время эксплуатации и технического обслуживания), так и оборудования (от пожаров, наводнений)

-

универсальность – единая среда для передачи данных, видеосигнала и физического соединения оборудования;

-

гибкость – удобство эксплуатации кабельной инфраструктуры путем оптимизации кроссовых полей, которые позволят осуществлять быструю возможность внесения изменений и наращивания оборудования без замены документирования сделанных соединений и существующей сети

-

масштабируемость – реорганизацию топологии информационного обмена объекта без каких-либо дополнительных работ, связанных с вмешательством в конструкции зданий, установкой дополнительных разъемов, прокладкой кабелей;

-

надежность – гарантия качества на компоненты локальных вычислительных сетей производителя и на выполненную работу инсталлятора, который предполагает использование в настоящем и будущем однотипных решений, материалов и компонентов;

-

долговечность – гарантированная поддержка компонентов локальных вычислительных сетей производителем;

-

эргономичность – удобство ремонта и восстановления локальных вычислительных сетей, администрирования системы и простоту обслуживания.

-

эстетичность – отвечать нынешним эстетическим требованиям;

-

экономичность – сокращение эксплуатационных расходов.

ЛВС каждого здания должна строиться на основе и включать в себя следующие элементов:

-

подсистема интерактивного управления инфраструктурой ЛВС;

-

подсистема рабочего места;

-

горизонтальная подсистема;

-

административная подсистема.

1.2 Требования к системе интерактивного управления инфраструктурой ЛВС.

Система интерактивного управления может быть реализована на базе системы EPVR IT technologies и должна обеспечивать:

-

построение кабельного журнала в настоящем режиме времени;

-

поиск перестановочных панелей по названиям или по содержимому вспомогательныхполей заданных пользователем;

-

просматривание соединение портов;

-

создание заданий для администрирования сети и контроль их выполнения;

-

осуществление поиска портов по заданному названию коммутационной панели;

-

ведение списка событий;

-

задавать информацию о портах;

-

создание отчетов о подключениях в формате Microsoft Excel;

Система интерактивного управления не должна влиять на работу оборудования локальных вычислительных сетей и других телекоммуникационных систем и нарушать секретность передаваемых данных.

При создании локальных вычислительных сетей требуется предусмотреть открытие системы диалогового(интерактивного) управления.

1.3 Требования к подсистеме рабочих мест ЛВС.

Подсистема рабочего места назначена для подключения оборудования конечных потребителей (компьютеров, терминалов) к локальным вычислительным сетям. Включать в себя плату, абонентские коммутационные шнуры, а также устройства, позволяющие подключать оконечное оборудование к сети через информационную розетку.

На рабочее место пользователя должен быть установлен блок информационных розеток структурированной кабельной системы (СКС) или информационная розетка структурированной кабельной системы, оборудованные неэкранированными модульными разъемами категории 5e.

1.4 Маркировка рабочих мест ЛВС и требования к административной подсистеме.

Для маркировки элементов необходимо использовать системуX, Yгде X- номер комнаты по плану, Y- номер розетки в комнате (нумерация по часовой стрелке). Рабочие места и порты коммутационных панелей маркируются наклейками.

Эта подсистема включает в себя коммутационные шнуры, при помощи которых происходит физическое соединений линий подсистем, подключенных к коммутационным панелям.

Для коммутации горизонтальной подсистемы должны использоваться коммутационные шнуры разъемаRJ45, которые используются для выбранной подсистемы интерактивного управления инфраструктурой локальных вычислительных сетей.

Кабели, которые приходят от розеточных модулей рабочего места должны терминироваться на коммутационной панели рядом друг с другом.

1.5 Требования к надежности и подсистеме кабельных каналов.

Структурированная кабельная система должна обеспечивать постоянные физические характеристики пути между портом активного оборудования и абонентским оборудованием вне зависимости от трассы коммутации на коммутационном и кроссовом поле.

Неизменность физических свойств канала должна обеспечиваться при последующих изменениях конфигурации кабельной системы, при максимальном количестве циклов подключения-отключения по ТУ производителя кабельной системы, но не менее 200 таких циклов.

Разрыв соединения по каналу структурированной кабельной системы должен осуществляться только отключением коммутационных шнуров административной подсистемы на коммутационном поле или абонентским коммутационным шнуром в зоне рабочего места.

Требования к подсистеме:

-

пластиковые кабельные каналы для прокладки кабелей впомещениях;

-

пластиковые кабельные каналы и проволочные лотки для прокладки кабелей по коридорам зданий;

-

Гладкие или гофрированные трубки для прокладки кабелей через сквозные отверстия в стенах.

Пластиковые кабельные каналы должны иметь гигиенические сертификаты пожарной безопасности, выданные органами сертификации, действующих на территории РФ.

Вместительность кабельных каналов следует рассчитывать исходя из 60% заполнения.

В рабочих помещениях офиса следует использовать однотипные кабельные каналы, а также монтажные рамки и конструктивы, подходящие для монтажа в применяемый тип кабельных каналов, использовать аксессуары и элементы (внутренние, внешние, плоские углы, конструктивы розеток) соответствующие однотипных используемых кабельных каналов того же производителя, как и самих кабельных каналов.

Производителем, которые используют кабельные каналы может быть фирма «Legrand».

Недопустима замена одного канала большего размера несколькими параллельными каналами меньшего размера.

1.6 Требования к оборудованию скс телекоммуникационных центров.

Требования к телекоммуникационным шкафам.

Коммутационное оборудование административной подсистемы структурированно кабельной системы должно устанавливаться на 19-дюймовые направляющие в телекоммуникационные шкафы.

Эти шкафы должны удовлетворять следующим требованиям:

-

шкаф должен закрываться на внутренний замок

-

шкаф должен иметь двухсторонний доступ;

-

шкаф должен иметь 2 боковые цельнометаллические неперфорированные стенки;

-

шкаф должен иметь приспособления для укладки коммутационных шнуров (органайзер);

-

шкаф должен иметь смонтированное заземление всех составляющих его частей.

-

передняя дверь шкафа стеклянная, дверь должна иметь угол открытия не менее 180 градусов или быть легкосъемной;

Для обеспечения равномерной укладки коммутационных шнуров в телекоммуникационном шкафу следует предусмотреть установку кабельных органайзеров, а конечную комплектацию каждого шкафа определить на этапе проектирования.

Требования к связи основных и вспомогательных коммутационных центров

Система внутренней связи должна быть построена в негорючей оболочке, на основе оптического кабеля.

Подсистема внутренних магистралей должна комплектоваться оптическимипатч-кордами в количестве, достаточном для подключения всех коммутаторов локально вычислительных сетей.

Связь между 4-мя корпусами или зданиями должна быть построена на основе оптического кабеля. Связь между основным и вспомогательными коммутационными центрами внутри зданий должна быть построена на основе оптического кабеля. Физическая топология звезда.

1.7 Оборудование ЛВС

Сетевой коммутатор доступа Cisco Catalyst 2960 или аналог.

Количество – 15 шт. или более

Технические требования:

Сетевой коммутатор доступа должен обладать следующими характеристиками:

-

Не менее 48 (сорока восьми) портов стандартов 10BASE-T/100BASE-TX пропускной способностью 10\100\ Мбит\с;

-

не менее 2 (двух) портов 1 Гбит\с с разъемом на основе SFP для восходящих подключений;

-

Пропускная способность не менее 176 Гбит/с;

-

Поддерживать размер фрейма до 9216 байт (Jumboframes) на всех портах;

-

Количество идентификаторов VLAN не менее 4000;

-

Не менее 128 Мб оперативной памяти;

-

-

Поддержкой возможность применять правила списков доступа на каждый порт;

-

поддерживать следующие функций быстрого развёртывания:

-

Auto-Negotiation – автоматическое определение скорости и режима дуплекса порта;

-

LinkAggregationControlProtocol (LACP) - стандартизованный IEEE протокол для объединения пропускной способности нескольких сетевых интерфейсов в EtherChannel;

-

Automatic Media-Dependent Interface Crossover (MDIX) – автоматическое определение типап одключаемого кабеля (crossover or straight-through);

-

Dynamic Host Configuration Protocol (DHCP) – протокол динамического назначения сетевых реквизитов;

-

InternetGroupManagementProtocol (IGMP) Snooping – протокол, обеспечивающий стабильность работы сети, предотвращая рассылку управляющих сообщений IGMP от неавторизованных источников;

-

Поддержка технологий коммутации:

-

IEEE 802.1s/w Rapid Spanning Tree Protocol (RSTP);

-

Multiple Spanning Tree Protocol (MSTP);

-

Поддержка возможности стикирования, при котором все коммутаторы, объединенные в стек, работают как один коммутатор с формированием единого уровня данных, использования единой конфигурации и возможности управления всей группой коммутаторов с использованием одного IP- адреса;

-

Поддержка стандарта электропитания по Ethernet;

-

Корпус для монтажа в шкаф 19", высота не более 1RU (1U).

Гарантийные обязательства производителя:

Не менее 36 месяцев с момента активации сервисного контракта на оборудование.

Сетевой коммутатор агрегации\ядра Cisco Catalyst 3560X или аналог.

Количество – 1 шт. или более

Технические требования:

Сетевой коммутатор агрегации должен обладать следующими характеристиками:

-

не менее 48 (сорока восьми) портов стандартов 10BASE-T/100BASE-TX/1000BASE-T пропускной способностью 10\100\1000 Мбит\с;

-

не менее 4 (четырех) портов 1 Гбит\с с разъемом на основе SFP для восходящих подключений;

-

Поддерживать размер фрейма до 9216 байт (Jumboframes) на всех портах;

-

Максимального размера блока (MTU) до 9198 байт;

-

Размер таблицы MAC адресов не менее 8000;

-

Максимальное число сетей VLAN не менее 1000;

-

Количество идентификаторов VLAN не менее 4000;

-

Не менее 256 Мб оперативной памяти;

-

Не менее двух блоков питания, основной и резервный.

-

Поддержка QoS;

-

Поддержка VLAN для голосового трафика;

-

Поддержка зеркалирования портов;

-

Возможность резервирования блоков питания;

-

Возможность горячей замены блоков питания и блоков охлаждения;

-

Поддержка USB порта для управления;

-

Возможность масштабирования за счет сменных сетевых модулей, с портами как не менее 1 Гбит\с, так и 10 Гбит\с;

-

Поддержка динамических протоколов маршрутизации;

-

Гарантийные обязательства производителя:

Не менее 36 месяцев с момента активации сервисного контракта на оборудование.

1.8 Требования к документированию

Требования к документации рабочего проекта.

Все документы должны быть разработаны в соответствии:

-

ГОСТ 34.602-89 Информационная технология. Техническое задание на создание автоматизированной системы;

-

ГОСТ 34.603-92 Информационная технология. Виды испытаний автоматизированных систем;

-

ГОСТ 2.105-95 ЕСКД. Общие требования к текстовым документам;

-

ГОСТ 2.106-96 ЕСКД. Текстовые документы;

В составе рабочего проекта ЛВС должна быть предоставлена следующая документация:

-

Пояснительная записка;

-

Рабочие чертежи основного комплекта, в том числе:

-

Структурная схема ЛВС;

-

Планы кабельных трасс;

-

Планы размещения оборудования в технических помещениях;

-

Планы размещения оборудования в монтажных шкафах;

-

Таблицы соединений и подключений;

-

Спецификацию оборудования, изделий и материалов;

-

Схему сегментации сети предприятия;

-

План адресации;

-

Комплект смет

ГЛАВА 2. ПЛАНИРОВАНИЕ СТРУКТУРЫ СЕТИ

Компьютерная сеть.

Топология Компьютерная сеть (вычислительная сеть, сеть передачи данных) — система связи компьютеров и/или компьютерного оборудования, например: серверы, маршрутизаторы и другое оборудование. Сетевая топология — способ описания конфигурации сети, схема расположения и соединения сетевых устройств.

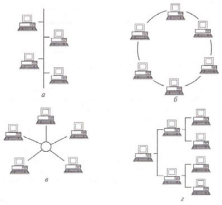

Существует множество способов соединения сетевых устройств. Выделяют три базовых топологии:

-

Последовательная

-

Кольцо

-

Звезда

-

Параллельная

-

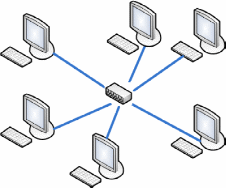

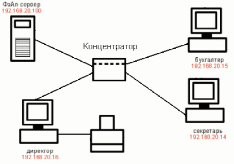

Топология звезда

Топология типа звезда — вид топологии компьютерной сети, в которой компьютеры присоединены к центральному узлу, составляя звездообразную структуру. В роли центрального узла обычно выступает сетевой концентратор, который принимает от рабочей станции данные, определяет адресата и пересылает ему информацию. Все компьютеры, включая файл-сервер, не связываются непосредственно друг с другом, а с помощью кабеля витая пара присоединяются к концентратору. В конкретный момент только одна машина в сети может пересылать данные, если на концентратор одновременно приходят два пакета, они не принимаются, а отправителям нужно ждать свободный промежуток времени, чтобы возобновить передачу данных.

Достоинствам топологии «звезда» является то, что выход из строя одной рабочей станции не отражается на работе всей сети в целом. Топологию отличают высокая масштабируемость сети, удобный поиск неисправностей, высокая производительность, гибкие возможности администрирования. Однако выход из строя центрального концентратора прекращает работу сети. Для прокладки сети топологии «звезда» требуется больше кабеля, чем для большинства других видов топологий, к тому же число рабочих станций ограничено количеством портов в центральном концентраторе. Топология «звезда» проста в обслуживании, получила широкое распространение, особенно в сетях с кабелем «витая пара». Обычно на основе звездообразной структуры создаются локальные вычислительные сети с выделенным сервером.

-

Топология типа шина

Топология типа шина (или, как ее еще называют, общая шина) самой своей структурой предполагает идентичность сетевого оборудования компьютеров, а также равноправие всех абонентов по доступу к сети. Компьютеры в шине могут передавать информацию только по очереди, так как линия связи в данном случае единственная. Если несколько компьютеров будут передавать информацию одновременно, она исказится в результате наложения. В шине всегда реализуется режим так называемого полудуплексного (halfduplex) обмена (в обоих направлениях, но по очереди, а не одновременно).

В топологии шина отсутствует явно выраженный центральный абонент, через которого передается вся информация, это увеличивает ее надежность (ведь при отказе центра перестает функционировать вся управляемая им система). Добавление новых абонентов в шину довольно просто и обычно возможно даже во время работы сети. В большинстве случаев при использовании шины требуется минимальное количество соединительного кабеля по сравнению с другими топологиями.

Поскольку центральный абонент отсутствует, разрешение возможных конфликтов в данном случае ложится на сетевое оборудование каждого отдельного абонента. В связи с этим сетевая аппаратура при топологии шина сложнее, чем при других топологиях. Тем не менее из-за широкого распространения сетей с топологией шина (прежде всего наиболее популярной сети Ethernet) стоимость сетевого оборудования не слишком высока.

Рассмотрев три основных вида топологий, для построения проекта у нас в сервисном центре будет задействована смешанная топология типа: «Шина – Звезда». Такая топология обеспечивает высокую надежность, высокую производительность, гибкие возможности администрирования. По всем критериям соответствует целям и задачам сервисного центра.

СПОСОБЫ УПРАВЛЕНИЯ СЕТЬЮ

В зависимости от масштабируемости сети, будет зависеть, каким способом на данном предприятии, будет происходить управления сети. Существует несколько способов управления. Локальные вычислительные сети по способу управления подразделяются на две подгруппы: одноранговые и иерархичные (многоуровневые) сети.

-

Одноранговые сети

В одноранговой сети все компьютеры равноправны: нет иерархии среди компьютеров и нет выделенного (dedicated) сервера. Как правило, каждый компьютер функционирует и как клиент, и как сервер; иначе говоря, нет отдельного компьютера, ответственного за администрирование всей сети. Все пользователи самостоятельно решают, какие данные на своем компьютере сделать общедоступными по сети.

Одноранговые сети называют также рабочими группами. Рабочая группа это – небольшой коллектив, поэтому в одноранговых сетях чаще всего не более 30 компьютеров. Эти сети относительно просты. Поскольку каждый компьютер является одновременно и клиентом, и сервером, нет необходимости в мощном центральном сервере или в других компонентах, обязательных для более сложных сетей.

Одноранговые сети обычно дешевле сетей на основе сервера, но требуют более мощных (и более дорогих) компьютеров. В одноранговой сети требования к производительности и к уровню защиты для сетевого программного обеспечения, как правило, ниже, чем в сетях с выделенным сервером.

-

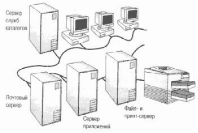

Иерархические сети

В иерархических сетях имеется один или несколько серверов, на которых хранится информация, совместно используемая различными пользователями. С целью повышения надежности хранения информации на сервере может быть установлено два работающих параллельно и дублирующих друг друга диска, при этом в случае отказа одного из них в работу автоматически включается другой. В зависимости от способов использования сервера в иерархических сетях различают серверы следующих типов:

Файловый сервер. В этом случае на сервере находятся совместно обрабатываемые файлы или (и) совместно используемые программы. Одним из примеров применения файлового сервера является размещение на нем программ MS Office. В этом случае на рабочих станциях находится только небольшая (клиентская) часть этих программ, требующая незначительных ресурсов. Программы, допускающие такой режим работы, называются программами с возможностью инсталляции в сети.

Сервер баз данных. В этом случае на сервере размещается база данных (например, Консультант Плюс, Гарант, Счета клиентов банка и др.). База данных на сервере может пополняться с различных рабочих станций или (и) выдавать информацию по запросам с рабочей станции.

Клиенты Иерархической сети могут использовать операционные системы: Windows XP, Windows Vista,Windows 7, для серверов необходимы специальные серверные версии операционных систем.

В нашем сервисном центре будет использоваться иерархическая сеть. Для нашего случая это самый подходящий вариант. Чтобы наша сеть не превратилась в информационную «помойку», а также, чтоб повысить надежность хранения информации, необходимо иметь несколько серверов. В данном случае файловый сервер, интернет сервер и сервер баз данных. На сервере будут размещаться программы MS Office, 1С и другие, а на рабочих станциях, будет находиться только небольшая (клиентская) часть этих программ, требующая незначительных ресурсов. Также необходимо каждому пользователю выделить его права, в локальной сети.

2.1 Организация сети на основе сетевой операционной системы

При выборе Операционной системы, необходимо знать для каких целей она будет использоваться. Тут необходимо учесть какая сеть Одноранговая или Иерархическая. В настоящие время существует много ОС, например:

-

Семейства Windows

-

Microsoft Windows 2000/NT…

-

Windowsserver 2003/2008….

-

Windows XP/ 7 /8…

-

Также семейства Linux

Нам необходимо чтоб наша ОС была:

-

Стабильная

-

Имела хорошую защиту

-

Проста в управлении

-

Имела хорошую скорость работы

-

Поддержка более 4 Гб ОЗУ WindowsServer 2003, доступен в четырёх основных изданиях, каждое из которых ориентировано на определённый сектор рынка.

Все эти издания, за исключением WebEdition, доступны также в 64-разрядных вариантах (AMD64 и IA-64). Включение поддержки 64-разрядных процессоров даёт системам возможность использовать большее адресное пространство и увеличивает их производительность.

Познакомимся с ними поближе:

WebEdition — серверная система, оптимизированная для Web служб и Web узлов представляет собой «облегчённую» версию WindowsServer 2003, специально для использования на веб-серверах. Это издание не способно выполнять функции контроллера домена и не поддерживает некоторые другие важные возможности прочих изданий, но содержит службы IIS и стоит значительно дешевле.

StandardEdition ориентировано на малый и средний бизнес. Оно содержит все основные возможности WindowsServer 2003, но в нём недоступны некоторые функции, которые, по мнению Microsoft, необходимы только крупным предприятиям. Поддерживает до 4 гигабайт оперативной памяти и до четырёх процессоров на компьютер.

EnterpriseEdition (издание для предприятий) ориентировано на средний и крупный бизнес. В дополнение к возможностям StandardEdition, оно позволяет использовать больший объём оперативной памяти (до 32 гигабайт оперативной памяти) иSMP на 8 процессоров .

DatacenterEdition ориентировано на использование в крупных предприятиях при большой нагрузке. WindowsServer 2003, DatacenterEdition может одновременно поддерживать в определённых ситуациях больше 10000 пользователей и кластеры, содержащие до восьми узлов. Эта система поддерживает до 64 процессоров и 128 гигабайт оперативной памяти.

В нашем случае используется Иерархическая сеть, следовательно, нам нужна подходящая ОС. Я думаю, что WindowsServer 2003 редакции Standard, то, что нам необходимо, так как эта ОС, ориентирована на малый и средний бизнес, также, она является самой распространенной версией файлового сервера этой операционной системы. Поддерживает до четырех процессоров на сервере, полностью поддерживает функции файловых служб и служб печати, может работать как многопроцессорный Web-сервер, поддерживает терминальные службы, может быть настроена, в качестве служебного сервера и поддерживает до 4 Гб оперативной памяти.

2.2 IP-адресация и протокол TCP\IP

Какие существуют протоколы и зачем они нужны в локальных и глобальных сетях?

В сетевой терминологии слово «протокол» означает, принятые стандарты или правила прохождения данных, переданных между компьютерами и через Интернет. Когда все используют одинаковые правила, все работает правильно. Используется много протоколов. Три наиболее часто используемых: NetBEUI, IPX/SPX и TCP/IP.

В моей локальной сети используется протокол TCP/IP. Успех TCP/IP в качестве сетевого протокола Интернета в значительной мере объясняется его способностью соединять сети разных размеров и системы разных типов. Эти сети произвольно подразделяются на три основных класса (и несколько неосновных) с заранее определенными размерами, каждый из которых может быть разбит на более мелкие подсети системными администраторами. Интернет адреса распределяются организацией InterNIC которая администрирует Интернет. IP-адреса распределены по классам. Наиболее распространены классы A, B и C. Каждый из классов адресов имеет свою маску подсети по умолчанию.

Сети класса A по умолчанию используют маску подсети 255.0.0.0 и имеют значения от 0 до 127 в первом октете. Адрес 10.52.36.11 является адресом класса A.

Сети класса B по умолчанию используют маску подсети 255.255.0.0 и имеют в первом октете значение от 128 до 191. Адрес 172.16.52.63 является адресом класса B.

Сети класса C по умолчанию используют маску подсети 255.255.255.0 и имеют в первом октете значение от 192 до 223. Адрес 192.168.123.132 является адресом класса C.

При настройке протокола TCP/IP на компьютере с операционной системой MicrosoftWindows в параметрах настройки TCP/IP должны быть указаны IP-адрес, маска подсети и, как правило, основной шлюз. Адреса могут быть назначены вручную пользователем или автоматически другим компьютером. Когда они назначаются пользователем, они называются статическими (т.е. зафиксированными). Когда они назначены автоматически другим компьютером они называются динамическими.

Каждый компьютер (он же: узел, хост) в рамках сети Интернет, или локальной сети имеет свой уникальный адрес, который называется IP (InternetPointer), например: 195.34.32.116.

IP адрес состоит из четырех десятичных чисел (от 0 до 255), разделенных точкой. IP-адрес делится на две части.

Первая часть IP-адреса обозначает адрес сети, последняя часть – адрес узла. Если рассмотреть IP-адрес 192.168.123.132 и разбить его на эти две части, то получится следующее:

Следующий элемент, необходимый для работы протокола TCP/IP, – это маска подсети. Протокол TCP/IP использует маску подсети, чтобы определить, в какой сети находится узел: в локальной подсети или удаленной сети. В протоколе TCP/IP части IP-адреса, используемые в качестве адреса сети и узла, не зафиксированы, следовательно, указанные выше адреса сети и узла невозможно определить без наличия дополнительных сведений. Данные сведения можно получить из другого 32-разрядного номера под названием «маска подсети». Например: Расположив следующим образом IP-адрес и маску подсети, можно выделить составляющие сети и узла:

11000000.10101000.01111011.10000100 – IP-адрес (192.168.123.132)

11111111.11111111.11111111.00000000 – маска подсети (255.255.255.0)

Сетевой шлюз конвертирует протоколы одного типа физической среды в протоколы другой физической среды (сети). Например, при соединении локального компьютера с сетью Интернет вы используете сетевой шлюз. Роутеры (маршрутизаторы) являются одним из примеров аппаратных сетевых шлюзов. Основная задача сетевого шлюза — конвертировать протокол между сетями. Роутер сам по себе принимает, проводит и отправляет пакеты только среди сетей, использующих одинаковые протоколы.

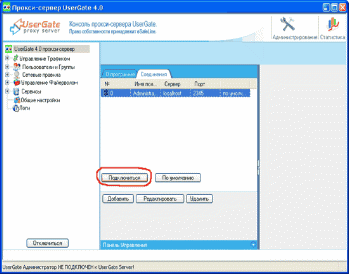

Настройка интернета в локальной сети.

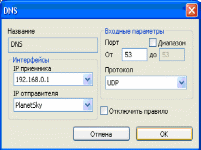

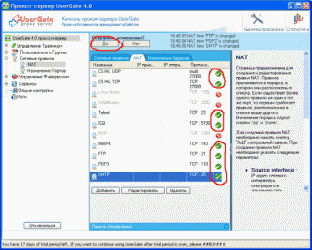

После того, как сеть спроектирована таким образом, что компьютер, находящийся в локальной сети, имеет доступ к Интернет-ресурсам «напрямую», устанавливаем на него программу сервера. При установке все пункты выбираем «по умолчанию» и «рекомендуемые». После установки обязательно перезагрузите компьютер, программа должна проверить и настроить все подключения локальной сети. Но это не значит, что можно пользоваться Интернетом на локальных машинах, еще необходимо настроить сервер и на них. Для настройки программы UserGate необходимо зайти в панель администратора.

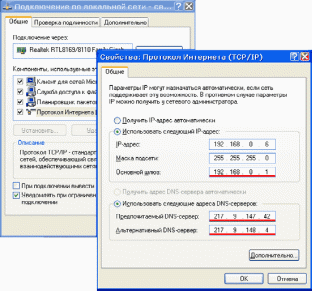

Далее - переход в дереве настроек к пункту «Nat». Для каждого протокола необходимо создать новое правило или отредактировать имеющееся. В сплывающем окне нужно прописать IP приемника, например 192.168.0.1, можно прописывать любой (этот адрес будет основным шлюзом в настройке локальных компьютеров). Порт UDP необходимо указать 53.

На этом настройка компьютера заканчивается, и остался заключающий этап в настройке сети – прописать настройки на всех клиентских машинах. Они будут одинаковые. В TCP/IP свойствах сетевого соединения прописываем уникальный IP-адрес, который будет соответствовать тем, который присвоен на сервере тому или иному пользователю. Маска сети остается по умолчанию (необходимо щелкнуть два раза по данной форме). Основной шлюз принимает такое же значение, какой прописан IP-адрес сервера и указаны в настройках NAT. DNS назначается провайдером, при отсутствии оставить - поля пустыми.

Настройка сети закончена, пользователи в ней могут пользоваться Интернетом.

Настройка сетевого принтера

Часто возникают такие ситуации, когда на предприятии или в офисе, необходимо иметь, хотя бы один сетевой принтер. Не каждое предприятие может выделить деньги на то количество принтеров, сколько рабочих станций находится на предприятии. По хорошему, каждый сотрудник должен иметь возможность распечатать необходимую информацию, а каждый раз бегать к соседу, чтобы распечатать документ, это не профессиональный подход. Для таких ситуаций можно настроить несколько сетевых принтеров.

Что такое сетевой принтер? Это принтер, который как хороший «слуга» выполняет задания сразу нескольких хозяев, а иногда и целого офиса.

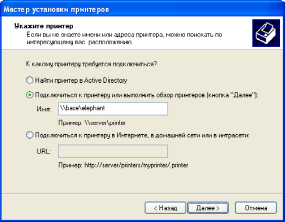

Существует два основных варианта настройки сетевого принтера. Первый вариант (рис.11), заключается в том, что – Принтер подключен к персональному компьютеру, по USB порту, например, ПК имеет выход в локальную сеть. Например: ПК1 будет обращаться к ПК2 по локальной сети, чтобы ПК2 распечатал документ посланный на печать первым ПК. Такому принтеру нет необходимости иметь сетевую карту. Второй вариант (рис.12), заключается в том, что – существует специально отведенный принтер, который стоит в отдельном месте, имеет свою сетевую карту, а это значит, что у него имеется свой IP адрес, по которому, рабочие станции будут обращаться к принтеру, для печати.

Настройка принтера:

Настройка: Рассмотрим первый вариант настройки принтера.

-

В меню Пуск нажмаем Настройка Принтеры и факсы

-

В левой части окна Принтеры и факсы в разделе Задачи печати для запуска мастера, помогающего установить принтер, нажимаем

Установка принтера.

-

В окне с подзаголовком Локальный принтер или подключение к принтеру выбираем Сетевой принтер или принтер, подключенный к другому компьютеру и нажимаем кнопку Далее .

-

В окне с подзаголовком: Укажите принтер выбираем Подключиться к принтеру или выполнить обзор принтеров (кнопка "Далее"). В поле «Имя» печатаем путь к сетевому принтеру.

-

Например: \\base\elephant (это принтер на 4-м этаже, HP LaserJet 9000dn)

-

В окне с подзаголовком Обзор принтеров в поле Общие принтеры выбираем Сеть MicrosoftWindows MI BASE и там выбираем принтер, который необходимо подключить. Например: elephant (это принтер на первом этаже, HP LaserJet 9000dn). Далее

-

В окне с подзаголовком Принтер по умолчанию выбираем, использовать или нет этот принтер по умолчанию. При печати из какого-либо приложения, если другой принтер не будет выбран, печатаемые документы всегда будут отправляться на принтер по умолчанию. Далее .

-

В окне с подзаголовком Завершение работы мастера установки принтеров нажимаем кнопку Готово.

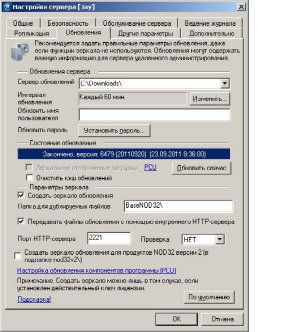

НАСТРОЙКА АНТИВИРУСНОЙ СИСТЕМЫ NOD 32

Имея антивирусную программу на сервере, ее необходимо настроить так, чтобы , антивирусная база на клиентских машинах обновлялась автоматически и по локальной сети.

Приступим к настройке: нам необходимо настроить обновления сервера через интернет. На сервере, открываем окно программы - NOD 32. Заходим в раздел: Настройки Обновления, откроется окно «Настройка автоматическое обновления» , на вкладке «Расположение» нажимаем кнопку «Серверы» и вводим свой сервер обновления, который прилагается к диску антивирусной системы. Затем вводим наше имя и пароль, который также прилагается к диску. Вторым этапом нам нужно настроить «Зеркало». Зеркало это – такая папка, находящаяся на сервере, к которой будут обращаться клиентские компьютеры по локальной сети, для обновления антивирусных программ. Для этого: на вкладки зеркало, заходим в настройки. В появившемся окне, ставим галочку «создать зеркало обновления», нажимаем на кнопку «Папка», создаем папку на диске C:\ , прописываем ей имя, например « NOD obnov» , нажимаем Ок. Необходимо зайти в раздел «Дополнительно» и смотрим какой порт используется для предоставления файлов через HTTР (2221), нажимаем Ок.

На клиентской машине открываем окно антивирусной программы обновления Расположения Серверы Добавить ://192.168.98.1:2221 т.е прописывает IP адрес нашего сервера и порт HTTP сервера, нажимаем Ок. Затем из выпадающего списка выбираем наш сервер и нажимаем Ок.

2.3 СЕТЕВЫЕ РЕСУРСЫ

Практически на любом стремительно развивающем предприятии, имеется локально вычислительная сеть, также на предприятии имеется много периферийных устройств, например: Сканер, принтер, плоттер, нестандартное периферийное устройство, терминалы в зависимости от направления деятельности предприятия. Есть такое понятие как общий сетевой ресурс.

Общий сетевой ресурс — это устройство или часть информации, к которой может быть осуществлён удалённый доступ с другого компьютера, обычно через локальную компьютерную сеть или посредством корпоративного интернета, как если бы ресурс находился на локальной машине.

Примерами такого могут служить общий доступ к файлам, известный как общий доступ к диску и общий доступ к папкам, общий доступ к принтеру (совместный доступ к принтеру), сканеру и многому другому. Общий ресурс доступен клиентским компьютерам посредством особого назначения имён, подобного UNC, используемого в персональных компьютерах с DOS и Windows. Это означает, что сетевой ресурс может быть доступен по следующему имени:

\\ИмяСерверногоКомпьютера\ИмяРесурса

где имя Серверного Компьютера — это имя в WINS или DNS-имя, или IP-адрес серверного компьютера или путь к нему. Общая папка при этом может быть доступна под именем Имя Ресурса, которое может отличаться от локального имени папки на сервере.

Общее устройство или папка часто подключается к клиентскому персональному компьютеру, это означает, что ресурсу назначается буква диска на локальном компьютере. Наличие общего доступа к файлам и принтерам, требуется операционной системе на клиенте, поддерживающим доступ к совместным ресурсам, операционной системе на сервере, который поддерживает доступ к своим ресурсам с клиента, и протокол прикладного уровня (в четырёх из пяти уровней протоколов TCP/IP) протокола совместного доступа к файлам. На моем предприятии имеются устройства, к которым осуществлен удалённый доступ с другого компьютера, по локальной сети или посредством корпоративного интернета. Это – принтер, сканер, Факс. Так как, все личные периферийные устройства сотрудников подключены к рабочим станциям т.е к ПК сотрудника, а рабочие станции объединены в локальную сеть, то необходимо правильно настроить и сконфигурировать периферийные устройства для возможности их работы по локальной сети.

Также, в моем сервисном центре обновления антивирусных программ на клиентских машинах осуществляется не через интернет, а с помощью сервера, по локальной сети.

2.4 Сетевая безопасность

Если на предприятии, существует сеть, которая имеет выход в интернет, которая содержит большую базу данных, имеет конфиденциальную информацию, важные секретные документы, то тогда сеть должна хорошо быть защищена от несанкционированного проникновения. Существует много угроз целостности и безопасности наших информационных данных. Информация должна быть защищена как от физического несанкционированного проникновения и похищения информации, так и от проникновения хакеров, через локальную или глобальную сеть. Для того чтоб моя сеть была защищена я использую следующее:

-

Сервер находится в закрытом помещение, ключ от этого кабинета имеет только системный администратор и охранник. Данный кабинет находится под видео наблюдением.

-

Для входа в систему, существуют учетные записи как пользователя, так и Администратора. Пользователь ограничен в правах, но под пользователем могут работать все сотрудники данного предприятия. Учётная запись Администратора даёт полный доступ ко всей системе.

-

Для каждой учётной записи существуют собственные пароли. Требование для пароля Администратора:

-

Пароль должен быть буквенно /цифровым.

-

Пароль не должен быть короче 9 символов.

-

Пароль должен меняться раз в квартал.

-

Требования для пароля Пользователя:

-

Пароль не должен быть длинным.

-

Пароль не должен быть длиннее 6 символов

Для безопасности системы после выхода в интернет, на все компьютеры устанавливаются антивирусные программы. В настоящее время существует большое количество таких программ, например как: KasperskyInternetSecurity, ESET NOD32, NortonAntivirus, Dr. Web, Avast. Все они хороши в отдельных случаях. Я использую лицензионную антивирусную программу ESET NOD32 Smart Security Business Edition. Комплексная защита серверов и рабочих станций для всех типов организаций, включающая в себя антивирус, антишпион, антиспам, персональный файервол, а также приложение ESET RemoteAdministrator, которое обеспечивает централизованное администрирование антивирусного решения в корпоративных сетевых средах предприятия или глобальных сетях.

ГЛАВА 3.АНАЛИЗ СУЩЕСТВУЮЩИХ МЕТОДОВ ПРОЕКТИРОВАНИЯ ЛВС

Метод теории массового обслуживания

В основу метода положены идентичность формы уравнений и однозначность соотношений между переменными в уравнениях, описывающих оригинал и модель. Поскольку события, происходящие в локальных вычислительных сетях, носят случайный характер, то для их изучения наиболее подходящими являются вероятностные математические модели теории массового обслуживания. Объектами исследования в теории массового обслуживания являются системы массового обслуживания (СМО) и сети массового обслуживания (СеМО) .

Системы массового обслуживания классифицируются по следующим признакам: - закону распределения входного потока заявок; - числу обслуживающих приборов; - закону распределения времени обслуживания в обслуживающих приборах; - числу мест в очереди; - дисциплине

3.1 Метод математического моделирования

Использование математических методов моделирования связано с необходимостью построения математических моделей ЛВС в строгих математических терминах. Математические модели ВС носят обычно вероятностный характер и строятся на основе понятий аппарата теорий массового обслуживания, вероятностей и марковских процессов, а также методов диффузной аппроксимации. Могут также применяться дифференциальные и алгебраические уравнения.

Математические методы имеют самостоятельное значение лишь при исследовании процессов функционирования ЛВС в первом приближении и в частных, достаточно специфичных задачах.

Преимущества математического моделирования:

· Позволяет получать зависимость результатов моделирования от совокупности исходных данных;

Недостатки математического моделирования:

· Не может оперировать всеми необходимыми параметрами сетевого оборудования, которые позволят с максимальной достоверностью и точностью смоделировать ЛВС;

· Сложность математического описания вычислительных процессов ЛВС;

· Громоздкость вычислений для сложных моделей;

Произведём анализ существующей сети методом математического моделирования.

Анализ существующей до модернизации ЛВС методом математического моделирования.

Расчет информационного потока dBase базы.

Существующая до модернизации ЛВС отделения, включала в себя 15 рабочих мест, 1 сервер БД, 1 файл-сервер, 1 BackupServer, 1 ProxyServer и 3 сетевых принтера. Для расширения сети до 30 рабочих мест (из которых новые 15), с целью предупреждения возникновения «узких» мест, и дальнейшей перспективой развития принято добавить сервера БД и FILE-сервер. Что касается BackupServer: используется для резервных копий первых двух серверов.

Перед расчетом представим особенности определения информационных потоков для многопользовательских БД формата dBase. В БД формата dBase основная нагрузка ложится на рабочие станции пользователей, т.к. наборы данных для обработки передаются с сервера на рабочие станции, что характеризует большое значение информационного потока, при этом сервер используется лишь для хранения информации. Информационный поток определяется на основе размеров файлов необходимых для выполнения этих операций, т.к. при их выполнении происходит копирование файлов данных на локальные машины с сервера, либо обратная операция сброса информации на сервер.

Размеры передаваемой информации и количество обращений к dBase базы были взяты исходя из работы их на локальных компьютерах.

Чтобы сравнить разные методы моделирования был произведен математический расчет некоторых параметров сети.

1. Расчет среднего потока информации dbf базы объёмом 180 Мб, на 15 рабочих мест.

Расчет сети производен по следующей формуле:

где П - поток информации кбит/с;

a - размер передаваемого файла по сети, МБайт;

b - размер индексов передаваемых по сети, Мбайт;

k1 - коэффициент для перевода MБайт в кБит, k1 = 8192

k2 - коэффициент для перевода часов в секунды, k1 = 3600

с - количество раз чтение/записи базы с сервера в 8-ми часовой рабочий день

8 - продолжительность рабочего дня, час

При открытии файла по сети будет передаваться копия в среднем 6 Mb, а также индексы размером 1 Mb, с периодичностью 16 раз в день.

При записи на диск файла будет передаваться копия в среднем 8 Mb, а также индексы размером 1 Mb, с периодичностью 16 раза в день.

Средний поток при открытии файла будет равен:

кБит/сек

Средний поток при сбросе на диск файла будет равен:

кБит/сек

Итак, общий средний поток информации между одной рабочей станцией и dbf-базой сервера за 8ми часовой рабочий день будет равен:

27,3 кбит/с+36,4 кбит/с = 63,7 кбит/с

Рассчитаем суммарный средний поток dbf-баз:

где УП1 - суммарный средний поток от dbf-баз, кбит/с;

a - поток от dbf-базы, кбит/с;

b - количество пользователей базы.

(63,7 кбит/с*15)=955,8 кбит/с

3.2 Расчет среднего потока информации от простого обмена файлами

Страница текста будет занимать в среднем от 15 до 800 кбайт в зависимости от сложности текста и формата передаваемой информации. На сегодняшний момент для передачи текста наиболее распространены такие приложения как Word и Excel. Основываясь на эти приложения, средние потоки информации, рассчитаны по следующей формуле.

где Ппр - простой поток кбит/с;

a - количество страниц, шт;

b - размер страницы, кБайт;

k1 - коэффициент для перевода кБайт в кБит, k1 = 8

k2 - коэффициент для перевода часов в секунды, k1 = 3600

8 - продолжительность рабочего дня, час

Рассчитаем максимальное значение Ппр.max (для 300 стр.) и минимальное значение Ппр.min (для 10 стр.) и определим примерное среднее значение для одной рабочей станции.

кбит/с

кбит/с

кбит/с

Общий средний поток информации запроса от простого обмена страницами будет примерно равен:

У Ппр = 172,2*15 = 2583,3кбит/с

И так ,суммарный средний информационный поток всей сети будет равен:

УП=УП1+УП2=955,8 кбит/с+2583,3 кБит/с =3539,1 кБит/с

Анализ существующей сети методом математического моделирования показал, что средний информационный поток равен 3539,1 кБит/с, что является критическим значением для существующей сети, т.к. информационный поток в ЛВС, работающей в режиме FastEthernet 100Мбит/с не должен превышать допустимую норму в 4050 Мбайт/час. Во время пиковой нагрузки значение информационного потока превышает допустимую норму, сетевое оборудование не справляется с возложенной на него нагрузкой и это является причиной возникновения ошибок при передаче данных.

Ранее упоминалось, что с введением дополнительных функций в систему увеличился объём передаваемой информации, возросла нагрузка на сетевое оборудование. При передаче данных стали возникать ошибки. В связи с увеличением числа сотрудников и как следствие подключением их к ЛВС при автоматическом согласовании настроек подключения сетевого оборудования был установлен скоростной режим FastEthernet 100Мбит/с, при том, что активное сетевое оборудование поддерживает стандарт FastEthernet 100BaseTХ.

В будущем, при увеличении числа сотрудников использующих ЛВС, значение среднего информационного потока будет расти и сетевое оборудование, работающее в режиме FastEthernet 100Мбит/сбудет не способно выдержать возросшую нагрузку.

Заключение

В ходе выполнения данного проекта была спроектированна локальная вычислительная сеть организации и решен ряд проблем имевшихся после введения сети в эксплуатацию.

Данный вариант локальной вычислительной сети соответствует современным стандартам и требованиям, предъявляемым к сетям в организациях любого уровня. Грамотно подобранное оборудование обеспечит высокий уровень производительности работы сети. Используемые методы и средства для повышения безопасности и отказоустойчивости сети, позволят работать с данными без боязни их потери.

В ходе выполнения дипломного проектирования были решены следующие задачи:

на основании анализа видов деятельности предприятия определены топология, архитектура и структура локальной вычислительной сети;

выполнен подбор и обоснование оборудования для проектирования ЛВС;

внедрены управляемые коммутаторы;

проведен анализ трафика, на основание которого построены VLANы;

внедрены линии дополнительных связей, для повышения отказоустойчивости ЛВС;

произведен расчет затрат на модернизацию ЛВС в организации.

Все цели, поставленные для выполнения дипломного проекта, были выполнены в полной мере.

В техническом задании на объединение сетей были сформулированы требования, предъявляемые к надежности функционирования сети, к управлению сетью, оборудованию сети, к достоверности передаваемой информации. При проектировании сетевой архитектуры был проведен анализ возможных вариантов построения и определена стратегия построения. При выборе базовой архитектуры был рассмотрен ряд существующих топологий. Выявлено, что архитектура сети должна представлять собой звездную структуру.

При выборе оборудования был рассмотрен ряд компаний - поставщиков сетевого оборудования. В результате выбор был остановлен на оборудовании компаний D-Link по следующим причинам. В объединяемых сетях уже используется оборудование этой фирмы; подходящее соотношение “цена/качество”, что является важной причиной с учетом объема выделяемых средств.

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ

-

Борщев А.В. Применение имитационного моделирования в России - состояние на 2007 г.

-

Бурлак Г.Н. Безопасность работы на компьютере; организация труда на предприятиях информационного обслуживания. - М.: Финансы и статистика, 2008.

-

Гуткин В.И., Масальский Е.И. Безопасность жизнедеятельности специалистов, работающих с ПЭВМ: Учеб.пособие / СЗПИ. - СПб., 2005.

-

Захаров Г.П. Методы исследования сетей передачи данных. - М.: Радио и связь, 2002.

-

Камалян А.К., Кулев С.А., Назаренко К.Н. Компьютерные сети и средства защиты информации: Учебное пособие. - Воронеж: ВГАУ, 2003.

-

Клейнрок Л. Вычислительные системы с очередями. - М.: Мир, 1979.

-

Кобелев Н.Б. Введение в общую теорию имитационного моделирования. - М.: ООО Принт-сервис, 2007.

-

Кутузов О.И., Задорожный В.Н., Олзоева С.И. Имитационное моделирование сетей массового обслуживания: Учеб.пособие. Улан-Удэ: Изд-во ВСГТУ, 2001.

-

Малаян К.Р. Безопасность жизнедеятельности. Безопасность при работе с компьютером: Учеб.пособие. - СПб.: Изд-во СПбГТУ, 2001.

-

Малышев Р.А. Локальные вычислительные сети: Учебное пособие. - Рыбинск, 2005.

-

Нардюжев В.И., Нардюжев И.В. Модели и алгоритмы информационно-вычислительной системы компьютерного тестирования. Монография. - М.: Прометей, 2000.

Получите свидетельство

Получите свидетельство Вход

Вход

Методическая разработка “МОДЕРНИЗАЦИЯ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ” (399.44 KB)

Методическая разработка “МОДЕРНИЗАЦИЯ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ” (399.44 KB)

0

0 989

989 35

35 Нравится

0

Нравится

0