Компьютер – помощник в работе

Компьютер – развлекательный центр

Компьютер - средство общения

Компьютер – устройство, позволяющее принимать, обрабатывать и хранить информацию

Компьютер помогает учиться

Компьютер – магазин с доставкой на дом или в офис

Компьютер – удобный платежный инструмент

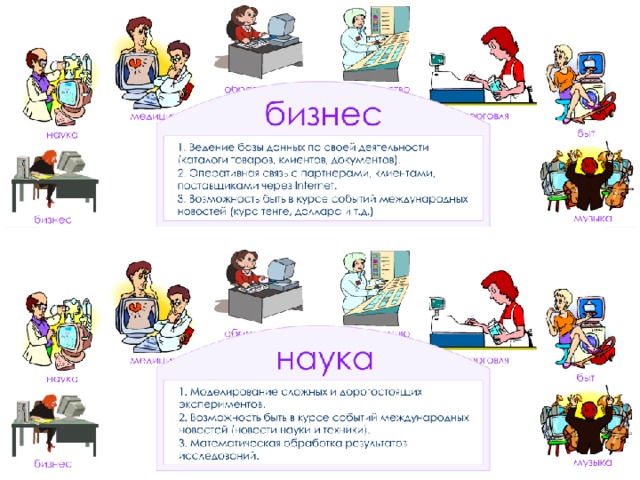

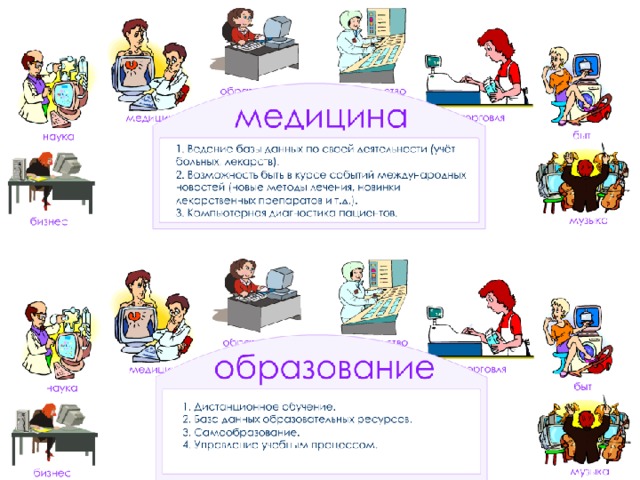

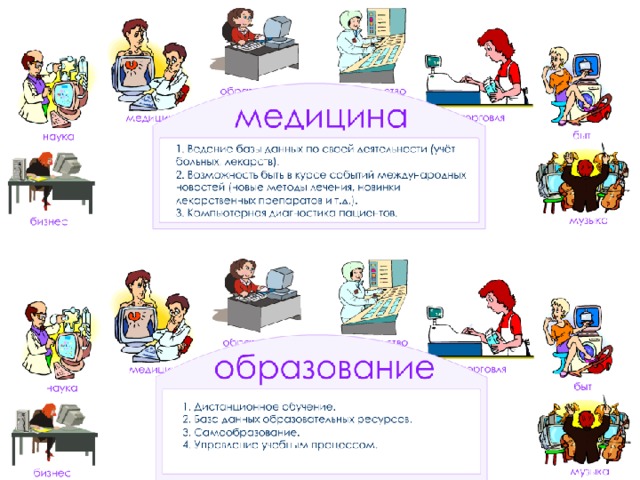

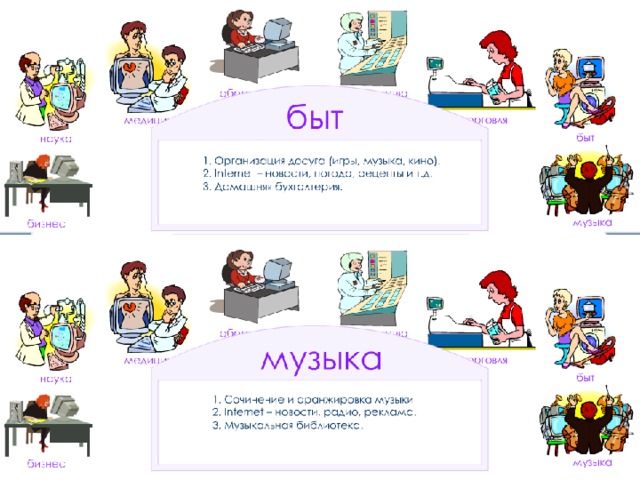

Компьютеры настолько широко вошли в нашу жизнь, что мы уже и не представляем, как люди обходились без них раньше. На современных компьютерах пишут и рисуют, делают мультфильмы, рекламные ролики и специальные эффекты для фильмов. Особые программы помогают учиться, проектировать космические ракеты и города, предсказывать погоду. Компьютеры позволяют создавать и записывать музыку, производить сложные научные расчеты и эксперименты, восстанавливать облик вымерших животных, прогнозировать будущее. Самые интересные игры сегодня – это опять-таки компьютерные игры.

Перечень возможных применений компьютера в быту:

Компьютер – помощник в работе

Работать на дому могут бухгалтеры, писатели, журналисты, программисты, дизайнеры, аниматоры, художники, музыканты и представители различных других профессий. Все, чья работа, так или иначе, связана с применением компьютерных технологий.

Компьютер – развлекательный центр

• Компьютерные игры. • Музыкальный центр. • Домашний кинотеатр. • Библиотека. • Музей• Радио.

Компьютер - средство общения

Компьютер – устройство, позволяющее принимать, обрабатывать и хранить информацию

Компьютер помогает учиться

Компьютер – магазин с доставкой на дом или в офис

Компьютер – удобный платежный инструмент

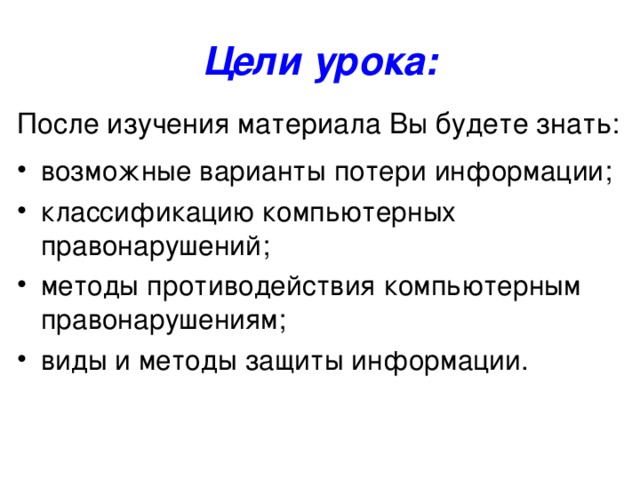

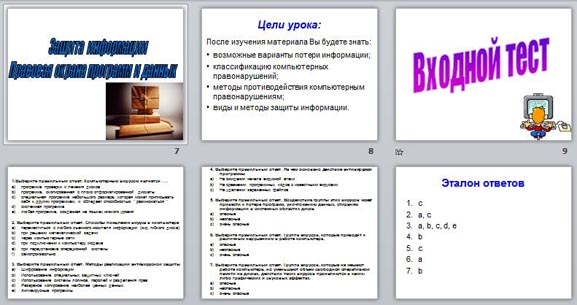

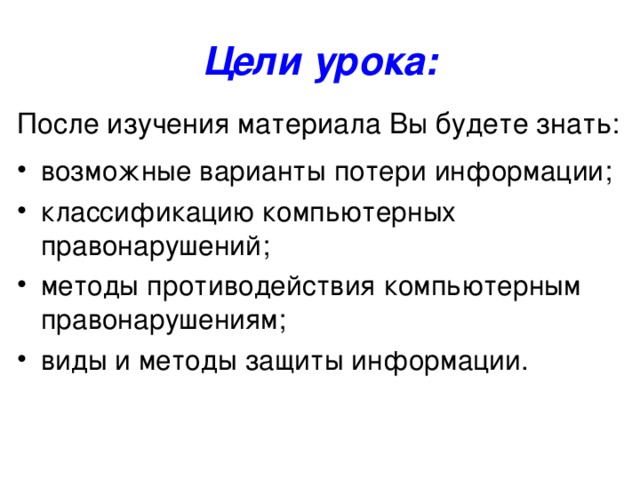

Цели урока:

После изучения материала Вы будете знать:

Цель урока: ознакомление учащихся с необходимостью защиты информации, с документами, определяющими права на компьютерную информацию, и нормативными актами, охраняющими данные права, уголовной ответственностью за компьютерные преступления; привлечение особого внимания к моральной ответственности за компьютерные преступления, т.к. часть из них не подвергается наказанию, но имеет серьезные последствия.

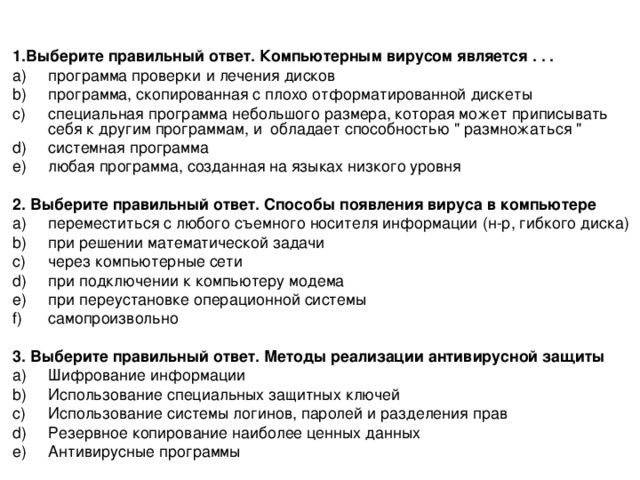

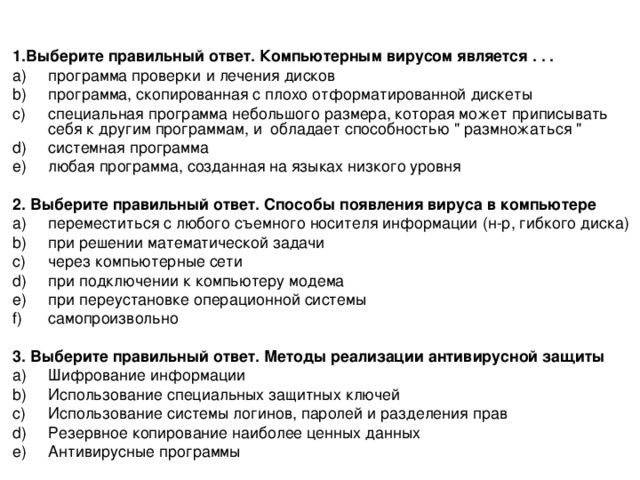

1.Выберите правильный ответ. Компьютерным вирусом является . . .

- программа проверки и лечения дисков

- программа, скопированная с плохо отформатированной дискеты

- специальная программа небольшого размера, которая может приписывать себя к другим программам, и обладает способностью " размножаться "

- системная программа

- любая программа, созданная на языках низкого уровня

2. Выберите правильный ответ. Способы появления вируса в компьютере

- переместиться с любого съемного носителя информации (н-р, гибкого диска)

- при решении математической задачи

- через компьютерные сети

- при подключении к компьютеру модема

- при переустановке операционной системы

- самопроизвольно

3. Выберите правильный ответ. Методы реализации антивирусной защиты

- Шифрование информации

- Использование специальных защитных ключей

- Использование системы логинов, паролей и разделения прав

- Резервное копирование наиболее ценных данных

- Антивирусные программы

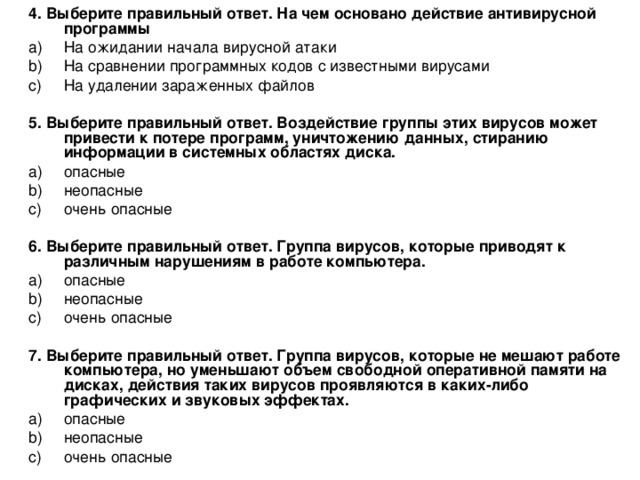

4. Выберите правильный ответ. На чем основано действие антивирусной программы

- На ожидании начала вирусной атаки

- На сравнении программных кодов с известными вирусами

- На удалении зараженных файлов

5. Выберите правильный ответ. Воздействие группы этих вирусов может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

- опасные

- неопасные

- очень опасные

6. Выберите правильный ответ. Группа вирусов, которые приводят к различным нарушениям в работе компьютера.

- опасные

- неопасные

- очень опасные

7. Выберите правильный ответ. Группа вирусов, которые не мешают работе компьютера, но уменьшают объем свободной оперативной памяти на дисках, действия таких вирусов проявляются в каких-либо графических и звуковых эффектах.

- опасные

- неопасные

- очень опасные

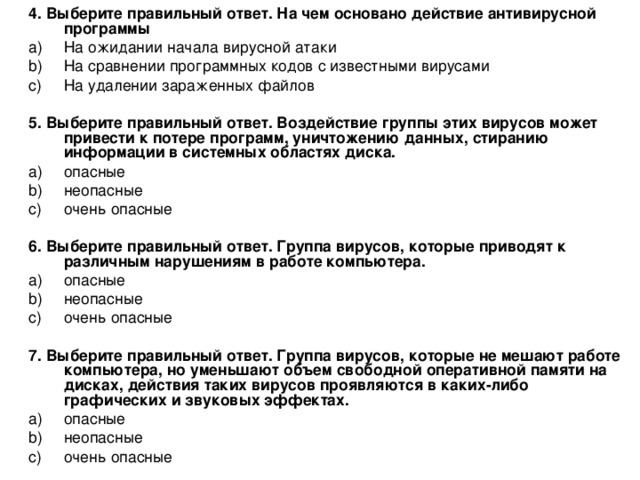

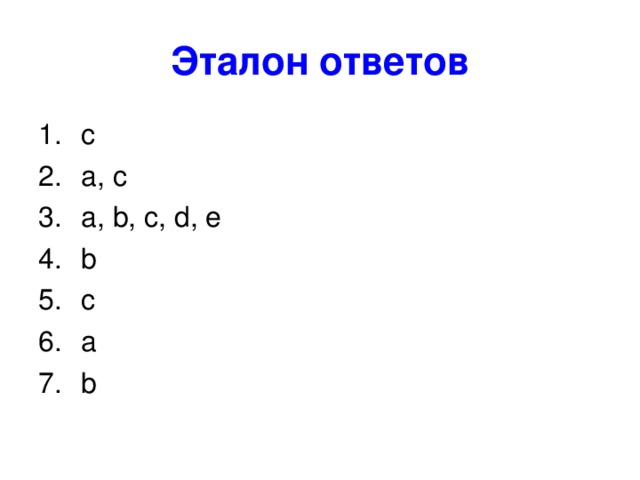

Эталон ответов

- c

- a, c

- a, b, c, d, e

- b

- c

- a

- b

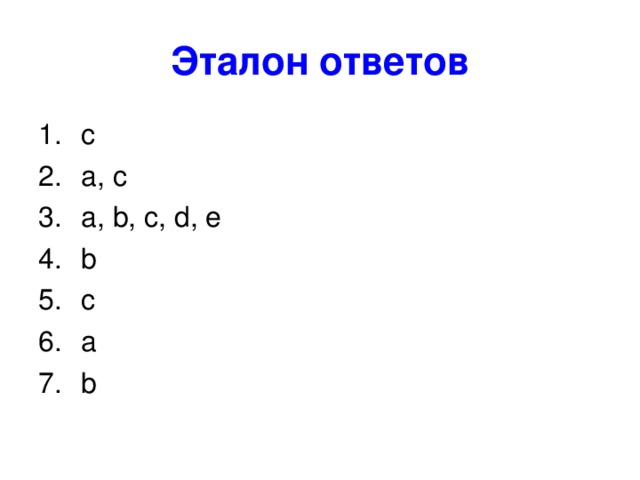

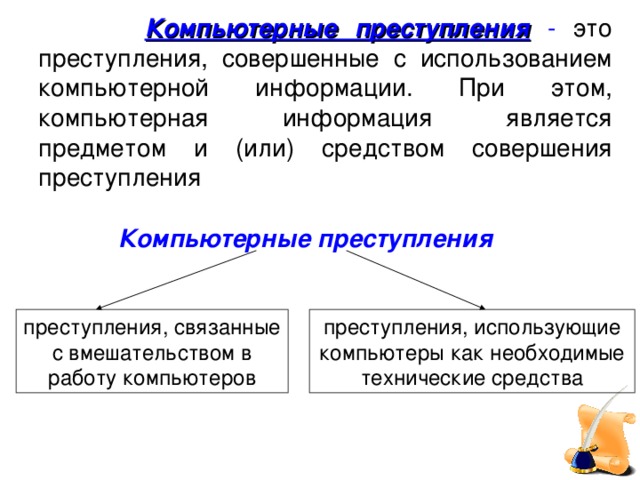

Компьютерные преступления - это преступления, совершенные с использованием компьютерной информации. При этом, компьютерная информация является предметом и (или) средством совершения преступления

Компьютерные преступления

преступления, связанные с вмешательством в работу компьютеров

преступления, использующие компьютеры как необходимые технические средства

Классификация компьютерных преступлений:

- несанкционированный доступ к информации ;

- разработка и распространение компьютерных вирусов ;

- ввод в программное обеспечение «логических бомб» ;

- халатная небрежность при работе ;

- подделка и фальсификация компьютерной информации ;

- хищение программного обеспечения ;

- несанкционированное копирование, изменение или уничтожение информации ;

- несанкционированный просмотр или хищение информации.

несанкционированный доступ в корыстных целях к информации, хранящейся в компьютере или информационно-вычислительной сети .

2) разработка и распространение компьютерных вирусов .

3) ввод в программное обеспечение «логических бомб ».

4) халатная небрежность при разработке, создании и эксплуатации программно-вычислительных комплексов компьютерных сетей, приведшая к тяжким последствиям .

подделка и фальсификация компьютерной информации .

6) хищение программного обеспечения .

7)несанкционированное копирование, изменение или уничтожение информации .

8) несанкционированный просмотр или хищение информации из банков данных, баз данных и баз знаний .

Ущерб от компьютерной преступности

Кража денег

Утечка информации

76%

2008

Диапазон противоправных действий, совершаемых с использованием средств компьютерной техники, чрезвычайно широк - от преступлений традиционного типа до требующих высокой математической и технической подготовки.

За время становления повсеместной информатизации общества число компьютерных преступлений постоянно растет. Количество выявленных преступлений ежегодно увеличивается в 3–4 раза, ущерб от них в составляет около 615 млн. руб в год, а одно такое преступление приносит в среднем ущерб в 1,5 млн. руб. Это материальное исчисление ущерба, а можно; и нужно говорить о моральном ущербе, нанесенном подобными действиями. Киберпреступность в России 2013

Российский министр обороны Сергей Шойгу признал, что с помощью кибератак можно нанести ущерб инфраструктуре сопоставимый с уроном от оружия массового поражения: Даже не имея ракет и авиации, с помощью компьютерных атак сегодня можно нанести серьезный ущерб инфраструктуре любого крупного города, заявил министр: «Особняком встал вопрос по кибербезопасности. Эту угрозу я сегодня уже могу назвать кибероружием — оно, конечно, все ближе и ближе идет к понятию "оружие массового поражения". Мы уже вплотную подошли к тому, и это показывают хакеры разных стран, что за счет этого можно добраться до чего угодно».

В феврале 2013 г., через три месяца после вступления в должность министра обороны Сергей Шойгу поручил Генштабу разработать идею создания киберкомандования. Как ожидается, базовый уровень российского киберкомандования будет создан к концу 2014 г.

В России борьбой с преступлениями в сфере информационных технологий занимается Управление "К" МВД РФ и отделы "К" региональных управлений внутренних дел.

2009

2007

43%

35%

2008

2009

2007

2007

2008

2009

2007-2009 г (по данным журнала Message Labs)

Киберпреступность в России 2013

По результатам отчета Norton Report 2013:

- 85% россиян сталкивались с киберпреступлениями

- 59% пользователей смартфонов сталкивались с мобильными киберпреступлениями в последний год

- 56% пользователей мобильных устройств в России не знают о существовании решений для безопасности для них

- 56% работающих пользователей старше 18 лет используют свое личное мобильное устройство и для развлечения, и для работы

- 60% пользователей старше 18 лет используют публичные или незащищенные сети Wi-Fi

Полиция России за девять месяцев направила в суд уголовных дел по ИТ-преступности на 12,6 процентов больше, чем год назад, сообщил в октябре 2013 года начальник бюро специальных технических мероприятий МВД России Алексей Мошков.

«Если в прошлом году в суд было направлено около 4,7 тысяч дел, то на сегодня их свыше 5 тысяч. Дела связаны с распространением детской порнографии в интернете, с вредоносными программами, с мошеннической деятельностью в банковской сфере на миллионы рублей», — сказал он на конференции в Ульяновске.

По словам Мошкова, в этой сфере наблюдаются две тенденции. Первая связана с преступлениями, совершаемыми профессионалами, которые создают мощные вирусные программы, способные парализовать работу целых предприятий и организаций. Вторая группа — это банальные мошенники, размещающие в интернете объявления о продаже оптом товара по низким ценам. «Многие потребители клюют на это, платят деньги, не задумываясь, кому они платят и получат они товар или не получат. Таких мошенничеств на сегодняшний день очень много», — отметил начальник БСТМ.

Каждая кибератака на сети крупных российских компаний наносит финансовый ущерб организации в среднем на сумму в $695 тыс. Компании среднего и малого бизнеса теряют около $14 тыс. за один киберинцидент. Такие выводы сделаны в совместном исследовании компании B2B International и «Лаборатории Касперского».

Ущерб, наносимый компаниям, устанавливался исследователями B2B International путем опроса ИТ-специалистов из 24 стран мира, включая Россию. Всего при подготовке отчета было опрошено 2895 респондентов.

По мнению составителей исследования, к финансовым потерям ведут три главных следствия кибератак: вынужденный простой компании, упущенные возможности для ее бизнеса (в том числе потери контрактов) и дополнительные расходы на услуги специалистов. Исходя из затрат этих факторов рассчитывалась средняя сумма ущерба.

Самым дорогостоящим фактором по данным отчета признан вынужденный простой компаний. Для крупных предприятий он обходился в суммы до $791 тыс., компаниям СМБ-сегмента - в среднем в $13 тыс.

Ущерб от упущенных возможностей (в частности, не заключенных компаниями контрактов) достигал $375 тыс. для крупных компаний и $16 тыс. для малых и средних предприятий.

Наконец, привлечение сторонних специалистов для ликвидации последствий кибератак стоило соответственно в $6,6 тыс. для сегмента СМБ и в $26 тыс. для крупных предприятий. Эти данные, собранные в российских компаниях отличаются от глобальных данных из того же отчета: в среднем по миру дополнительные расходы СМБ-компаний после кибератак составляли в среднем $13 тыс., а крупных предприятий - $109 тыс.

Меры противодействия компьютерным преступлениям

Технические

Правовые

- Защита от несанкцио-нированного доступа

- Создание резервных копий

- Спецпрограммы безопасности

- Установка противопожарного оборудования

- Оснащение замками, сигнализациями

- Совершенствование законодательства

- Защита авторских прав программистов

- Разработка норм, устанавливающих ответственность за компьютерные преступления

- Информированность пользователей ПК

Организационные

- Охрана компьютерных систем

- Тщательный подбор персонала

- Наличие плана восстановления работоспособности

- Универсальность средств защиты от других пользователей

Появление на рынке в 1974 г. компактных и сравнительно недорогих персональных компьютеров дало возможность подключаться к мощным информационным потокам неограниченному кругу лиц. Встал вопрос о контроле доступа к информации, ее сохранности и целостности.

Меры, направленные на предупреждение компьютерным преступлениям делят на 3 группы : Технические Организационные Правовые

Организационные меры, а также программно-технические средства защиты информации оказались недостаточно эффективными.

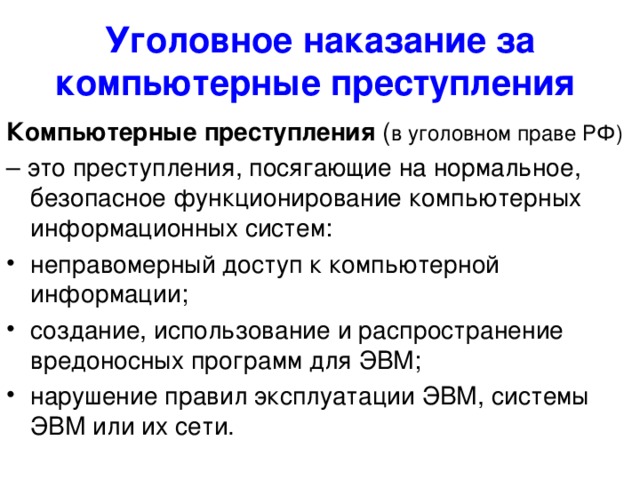

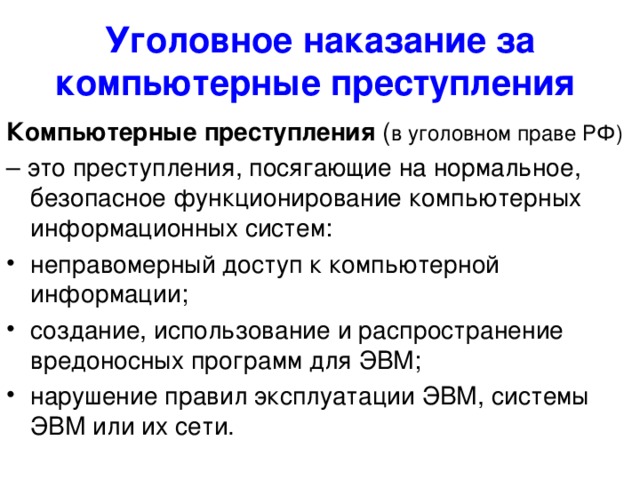

Уголовное наказание за компьютерные преступления

Компьютерные преступления ( в уголовном праве РФ)

– это преступления, посягающие на нормальное, безопасное функционирование компьютерных информационных систем:

- неправомерный доступ к компьютерной информации;

- создание, использование и распространение вредоносных программ для ЭВМ;

- нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

с материальным составом с формальным

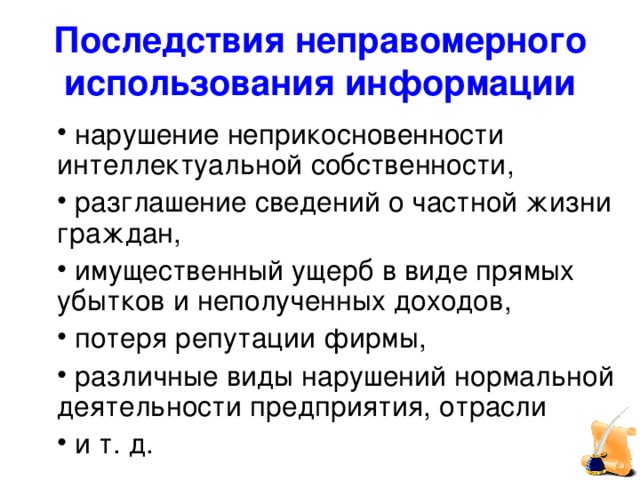

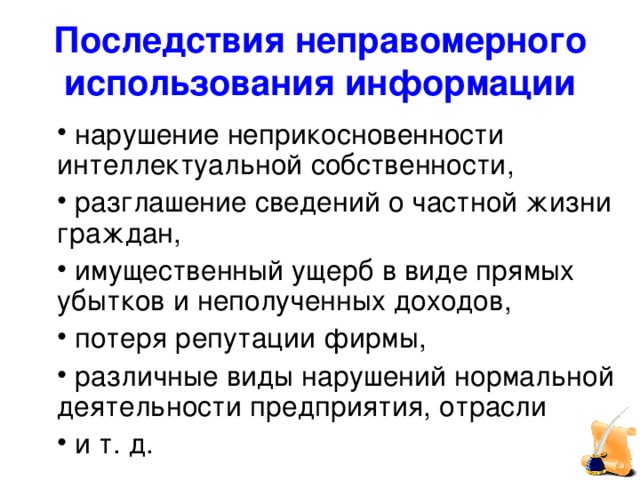

Последствия неправомерного использования информации

В Уголовном кодексе Российской Федерации имеется специальная глава 28, в которой определяются общественно опасные деяния, совершаемые с использованием средств компьютерной техники. К ним относятся следующие статьи.

Ст. 272. Неправомерный доступ к охраняемой законом компьютерной информации, т.е. информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети.

Ст. 273. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами.

Ст. 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ.

Новый УК РФ содержит понятие «компьютерная информация», под которой понимается информация на машинном носителе, в ЭВМ, системе ЭВМ или их сети.

Статья 272 УК РФ. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, -

наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, -

наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

По слайдам компьютерной презентации самостоятельно запишите наказания за компьютерные нарушения, а затем сделайте вывод о тяжести преступлений, исходя из наказаний, предусмотренных законом. Подчеркнуть наиболее опасные преступления.

Мошенничество в сфере компьютерной информации

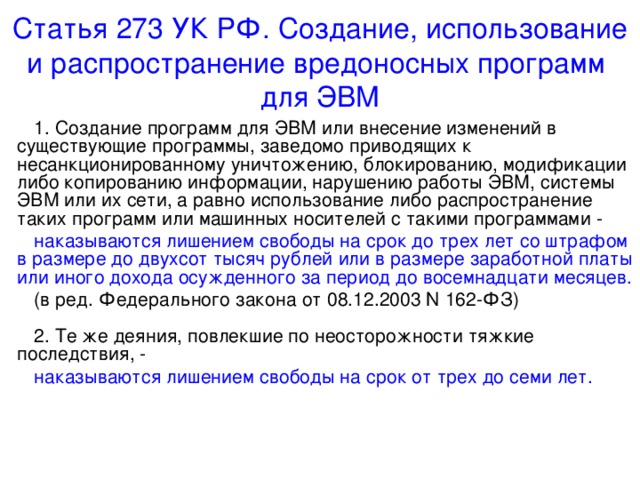

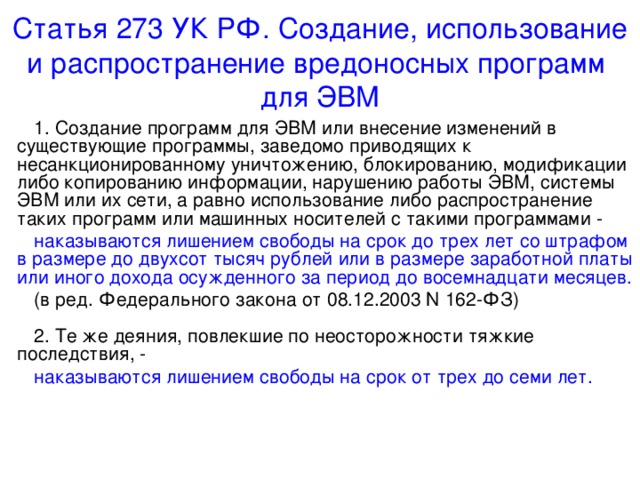

Статья 273 УК РФ. Создание, использование и распространение вредоносных программ для ЭВМ

1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами -

наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

(в ред. Федерального закона от 08.12.2003 N 162-ФЗ)

2. Те же деяния, повлекшие по неосторожности тяжкие последствия, -

наказываются лишением свободы на срок от трех до семи лет.

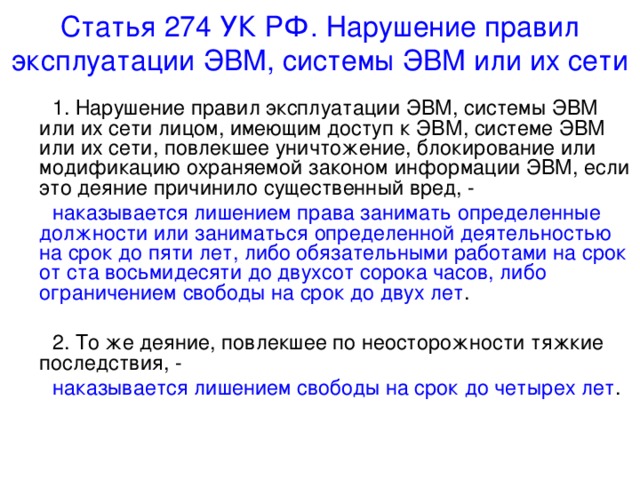

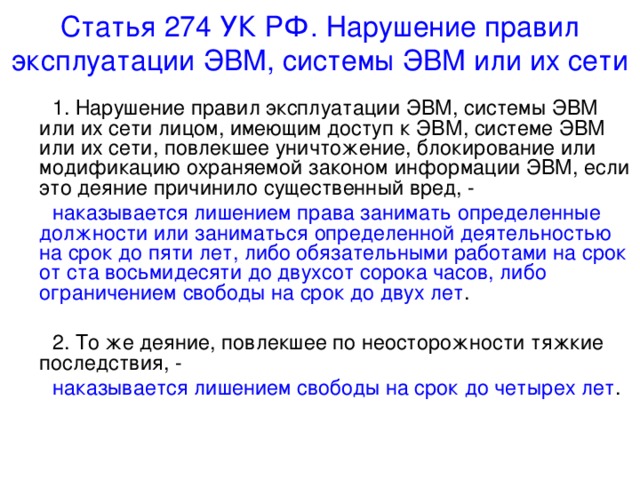

Статья 274 УК РФ. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -

наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет .

2. То же деяние, повлекшее по неосторожности тяжкие последствия, -

наказывается лишением свободы на срок до четырех лет .

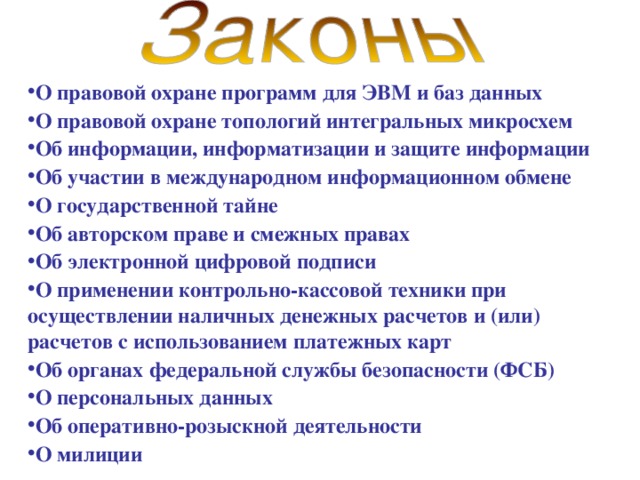

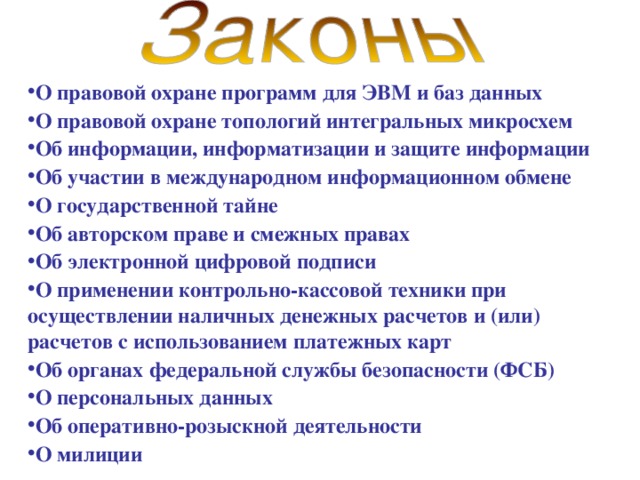

- О правовой охране программ для ЭВМ и баз данных

- О правовой охране топологий интегральных микросхем

- Об информации, информатизации и защите информации

- Об участии в международном информационном обмене

- О государственной тайне

- Об авторском праве и смежных правах

- Об электронной цифровой подписи

- О применении контрольно-кассовой техники при осуществлении наличных денежных расчетов и (или) расчетов с использованием платежных карт

- Об органах федеральной службы безопасности (ФСБ)

- О персональных данных

- Об оперативно-розыскной деятельности

- О милиции

- основные термины и понятия,

- охрана авторских прав,

- имущественные и неимущественные отношения,

- регулируются вопросы о распространении информации.

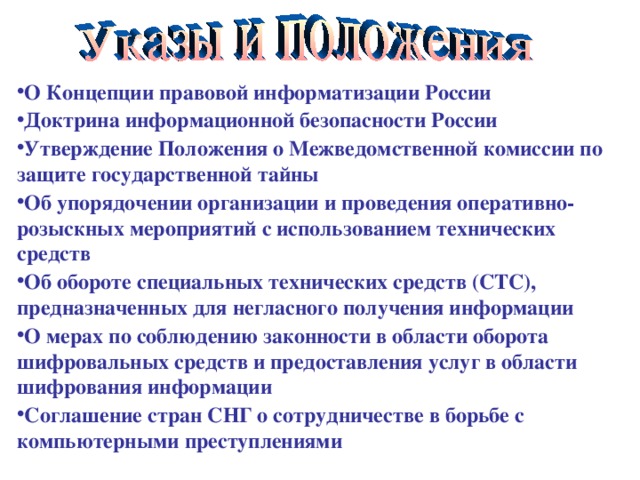

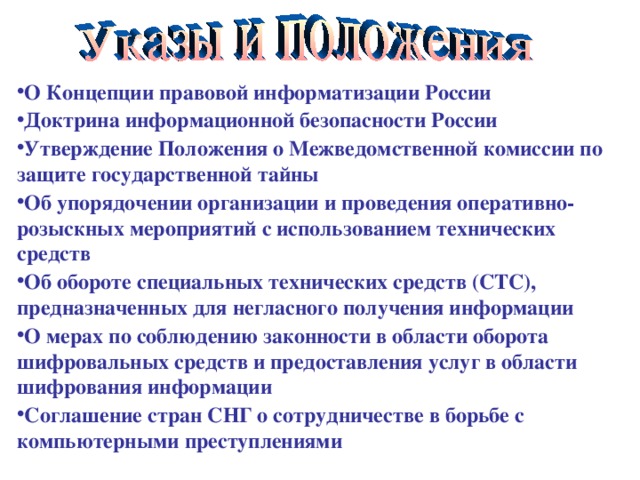

- О Концепции правовой информатизации России

- Доктрина информационной безопасности России

- Утверждение Положения о Межведомственной комиссии по защите государственной тайны

- Об упорядочении организации и проведения оперативно-розыскных мероприятий с использованием технических средств

- Об обороте специальных технических средств (СТС), предназначенных для негласного получения информации

- О мерах по соблюдению законности в области оборота шифровальных средств и предоставления услуг в области шифрования информации

- Соглашение стран СНГ о сотрудничестве в борьбе с компьютерными преступлениями

Нормативно-правовая база РФ в области компьютерных преступлений

Законы

Указы

Положения

Как вы думаете, государство заинтересовано в обеспечении информационной безопасности граждан?

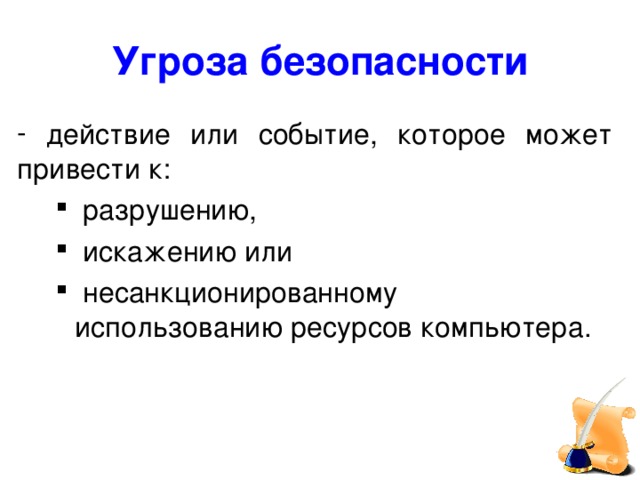

Угроза безопасности

- разрушению, искажению или несанкционированному использованию ресурсов компьютера.

- разрушению,

- искажению или

- несанкционированному использованию ресурсов компьютера.

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов компьютера, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Типы угроз

Случайные

(непреднамеренные)

Умышленные

- ошибки в программном обеспечении,

- выходы из строя аппаратных средств,

- неправильные действия пользователей и т. п.

- нарушают нормальное функционирование компьютера,

- выводят из строя всю систему, подключенную к сети, или ее операционную систему,

- вносят несанкционированные изменения в хранимую и обраба-тываемую информацию

пассивные

получение информации, передаваемой по каналам связи путем их прослушивания

Различают два типа угроз: случайные (или непреднамеренные) и умышленные. Источником случайных угроз, возникающих при работе компьютера, могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей, операторов или системных администраторов и т. п.

Умышленные угрозы преследуют определенные цели, связанные с нанесением ущерба пользователям. Они также подразделяются на два типа: активные и пассивные. При пассивном вторжении злоумышленник только наблюдает за прохождением и обработкой информации, не вторгаясь в информационные потоки. Эти вторжения, как правило, направлены на несанкционированное использование информационных ресурсов компьютера, не оказывая при этом влияния на ее функционирование. Пассивной угрозой является, например, получение информации, передаваемой по каналам связи путем их прослушивания. При этом нарушитель выполняет анализ потока сообщений, фиксирует идентификаторы, пункты назначений, длину сообщений, частоту и время обменов.

Активные вторжения нарушают нормальное функционирование компьютера, вносят несанкционированные изменения в информационные потоки, в хранимую и обрабатываемую информацию. К активным вторжениям относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя всей системы, подключенной к в сети, или ее операционной системы, искажение информации в пользовательских базах данных и т. п. Информация, хранящаяся в памяти компьютера, может быть выборочно модифицирована, уничтожена, к ней могут быть добавлены недостоверные данные.

В общем случае пассивные вторжения легче предотвратить, но сложнее выявить, в то время как активные вторжения легко выявить, но сложно предотвратить .

активные

Пассивные вторжения легче предотвратить, но сложнее выявить, в то время как активные вторжения легко выявить, но сложно предотвратить.

Итоговый контроль

Задание 1. Вставьте пропущенные слова .

Под угрозой безопасности понимается ……. или событие, которое может привести к …….. или несанкционированному ……… компьютера, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Задание 2. Вставьте пропущенные слова .

Компьютерные преступления - это …… , совершенные с использованием …… . При этом компьютерная информация является предметом и (или) средством …….. .

Задание 3. Минимальный размер штрафа за компьютерные преступления - …..

Задание 4. Максимальный срок лишения свободы за компьютерные преступления - ……

Задание 5 . Вспомните и запишите в таблицу №1 названия мероприятий, направленных на противодействие компьютерным преступлениям.

Таблица№1

Меры противодействия компьютерным преступлениям

… .

- Защита от несанкционированного доступа

… .

- Охрана компьютерных систем (вычислительного центра)

… .

- Создание резервных копий особо важных компьютерных подсистем

- Разработка норм, устанавливающих ответственность за компьютерные преступления

- Универсальность средств защиты от других пользователей

- Спецпрограммы безопасности

- Информированность пользователей ПК

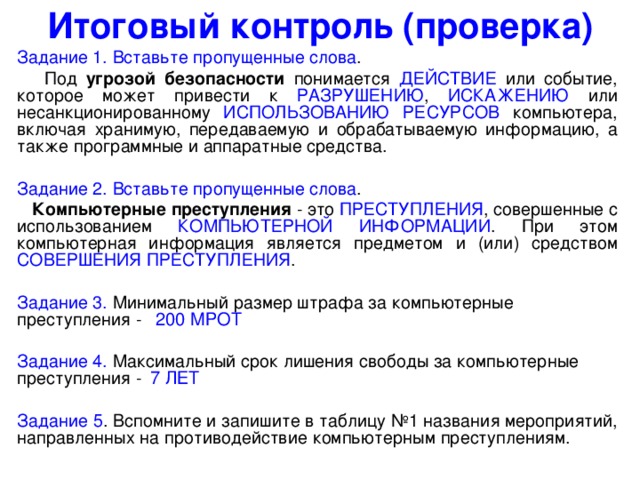

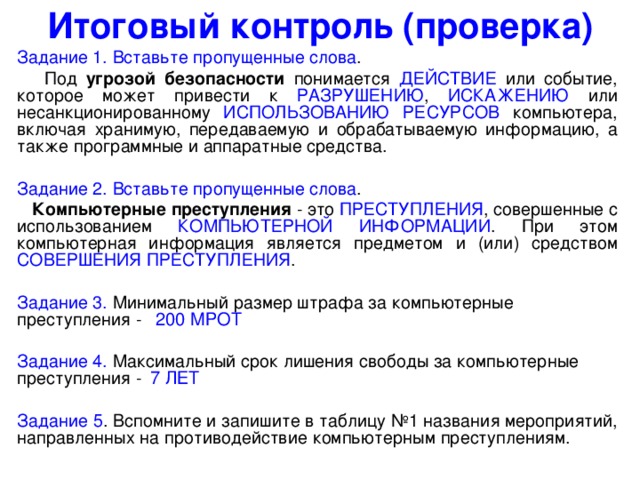

Итоговый контроль (проверка)

Задание 1. Вставьте пропущенные слова .

Под угрозой безопасности понимается ДЕЙСТВИЕ или событие, которое может привести к РАЗРУШЕНИЮ , ИСКАЖЕНИЮ или несанкционированному ИСПОЛЬЗОВАНИЮ РЕСУРСОВ компьютера, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Задание 2. Вставьте пропущенные слова .

Компьютерные преступления - это ПРЕСТУПЛЕНИЯ , совершенные с использованием КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ . При этом компьютерная информация является предметом и (или) средством СОВЕРШЕНИЯ ПРЕСТУПЛЕНИЯ .

Задание 3. Минимальный размер штрафа за компьютерные преступления -

Задание 4. Максимальный срок лишения свободы за компьютерные преступления -

Задание 5 . Вспомните и запишите в таблицу №1 названия мероприятий, направленных на противодействие компьютерным преступлениям.

200 МРОТ

7 ЛЕТ

Задание 6 . Рассмотрите представленные ниже мероприятия, направленные на противодействие компьютерным преступлениям, и внесите их в соответствующие столбцы таблицы №1.

- Установка противопожарного оборудования

- Тщательный подбор персонала

- Защита авторских прав программистов

- Совершенствование уголовного и гражданского законодательства

- Оснащение замками, сигнализациями

- Наличие плана восстановления работоспособности (после выхода из строя)

Таблица №1

Меры противодействия компьютерным преступлениям

Технические

Правовые

Организационные

… .

- Защита от несанкционированного доступа

- … ..

- Создание резервных копий особо важных компьютерных подсистем

- … .

- Спецпрограммы безопасности

… .

… .

- Охрана компьютерных систем (вычислительного центра)

- …

- Универсальность средств защиты от других пользователей

- …

- Разработка норм, устанавливающих ответственность за компьютерные преступления

- …

- Информированность пользователей ПК

- …

1

2

3

5

6

4

Помни!!!

Абсолютной защиты не существует!

Но!!!

Свести риск потерь к минимуму возможно!

Получите свидетельство

Получите свидетельство Вход

Вход

Защита информации, правовая охрана программ и данных (9.36 MB)

Защита информации, правовая охрана программ и данных (9.36 MB)

0

0 1878

1878 221

221 Нравится

0

Нравится

0