Метод проектов «Компьютерные вирусы»

Автор: Качёва Наталья Сергеевна

Цель проекта

- Изучить виды вирусов, разработать памятку пользователя для безопасной работы на ПК

Компьютерные вирусы

Защита компьютера от вирусов – это та задача, решать которую приходится всем пользователям, и особенно тем, кто активно пользуется Интернетом или работает в локальной сети.

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первая «эпидемия» компьютерного вируса произошла в 1986 году, когда вирус по имени Brain (англ. «мозг») «заражал» дискеты персональных компьютеров. В настоящее время известно несколько десятков тысяч вирусов, заражающих компьютеры и распространяющихся по компьютерным сетям.

Компьютерный вирус – специально созданная небольшая программа, способная к саморазмножению, засорению компьютера и выполнению других нежелательных действий.

Энциклопедия вирусов

«Лаборатории Касперского

http://www.viruslist.com/ru/viruses/encyclopedia

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первый прототип вируса появился еще в 1971г.. Программист Боб Томас, пытаясь решить задачу передачи информации с одного компьютера на другой, создал программу Creeper , самопроизвольно «перепрыгивавшую» с одной машины на другую в сети компьютерного центра.

Правда эта программа не

саморазмножалась, не

наносила ущерба.

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первые исследования саморазмно-жающихся искусственных конструкций проводилась в середине прошлого столетия учеными

фон Нейманом и

Винером.

ЧЕМ ОПАСЕН КОМПЬЮТЕРНЫЙ ВИРУС?

После заражения компьютера вирус может активизироваться и начать выполнять вредные действия по уничтожению программ и данных.

Активизация вируса может быть связана с различными событиями :

- наступлением определённой даты или дня недели

- запуском программы

- открытием документа…

Признаки заражения

- общее замедление работы

компьютера и уменьшение

размера свободной оперативной

памяти;

- некоторые программы перестают

- работать или появляются различ-

ные ошибки в программах;

- на экран выводятся посторонние символы и сообщения, появляются различные звуковые и видеоэффекты;

- размер некоторых исполнимых файлов и время их создания изменяются;

- некоторые файлы и диски оказываются испорченными;

- компьютер перестает загружаться с жесткого диска.

Классификация компьютерных вирусов

ПРИЗНАКИ КЛАССИКАЦИИ

Среда обитания

Операционная

система

Особенности

алгоритма работы

Деструктивные

возможности

СРЕДА ОБИТАНИЯ

загрузочные

файловые

макро

сетевые

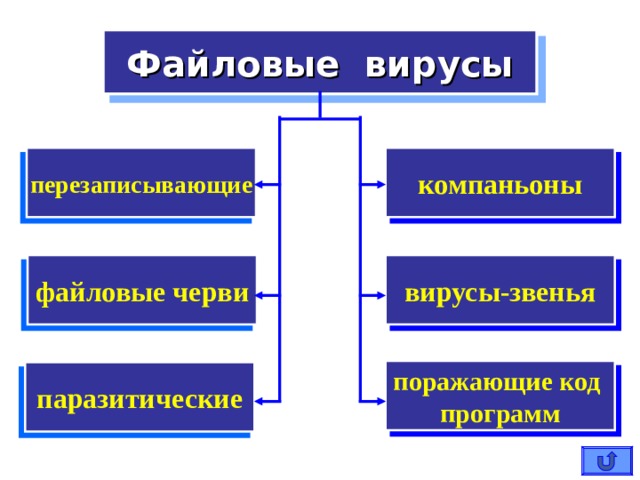

Файловые вирусы

компаньоны

перезаписывающие

файловые черви

вирусы-звенья

поражающие код

программ

паразитические

По способу заражения файловые вирусы разделяются на:

- Перезаписывающие вирусы. Записывают свое тело вместо кода программы, не изменяя название исполняемого файла, вследствие чего программа перестает запускаться.

- Вирусы-компаньоны. Создают свою копию на месте заражаемой программы, но не уничтожают оригинальный файл, а переименовывают его или перемещают. При запуске программы вначале выполняется код вируса, а затем управление передается оригинальной программе.

- Файловые черви создают собственные копии с привлекательными для пользователя названиями в надежде, что он их запустит.

- Вирусы-звенья не изменяют код программы, а заставляют ОС выполнить свой код, изменяя адрес местоположения на диске зараженной программы, на собственный адрес.

По способу заражения файловые вирусы разделяются на:

5. Паразитические вирусы изменяют содержимое файла, добавляя в него свой код. При этом зараженная программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы.

6. Вирусы, поражающие исходный код программы. Вирусы данного типа поражают исходный код программы или ее компоненты (. OBJ, .LIB, .DCU ). После компиляции программы оказываются встроенными в неё.

МАКРОВИРУСЫ

Заражают файлы документов, например текстовых. После загрузки заражённого документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы. Угроза заражения прекращается только после закрытия текстового редактора.

СЕТЕВЫЕ ВИРУСЫ

Могут передавать по компьютерным сетям свой программный код и запускать его на компьютерах, подключённых к этой сети. Заражение сетевым вирусом может произойти при работе с электронной почтой или при «путешествиях» по Всемирной паутине.

Сетевые вирусы

сетевые черви

троянские

программы

хакерские

утилиты

Сетевые вирусы

Сетевые черви – программы, распространяющие свои копии по локальным или глобальным сетям с целью:

- проникновения на удаленные компьютеры;

- запуска своей копии на удаленном компьютере;

- дальнейшего распространения на другие

Сетевые вирусы

Троянские программы. «Троянский конь» употребляется в значении: тайный, коварный замысел. Эти программы осуществляют различные несанкционированные пользователем действия:

- сбор информации и ее передача злоумышленникам;

- разрушение информации или злонамерная модификация;

- нарушение работоспособности компьютера;

- использование ресурсов компьютера в неблаговидных целях.

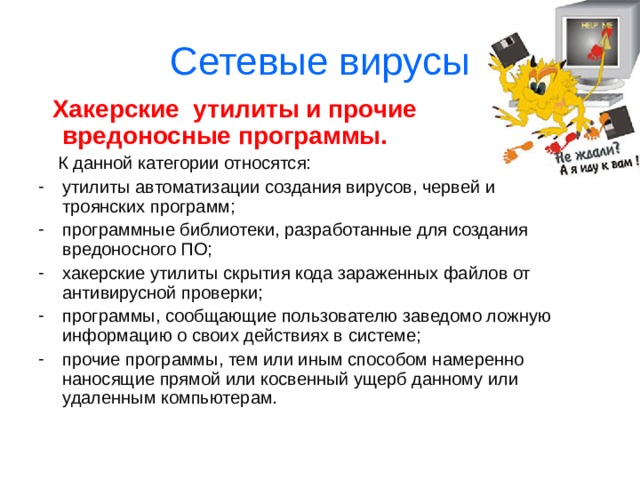

Сетевые вирусы

Хакерские утилиты и прочие вредоносные программы.

К данной категории относятся:

- утилиты автоматизации создания вирусов, червей и троянских программ;

- программные библиотеки, разработанные для создания вредоносного ПО;

- хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки;

- программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

- прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удаленным компьютерам.

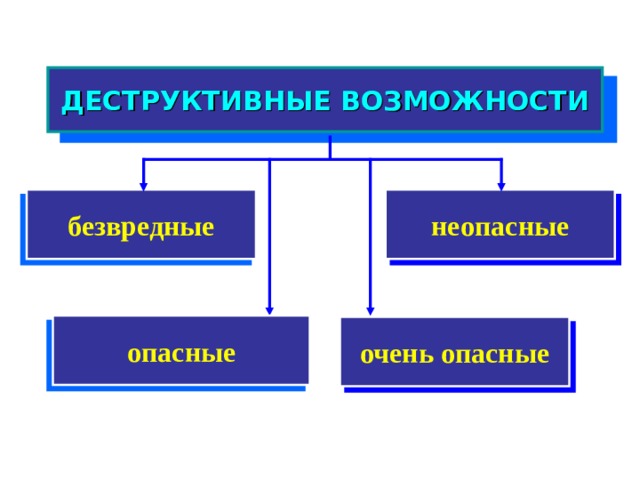

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ

неопасные

безвредные

опасные

очень опасные

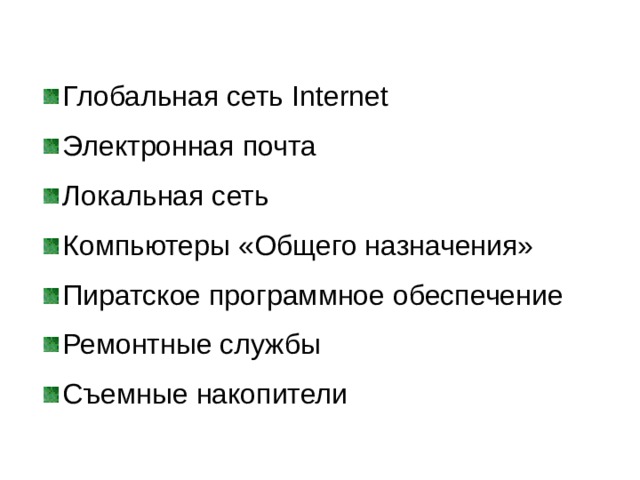

Пути проникновения вирусов

- Глобальная сеть Internet

- Электронная почта

- Локальная сеть

- Компьютеры «Общего назначения»

- Пиратское программное обеспечение

- Ремонтные службы

- Съемные накопители

Пути проникновения рекламных шпионов

- скачивание бесплатного программного обеспечения;

- вирусы и трояны;

- сайты сомнительного содержания.

Методы защиты

- Защита локальных сетей

- Использование дистрибутивного ПО

- Резервное копирование информации

- Использование антивирусных

программ

- Не запускать непро-

веренные файлы

ПАМЯТКА безопасности для пользователя домашнего компьютера

- Ограничить физический доступ к компьютеру, установить пароль на вход в систему и отключать доступ в Интернет, когда он не нужен;

- подписаться на информационные бюллетени Microsoft и регулярно обновлять операционную систему;

- отключить все неиспользуемые службы и закрыть порты, через которые могут осуществляться атаки;

- тщательно настроить все программы, работающие с Интернет, начиная с браузера — например, запретить использование Java и ActiveX;

- установить и обновлять антивирусную программу;

ПАМЯТКА безопасности для пользователя домашнего компьютера

- использовать брандмауэр, хотя бы встроенный в систему, и внимательно анализировать его сообщения и логи;

- крайне аккуратно работать с почтой, а также программами для обмена сообщениями и работы с файлообменными сетями, например, следует отключить использование HTML в принимаемых письмах;

- никогда не запускать программы сомнительного происхождения, даже полученные из заслуживающих доверия источников, например, из присланного другом письма;

- ни при каких условиях не передавать по телефону или по почте свои персональные данные, особенно пароли;

- регулярно создавать резервные копии критических данных.

Получите свидетельство

Получите свидетельство Вход

Вход

Метод проектов "Компьютерные вирусы" (1.15 MB)

Метод проектов "Компьютерные вирусы" (1.15 MB)

0

0 1046

1046 60

60 Нравится

0

Нравится

0