Итоговый тест:

Задание #1

Вопрос:

Какие законы существуют в России в области компьютерного права?

Выберите несколько из 6 вариантов ответа:

1) О государственной тайне

2) об авторском праве и смежных правах

3) о гражданском долге

4) о правовой охране программ для ЭВМ и БД

5) о правовой ответственности

6) об информации, информатизации, защищенности информации

Задание #2

Вопрос:

Какие существуют основные уровни обеспечения защиты информации?

Выберите несколько из 7 вариантов ответа:

1) законодательный

2) административный

3) программно-технический

4) физический

5) вероятностный

6) процедурный

7) распределительный

Задание #3

Вопрос:

Физические средства защиты информации

Выберите один из 4 вариантов ответа:

1) средства, которые реализуются в виде автономных устройств и систем

2) устройства, встраиваемые непосредственно в аппаратуру АС или устройства, которые сопрягаются с аппаратурой АС по стандартному интерфейсу

3) это программы, предназначенные для выполнения функций, связанных с защитой информации

4) средства, которые реализуются в виде электрических, электромеханических и электронных устройств

Задание #4

Вопрос:

В чем заключается основная причина потерь информации, связанной с ПК?

Выберите один из 3 вариантов ответа:

1) с глобальным хищением информации

2) с появлением интернета

3) с недостаточной образованностью в области безопасности

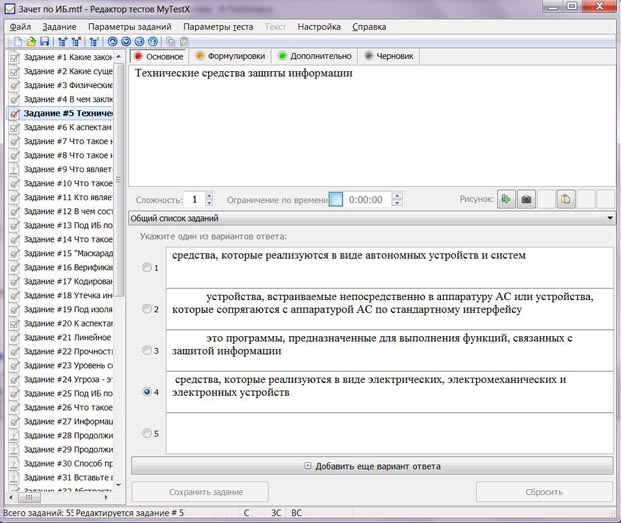

Задание #5

Вопрос:

Технические средства защиты информации

Выберите один из 4 вариантов ответа:

1) средства, которые реализуются в виде автономных устройств и систем

2) устройства, встраиваемые непосредственно в аппаратуру АС или устройства, которые сопрягаются с аппаратурой АС по стандартному интерфейсу

3) это программы, предназначенные для выполнения функций, связанных с защитой информации

4) средства, которые реализуются в виде электрических, электромеханических и электронных устройств

Задание #6

Вопрос:

К аспектам ИБ относятся

Выберите несколько из 5 вариантов ответа:

1) дискретность

2) целостность

3) конфиденциальность

4) актуальность

5) доступность

Задание #7

Вопрос:

Что такое криптология?

Выберите один из 3 вариантов ответа:

1) защищенная информация

2) область доступной информации

3) тайная область связи

Задание #8

Вопрос:

Что такое несанкционированный доступ (нсд)?

Выберите один из 5 вариантов ответа:

1) Доступ субъекта к объекту в нарушение установленных в системе правил разграничения доступа

2) Создание резервных копий в организации

3) Правила и положения, выработанные в организации для обхода парольной защиты

4) Вход в систему без согласования с руководителем организации

5) Удаление не нужной информации

Задание #9

Вопрос:

Что является основой для формирования государственной политики в сфере информации? (Ответьте 1 словом)

Запишите ответ:

__________________________________________

Задание #10

Вопрос:

Что такое целостность информации?

Выберите один из 4 вариантов ответа:

1) Свойство информации, заключающееся в возможности ее изменения любым субъектом

2) Свойство информации, заключающееся в возможности изменения только единственным пользователем

3) Свойство информации, заключающееся в ее существовании в виде единого набора файлов

4) Свойство информации, заключающееся в ее существовании в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию)

Задание #11

Вопрос:

Кто является знаковой фигурой в сфере информационной безопасности

Выберите один из 4 вариантов ответа:

1) Митник

2) Шеннон

3) Паскаль

4) Беббидж

Задание #12

Вопрос:

В чем состоит задача криптографа?

Выберите один из 2 вариантов ответа:

1) взломать систему защиты

2) обеспечить конфиденциальность и аутентификацию передаваемых сообщений

Задание #13

Вопрос:

Под ИБ понимают

Выберите один из 3 вариантов ответа:

1) защиту от несанкционированного доступа

2) защиту информации от случайных и преднамеренных воздействий естественного и искуственного характера

3) защиту информации от компьютерных вирусов

Задание #14

Вопрос:

Что такое аутентификация?

Выберите один из 5 вариантов ответа:

1) Проверка количества переданной и принятой информации

2) Нахождение файлов, которые изменены в информационной системе несанкционированно

3) Проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы (обычно осуществляется перед разрешением доступа).

4) Определение файлов, из которых удалена служебная информация

5) Определение файлов, из которых удалена служебная информация

Задание #15

Вопрос:

"Маскарад"- это

Выберите один из 2 вариантов ответа:

1) осуществление специально разработанными программами перехвата имени и пароля

2) выполнение каких-либо действий одним пользователем от имени другого пользователя, обладающего соответствующими полномочиями

Задание #16

Вопрос:

Верификация -

Выберите один из 3 вариантов ответа:

1) это проверка принадлежности субъекту доступа предъявленного им идентификатора.

2) проверка целостности и подлинности инф, программы, документа

3) это присвоение имени субъекту или объекту

Задание #17

Вопрос:

Кодирование информации -

Выберите один из 2 вариантов ответа:

1) представление информации в виде условных сигналов с целью автоматизации ее хранения, обработки, передачи и т.д.

2) метод специального преобразования информации, с целью защиты от ознакомления и модификации посторонним лицом

Задание #18

Вопрос:

Утечка информации

Выберите один из 3 вариантов ответа:

1) несанкционированное изменение информации, корректное по форме, содержанию, но отличное по смыслу

2) ознакомление постороннего лица с содержанием секретной информации

3) потеря, хищение, разрушение или неполучение переданных данных

Задание #19

Вопрос:

Под изоляцией и разделением (требование к обеспечению ИБ) понимают

Выберите один из 2 вариантов ответа:

1) разделение информации на группы так, чтобы нарушение одной группы информации не влияло на безопасность других групп информации (документов)

2) разделение объектов защиты на группы так, чтобы нарушение защиты одной группы не влияло на безопасность других групп

Задание #20

Вопрос:

К аспектам ИБ относятся

Выберите несколько из 5 вариантов ответа:

1) дискретность

2) целостность

3) конфиденциальность

4) актуальность

5) доступность

Задание #21

Вопрос:

Линейное шифрование -

Выберите один из 3 вариантов ответа:

1) несанкционированное изменение информации, корректное по форме и содержанию, но отличное по смыслу

2) криптографическое преобразование информации при ее передаче по прямым каналам связи от одного элемента ВС к другому

3) криптографическое преобразование информации в целях ее защиты от ознакомления и модификации посторонними лицами

Задание #22

Вопрос:

Прочность защиты в АС

Выберите один из 3 вариантов ответа:

1) вероятность не преодоления защиты нарушителем за установленный промежуток времени

2) способность системы защиты информации обеспечить достаточный уровень своей безопасности

3) группа показателей защиты, соответствующая определенному классу защиты

Задание #23

Вопрос:

Уровень секретности - это

Выберите один из 2 вариантов ответа:

1) ответственность за модификацию и НСД информации

2) административная или законодательная мера, соответствующая мере ответственности лица за утечку или потерю конкретной секретной информации, регламентируемой специальным документом, с учетом государственных, военно-стратегических, коммерческих, служебных или частных интересов

Задание #24

Вопрос:

Угроза - это

Выберите один из 2 вариантов ответа:

1) возможное событие, действие, процесс или явление, которое может привести к ущербу чьих-либо интересов

2) событие, действие, процесс или явление, которое приводит к ущербу чьих-либо интересов

Задание #25

Вопрос:

Под ИБ понимают

Выберите один из 3 вариантов ответа:

1) защиту от несанкционированного доступа

2) защиту информации от случайных и преднамеренных воздействий естественного и искуственного характера

3) защиту информации от компьютерных вирусов

Задание #26

Вопрос:

Что такое криптография?

Выберите один из 3 вариантов ответа:

1) метод специального преобразования информации, с целью защиты от ознакомления и модификации посторонним лицом

2) область доступной информации

3) область тайной связи, с целью защиты от ознакомления и модификации посторонним лицом

Задание #27

Вопрос:

Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, установленными собственником информации называется

Выберите один из 4 вариантов ответа:

1) кодируемой

2) шифруемой

3) недостоверной

4) защищаемой

Задание #28

Вопрос:

Продолжите фразу: "Административная и законодательная мера, соответствующая мере ответственности лица за потерю конкретной секретной информации, регламентирующаяся специальным документом с учетом государственных и военно-стратегических, коммерческих или частных интересов - это..."

Запишите ответ:

_________________________

Задание #29

Вопрос:

Продолжите фразу: " Последовательность символов, недоступная для посторонних, предназначенная для идентификации и аутентификации субъектов и объектов между собой - это..."

Запишите ответ:

________________________

Задание #30

Вопрос:

Способ представления информации в вычислительных системах

Запишите ответ:

__________________________________________

Задание #31

Вопрос:

Вставьте пропущенное слово:

Информация может быть защищена без аппаратных и программных средств защиты с помощью _________ преобразований.

Запишите ответ:

__________________________________________

Задание #32

Вопрос:

Абстрактное содержание какого-либо высказывания, описание, указание, сообщение либо известие - это

Выберите один из 4 вариантов ответа:

1) текст

2) данные

3) информация

4) пароль

Задание #33

Вопрос:

Какие атаки предпринимают хакеры на программном уровне?

Выберите несколько из 4 вариантов ответа:

1) атаки на уровне ОС

2) атаки на уровне сетевого ПО

3) атаки на уровне пакетов прикладных программ

4) атаки на уровне СУБД

Задание #34

Вопрос:

Организационные угрозы подразделяются на

Выберите несколько из 4 вариантов ответа:

1) угрозы воздействия на персонал

2) физические угрозы

3) действия персонала

4) несанкционированный доступ

Задание #35

Вопрос:

Виды технической разведки (по месту размещения аппаратуры)

Выберите несколько из 7 вариантов ответа:

1) космическая

2) оптическая

3) наземная

4) фотографическая

5) морская

6) воздушная

7) магнитометрическая

Задание #36

Вопрос:

Основные группы технических средств ведения разведки

Выберите несколько из 5 вариантов ответа:

1) радиомикрофоны

2) фотоаппараты

3) электронные "уши"

4) дистанционное прослушивание разговоров

5) системы определения местоположения контролируемого объекта

Задание #37

Вопрос:

Разновидности угроз безопасности

Выберите несколько из 6 вариантов ответа:

1) техническая разведка

2) программные

3) программно-математичекие

4) организационные

5) технические

6) физические

Задание #38

Вопрос:

Потенциально возможное событие, действие, процесс или явление, которое может причинить ущерб чьих-нибудь данных, называется

Выберите один из 4 вариантов ответа:

1) угрозой;

2) опасностью;

3) намерением;

4) предостережением.

Задание #39

Вопрос:

Какая угроза возникает в результате технологической неисправности за пределами информационной системы?

Запишите ответ:

__________________________________________

Задание #40

Вопрос:

Из каких компонентов состоит программное обеспечение любой универсальной компьютерной системы?

Выберите один из 4 вариантов ответа:

1) операционной системы, сетевого программного обеспечения

2) операционной системы, сетевого программного обеспечения и системы управления базами данных;

3) операционной системы, системы управления базами данных;

4) сетевого программного обеспечения и системы управления базами данных.

Задание #41

Вопрос:

Комплекс мер и средств, а также деятельность на их основе, направленная на выявление, отражение и ликвидацию различных видов угроз безопасности объектам защиты называется

Выберите один из 4 вариантов ответа:

1) системой угроз;

2) системой защиты;

3) системой безопасности;

4) системой уничтожения.

Задание #42

Вопрос:

К угрозам какого характера относятся действия, направленные на сотрудников компании или осуществляемые сотрудниками компании с целью получения конфиденциальной информации или нарушения функции бизнес-процессов?

Запишите ответ:

__________________________________________

Задание #43

Вопрос:

К видам защиты информации относятся:

Выберите несколько из 4 вариантов ответа:

1) правовые и законодательные:

2) морально-этические;

3) юридические;

4) административно-организационные;

Задание #44

Вопрос:

Доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации называется

Запишите ответ:

__________________________________________

Задание #45

Вопрос:

К методам защиты от НСД относятся

Выберите несколько из 5 вариантов ответа:

1) разделение доступа;

2) разграничение доступа;

3) увеличение доступа;

4) ограничение доступа.

5) аутентификация и идентификация

Задание #46

Вопрос:

Метод пароля и его модификация, метод вопрос-ответ, метод секретного алгоритма - это методы

Запишите ответ:

__________________________________________

Задание #47

Вопрос:

Совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности называется

Выберите один из 4 вариантов ответа:

1) политикой информации

2) защитой информации

3) политикой безопасности

4) организацией безопасности

Задание #48

Вопрос:

Выделите группы, на которые делятся средства защиты информации:

Выберите один из 3 вариантов ответа:

1) физические, аппаратные, программные, криптографические, комбинированные;

2) химические, аппаратные, программные, криптографические, комбинированные;

3) физические, аппаратные, программные, этнографические, комбинированные;

Задание #49

Вопрос:

Техническое, криптографическое, программное и иное средство, предназначенное для защиты информации, средство, в котором оно реализовано, а также средство контроля эффективности защиты информации- все это есть

Запишите ответ:

__________________________________________

Задание #50

Вопрос:

Что такое компьютерный вирус?

Выберите один из 4 вариантов ответа:

1) Разновидность программ, которые способны к размножению

2) Разновидность программ, которые самоуничтожаются

3) Разновидность программ, которые не работают

4) Разновидность программ, которые плохо работают

Задание #51

Вопрос:

Как подразделяются вирусы в зависимости от деструктивных возможностей?

Выберите один из 4 вариантов ответа:

1) Сетевые, файловые, загрузочные, комбинированные

2) Безвредные, неопасные, опасные, очень опасные

3) Резидентные, нерезидентные

4) Полиморфные, макровирусы, вирусы-невидимки, "паразитические", "студенческие", "черви", компаньон-вирусы

Задание #52

Вопрос:

Нежелательная цепочка носителей информации, один или несколько из которых являются правонарушителем или его специальной аппаратурой называется

Запишите ответ:

__________________________________________

Задание #53

Вопрос:

Установите соответствие

Укажите соответствие для всех 4 вариантов ответа:

1) это комплекс мероприятий, исключающих или ослабляющих возможность неконтролируемого выхода конфиденциальной информации за пределы контролируемой зоны за счет электромагнитных полей побочного характера и наводок

2) это комплекс мероприятий, исключающих или уменьшающих возможность неконтролируемого выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных или промышленных отходов

3) это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны за счет акустических полей

4) это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны за счет распространения световой энергии

__ защита информации от утечки по акустическому каналу

__ Защита информации от утечки по визуально-оптическому каналу

__ Защита информации от утечки по электромагнитным каналам

__ Защита информации от утечки по материально-вещественному каналу

Задание #54

Вопрос:

Надежным средством отвода наведенных сигналов на землю служит

Запишите ответ:

__________________________________________

Задание #55

Вопрос:

Установите соответствие

Укажите соответствие для всех 2 вариантов ответа:

1) наука о скрытой передаче информации путем сохранения в тайне самого факта передачи

2) наука скрывающая содержимое секретного сообщения

__ стеганография

__ криптография

Ответы:

1) (1 б.) Верные ответы: 1; 2; 4; 6;

2) (1 б.) Верные ответы: 1; 2; 3; 6;

3) (1 б.) Верные ответы: 1;

4) (1 б.) Верные ответы: 3;

5) (1 б.) Верные ответы: 4;

6) (1 б.) Верные ответы: 2; 3; 5;

7) (1 б.) Верные ответы: 3;

8) (1 б.) Верные ответы: 1;

9) (1 б.) Верный ответ: "доктрина".

10) (1 б.) Верные ответы: 4;

11) (1 б.) Верные ответы: 1;

12) (1 б.) Верные ответы: 2;

13) (1 б.) Верные ответы: 2;

14) (1 б.) Верные ответы: 3;

15) (1 б.) Верные ответы: 2;

16) (1 б.) Верные ответы: 2;

17) (1 б.) Верные ответы: 1;

18) (1 б.) Верные ответы: 2;

19) (1 б.) Верные ответы: 2;

20) (1 б.) Верные ответы: 2; 3; 5;

21) (1 б.) Верные ответы: 2;

22) (1 б.) Верные ответы: 1;

23) (1 б.) Верные ответы: 2;

24) (1 б.) Верные ответы: 1;

25) (1 б.) Верные ответы: 2;

26) (1 б.) Верные ответы: 1;

27) (1 б.) Верные ответы: 4;

28) (1 б.) Верный ответ: "уровень секретности".

29) (1 б.) Верный ответ: "пароль".

30) (1 б.) Верный ответ: "двоичный код".

31) (1 б.) Верный ответ: "криптографических".

32) (1 б.) Верные ответы: 3;

33) (1 б.) Верные ответы: 1; 2; 4;

34) (1 б.) Верные ответы: 1; 3;

35) (1 б.) Верные ответы: 1; 3; 5; 6;

36) (1 б.) Верные ответы: 1; 3; 5;

37) (1 б.) Верные ответы: 1; 3; 4;

38) (1 б.) Верные ответы: 1;

39) (1 б.) Верный ответ: "Техническая".

40) (1 б.) Верные ответы: 2;

41) (1 б.) Верные ответы: 2;

42) (1 б.) Верный ответ: "организационного".

43) (1 б.) Верные ответы: 1; 2; 4;

44) (1 б.) Верный ответ: "несанкционированным доступом".

45) (1 б.) Верные ответы: 1; 2; 4; 5;

46) (1 б.) Верный ответ: "аутентификации".

47) (1 б.) Верные ответы: 3;

48) (1 б.) Верные ответы: 1;

49) (1 б.) Верный ответ: "средство защиты информации".

50) (1 б.) Верные ответы: 1;

51) (1 б.) Верные ответы: 2;

52) (1 б.) Верный ответ: "каналом утечки информации".

53) (1 б.) Верные ответы:

3;

4;

1;

2;

54) (1 б.) Верный ответ: "заземление".

55) (1 б.) Верные ответы:

1;

2.

Получите свидетельство

Получите свидетельство Вход

Вход

Информационная безопасность (50.55 КB)

Информационная безопасность (50.55 КB)

0

0 13462

13462 2659

2659 Нравится

0

Нравится

0