Мы с вами уже знаем, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере.

Троянские программы бывают следующих видов:

· троянские утилиты удалённого администрирования (трояны удалённого управления);

· троянские программы – шпионы (трояны-шпионы);

· трояны, ворующие информацию.

На этом уроке мы более подробно рассмотрим виды троянских программ, также узнаем принцип работы рекламных программ и познакомимся со способами защиты от троянских программ.

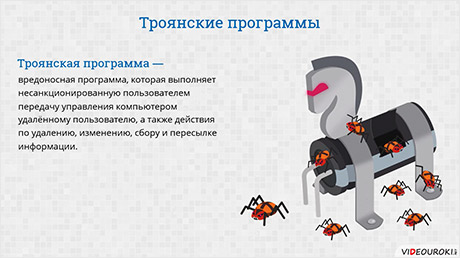

Троянская программа – это вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю (злоумышленнику), а также действия по удалению, изменению, сбору и пересылке информации.

Наверное, вы уже догадались, почему именно так назвали эти вирусы. Название связано с эпизодом, который описан в Илиаде.

В этой поэме рассказывается о троянском коне. Это деревянный конь, который был подарен Трое в знак примирения.

На самом же деле в нём находились воины Одиссея, которые ночью выбрались из этого коня и открыли ворота основным силам антитроянской армии. Это и стало причиной падения Трои.

То есть большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своём компьютере. Считается, что впервые этот термин применил сотрудник агентства национальной безопасности США Дэниэл Эдвардс в своём отчёте.

Примерами троянских программ являются Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Давайте немного познакомимся с этими вирусами.

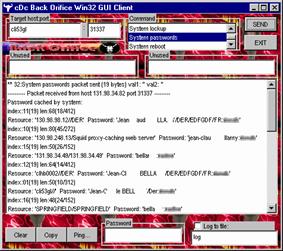

Back Orifice (Backdoor.BO) – это троянская программа удалённого администрирования.

Она была создана известной группой хакеров в 1998 году. Эта программа предназначена для удалённого контроля над компьютером с операционной системой Windows 95 или Windows 98. Если к вам на компьютер попадает такая программа, то она устанавливает на нём небольшой серверный компонент, который представляет собой exe-файл.

Эта программа не выдаёт себя на компьютере так называемой жертвы и не предупреждает о своих действиях, но обладает возможностями администрирования.

С помощью этой вредоносной программы можно получать доступ к файлам на компьютере жертвы, запускать и останавливать процессы, перехватывать символы, которые пользователь вводит с клавиатуры, просматривать образ экрана, то есть наблюдать за действиями, которые выполняет пользователь в данный момент. В то же время все эти действия совершаются скрыто, то есть пользователь даже не знает, что за ним следят и получают какие-либо файлы с его компьютера. Сами же разработчики этого вируса утверждают, что Back Orifice предоставляет гораздо больше возможностей на удалённом компьютере хозяину программы, чем те, которые есть у локального пользователя, то есть человека, на чьём компьютере находится вирус.

Эта программа в своё время создала значительные проблемы для специалистов по компьютерной безопасности.

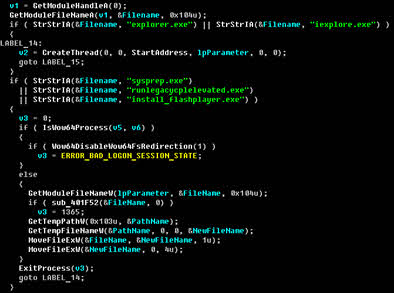

Pinch является одной из наиболее активно используемых троянских программ на русских сайтах.

Эта вредоносная программа была создана в 2003 году, автором же является Александр Мартыненко.

Сама программа состоит из 2 частей: клиента и сервера. Серверная часть после установки собирает из интернет-браузеров, программ мгновенного обмена сообщениями, почтовых клиентов и менеджеров закачек все сохранённые пароли.

Помимо этого, Pinch собирает сведения об установленной операционной системе и конфигурациях компьютера.

TDL-4 – это вредоносная программа, которая предназначена для удалённого контроля над компьютером с операционной системой Windows.

Эта программа сама по себе только присоединяет заражённый компьютер к хозяину вируса, и в то же время является платформой для установки других вредоносных программ.

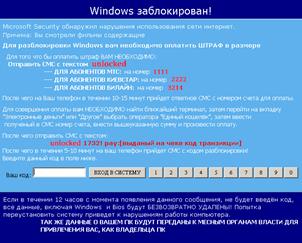

Рассмотрим ещё одну вредоносную программу Trojan.Winlock. Она относится к семейству вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам для восстановления работы компьютера.

Впервые такие программы появились в 2007 году. Широкое же распространение они получили зимой 2009–2010 годов. В результате было заражено несколько миллионов компьютеров, причём в основном это были компьютеры, пользователи которых заходили на русскоязычные сайты Интернета. Во второй раз активность этого вируса была зафиксирована в мае 2010 года.

Существует несколько разновидностей программ-вымогателей. Самая первая появилась в декабре 1989 года. Пользователи получили по почте дискеты с программой, на которой якобы находилась информация о СПИДе.

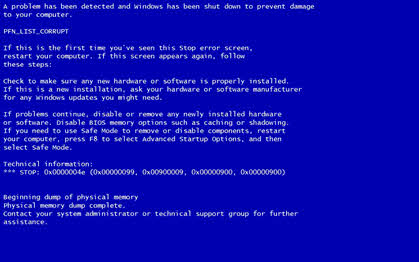

После установки операционная система прекращала работать, а за её восстановление с пользователей требовали деньги. Первый же SMS-блокер был зарегистрирован 25 октября 2007 года. Работа этой программы заключалась в том, что она инсценировала сбой системы, то есть пользователь видел синий экран смерти.

Управление системой в данном случае практически полностью блокировалось.

Вернёмся к типам троянских программ. Существует 5 основных типов:

· удалённый доступ;

· уничтожение данных;

· загрузчик;

· сервер;

· дезактиватор программ безопасности.

Для чего предназначен каждый тип вредоносной программы можно понять из названия.

Цели же троянских программ могут быть следующие:

· загрузка и скачивание файлов;

· создание помех в работе пользователя;

· распространение других вредоносных программ;

· копирование ложных ссылок, которые ведут на поддельные веб-сайты, чаты или другие сайты с регистрацией;

· сбор адресов электронной почты пользователя заражённого компьютера и использование их для рассылки спама;

· похищение данных, представляющих ценность или тайну, в том числе информации для доступа к сайтам, на которых зарегистрирован пользователь, для несанкционированного доступа к ресурсам, скачивания данных, которые касаются банковских счетов, с последующим использованием их в преступных целях;

· уничтожение данных и оборудования, выведение из строя или отказ обслуживания компьютерных систем и сетей (под уничтожением файлов следует понимать их стирание или переписывание, мелкие повреждения, которые пользователь не сразу заметит, и т. д.);

· шпионство за пользователями и тайное сообщение третьим лицам сведений о пользователе;

· регистрация нажатий клавиш с целью кражи информации, например, паролей и номеров кредитных карточек;

· дезактивация или создание помех работе антивирусных программ и файервола.

А сейчас давайте рассмотрим разновидности троянских программ.

Троянские утилиты удалённого администрирования.

Разберёмся на примере. Допустим, что на ваш компьютер попала вредоносная программа этого типа. Таким образом человек, который отправил вам эту программу, получает доступ к вашему компьютеру по сети. Т. е. он может скрыто принимать или отправлять файлы, запускать и удалять их, выводить сообщения, удалять информацию, перезагружать компьютер и многое другое.

Можно сделать вывод, что при запуске такой программы открывается полный доступ к вашему компьютеру, при этом вы не будете знать, что на вашем компьютере и без вашего ведома осуществляются какие-либо действия.

Троянские программы этого типа являются одними из самых опасных, так как с их помощью можно выполнять огромное количество действий с заражённым компьютером, вплоть до обнаружения и передачи конфиденциальной информации.

Трояны-шпионы – это вредоносные программы, которые выполняют электронный шпионаж за пользователем заражённого компьютера.

И снова, если к вам на компьютер попал этот вирус, то с его помощью злоумышленник может получать информацию, которую вы вводите с клавиатуры, например, при входе в социальные сети, или же снимки с вашего экрана, список активных приложений и ваши действия, которые вы с ними выполняете. Вся эта информация сохраняется на диске в каком-либо файле и периодически отправляется злоумышленнику.

Такие программы в основном используются для кражи информации пользователей различных online-платежей и банковских систем. То есть, если на ваш компьютер пробралась вредоносная программа такого типа, то злоумышленник может получить информацию о ваших платежах, а точнее данные, которые вы вводите, например, логин и пароль при входе в свой личный кабинет, или же, как было сказано выше, данные при входе на различные сайты.

Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере злоумышленнику.

Также в нашем уроке мы с вами рассмотрим рекламные программы.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета. Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна.

Также рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете. Т. е. рекламные программы могут скрыто собирать различную информацию о пользователе заражённого компьютера, а затем отправлять её злоумышленнику.

Существует огромное количество троянских программ и вредоносных программ в общем, и не все антивирусные программы смогут вовремя определить и остановить проникновение вируса на ваш компьютер.

Давайте рассмотрим, как же можно защитить себя и свой компьютер от троянских программ.

Как вы, наверное, догадались, для того, чтобы обезопасить себя, обязательно на вашем компьютере должна быть установлена антивирусная программа, а база данных сигнатур должна постоянно обновляться. Несмотря на то, что при использовании антивирусной программы есть свои минусы, без неё никак не обойтись.

Ещё одним способом защиты является наличие компонента, который восстанавливает системный реестр. Разберёмся, для чего же это нужно.

При попадании на ваш компьютер троянской программы, она начинает изменять записи системного реестра операционной системы, в котором содержатся все данные о компьютере, и установленном на нём программном обеспечении. Для удаления изменённых данных и нужен компонент, который восстанавливает системный реестр. Такой компонент уже входит во все современные операционные системы.

Пришла пора подвести итоги урока. Сегодня мы с вами на примере рассмотрели несколько троянских программ. Также познакомились с типами троянских программ и их целями. Более подробно рассмотрели, что такое троянские утилиты удалённого администрирования, трояны-шпионы, трояны, ворующие информацию, и рекламные программы. Кроме этого, узнали о способах профилактики и борьбы с вредоносными программами этого типа.

Получите свидетельство

Получите свидетельство Вход

Вход

0

0 10673

10673