Сегодня на уроке:

· Мы узнаем способы и методы взлома паролей, которыми пользуются хакеры.

· Рассмотрим, что такое хеширование паролей.

Важно понимать, что данный урок направлен на то, чтобы предупредить простого пользователя об опасности использования простых или распространённых паролей и как легко порой злоумышленнику получить доступ к данным людей и организаций.

Самым простым методом взлома пароля является подбор слов.

При атаке с использованием словарей используется файл, содержащий набор слов на разных языках. Этот файл загружают в программу, которая последовательно перебирает все слова и составляет из них комбинации. И даже если использовать в пароле два подряд написанных слова или более, например, «hellocat», это не поможет предотвратить пароль от взлома, просто злоумышленнику понадобится чуть больше времени.

Брутфорс-атака

Это метод подбора пароля путём поочерёдного перебора возможных комбинаций.

Данный способ похож на метод со словарями, только здесь в списки добавлены:

· распространённые пароли («123456», «qwerty», «1111»);

· слова с очевидными заменами символов (pa$$word и adm1n);

· и комбинации, в которых часто добавляют к паролям слова (123, qaz).

Таким образом, если пароль не самый простой, то программа станет посимвольно перебирать разные варианты.

Для взлома пароля брутфорс-атакой написано много скриптов и программ. Взломщику необходимо только скачать их, правильно установить и настроить. После запуска программа подключается к серверу и, перебирая пароли по списку, ищет тот, который подойдёт. Сейчас такой способ не так эффективен, как раньше, но как показывает практика, многие до сих пор используют простые и популярные пароли, такие как дни рождения, номер телефона, 123456, qwerty и так далее.

Давайте посмотрим на одни из самых популярных паролей.

Нашли свой? Немедленно меняйте его.

Взлом через SMS

Зная номер телефона жертвы, злоумышленник заходит на почтовый сервис для сброса пароля, указав телефон пользователя. Жертва получает смс от почтового сервиса с просьбой подтвердить изменение пароля и кодом для этого. Следом злоумышленник отправляет со своего телефона сообщение, в котором говорится, что замечена подозрительная активность и кто-то пытается взломать почту, и поэтому требуется прислать код из предыдущего смс. В этот момент жертва может заметить, что телефоны, с которых пришли смс, разные, и ничего не отправить, а если нет, то код уйдёт хакеру. Дальше злоумышленник получает код, вводит его в соответствующее поле, меняет пароль, и всё – почта взломана.

Кража пароля с помощью кейлоггеров

Кейлоггер – это программное обеспечение или оборудование для перехвата и записи различных действий пользователя с клавиатурой. Кейлоггер записывает данные о том, на какие кнопки нажимал пользователь, а также и о движениях мыши. Этот шпион также фиксирует время и дату нажатий, что немаловажно для построения последовательности событий. Антивирусные программы достаточно быстро и хорошо находят кейлоггеры.

Взлом через Wi-Fi

Многие используют бесплатные точки доступа к Wi-Fi, заходя в соцсети, работая с банковскими счетами или личной почтой. Но мы не знаем, кто раздаёт Wi-Fi, и это может быть небезопасно.

Например, хакер подключается к своему запароленному Wi-Fi и от него даёт раздачу интернета. Причём раздача происходит без пароля. Во время раздачи Wi-Fi у хакера на компьютере установлен сниффер.

Сниффер – это программное обеспечение, которое используется для анализа сетевого трафика, чтобы обнаружить и устранить отклонения и обеспечить бесперебойную работу. Но хакеры используют сниффер, чтобы завладеть личными данными. Так как снифферы анализируют всё, что через них проходит, включая незашифрованные пароли и учётные данные. Таким образом, пользуясь бесплатным Wi-Fi, мы и не знаем, что передаём свои данные хакерам.

Кража Cookie

При входе в почтовый аккаунт или аккаунт социальной сети браузеры предлагают запомнить логин и пароль, чтобы не нужно было вводить их каждый раз. При согласии пользователя web-сервер создаёт cookie с логином и паролем и передаёт эту информацию браузеру. Таким образом, завладев cookie, злоумышленник может получить доступ ко всем аккаунтам жертвы. Украсть cookie могут с помощью снифферов.

Социальная инженерия

Социальная инженерия, или «атака на человека», – это способ получения доступа к конфиденциальной информации, при этом используя психологические и социологические приёмы и технологии. В этом способе главным «слабым звеном» является человек.

В основном подход к атаке заключается в том, чтобы:

· собрать информацию о жертве;

· установить доверительные отношения;

· использовать;

· и скрыть следы пребывания.

Принцип социальной инженерии – это ввести человека в заблуждение. При этом используются различные методы, которые направлены на слабости человека, его эмоции или другие особенности личности, например, такие как:

· сочувствие;

· жалость;

· любовь;

· страх;

· лень;

· неопытность;

· желание быть быстрее;

· доверчивость;

· невнимательность и тому подобное.

Популярными техниками социальной инженерии являются:

· фишинг;

· претекстинг;

· «троянский конь»;

· квид про кво;

· «дорожное яблоко»;

· обратная социальная инженерия;

· плечевой сёрфинг;

· догадка.

Рассмотрим их подробнее.

Фишинг

Это вид мошенничества в Интернете, цель которого получить доступ к личным данным пользователя: логинам, паролям, данным банковских карт и так далее. Обычно фишинговая атака – это рассылка мошеннических электронных писем, источник которых кажется надёжным. Но на самом деле пользователь, когда переходит по ссылке, попадает не на настоящий сайт, а на поддельный. Таким образом, введя свои данные, например, логин и пароль, пользователь передаёт их злоумышленнику.

Целью фишинга может быть:

· кража конфиденциальной информации;

· или установка вредоносного программного обеспечения на устройство пользователя.

Претекстинг

Это мошенническая схема, проводимая по заготовленному заранее сценарию, в результате которого жертва выдаёт личную информацию или совершает нужные для злоумышленника действия. Обычно для такой атаки используют телефон или другие голосовые средства. Злоумышленник входит в доверие к жертве, используя какие-то данные о ней. Например, преступник представляется сотрудником банка, называя какие-то реальные ваши данные, тем самым вызывая доверие, и в результате разговора вы выдаёте ему конфиденциальную информацию.

«Троянский конь»

Наверное, все помнят историю про троянского коня?

Ахейские воины, осаждая Трою много лет, наконец придумали уловку: изготовили из дерева коня, в котором спрятали небольшой отряд лазутчиков. Оставили подарок под стенами города, а войска увели. Троянцы решили, что война закончена, забрали коня в город и устроили пиршество. Ночью лазутчики вылезли из деревянного коня и открыли ворота города вернувшейся ахейской армии. Так Троя пала.

Сегодня словосочетание «троянский конь» употребляют в значении «тайный, коварный замысел, который замаскирован под подарок».

У киберпреступников приманкой становится сообщение с вложением, в котором может быть обещан: выигрыш, бесплатное обновление какой-либо программы, какие-то сведения на знакомых людей и так далее. При использовании техники «троянский конь» злоумышленники «играют» на любопытстве и жадности людей. На самом деле вложение в письме будет содержать вирус, программу-шпион или другое вредоносное программное обеспечение, с целью украсть или испортить конфиденциальные данные.

Квид про кво, или услуга за услугу

В данном методе злоумышленник использует доверчивость жертвы, обещая выгоду в обмен на факты или услуги. Например, преступник, представляясь по телефону сотрудником службы поддержки, предлагает исправить какие-то неполадки в работе системы, жертва, выполняя указания хакера, сама того не зная, передаёт личную информацию или даёт доступ к важным данным.

«Дорожное яблоко»

Этот метод схож с «троянским конём». Злоумышленники подкидывают на видное место какое-нибудь устройство с заражённым программным обеспечением. Человек, найдя, например, флешку, приносит её на работу или домой и вставляет в компьютер, что приводит к краже личных данных или вреду работе устройства.

Обратная социальная инженерия

Такая атака направлена на то, чтобы создать ситуацию, в которой жертва сама обратится за помощью к преступнику. Например, злоумышленник заранее высылает письмо или сообщение с контактами якобы службы поддержки, а через некоторое время создаёт проблемы в работе компьютера жертвы. Так жертва скорее всего обратится по присланным раннее контактам, тем самым попав на злоумышленника и дав доступ к данным.

Плечевой сёрфинг, или подглядывание через плечо

Это, пожалуй, один из самый старых способов получить информацию. Стоя за спиной человека, можно увидеть, какой пароль или пин-код он вводит, а также другую личную информацию. Такой тип атаки популярен в общественных местах и в общественном транспорте. Злоумышленник может проникнуть под видом курьера или другого служащего в офис и подсмотреть нужные ему данные.

Догадка

Когда мы сами придумываем пароль, то он обязательно связан с какой-либо привязанностью, например, с именем питомца, хобби, любимой книги, страны и так далее. Как правило, пароли составляются на основе вещей, информацию о которых мы часто выкладываем в социальные сети. Взломщики изучают такую информацию, и бывает, им даже не приходится пользоваться методом подбора слов и брутфорс-атакой. Злоумышленник может правильно догадаться о том, какой пароль был использован.

Зная основные техники социальной инженерии, можно обезопасить себя от её воздействия.

Ещё одним распространённым способом взлома пароля является использование радужных таблиц.

Чаще всего пароли хранятся не в текстовом виде, как мы их вводим, а в зашифрованном. Шифруются пароли одним из алгоритмов хеширования.

Криптографическая хеш-функция, или просто хеш, – это математический алгоритм, который преобразовывает любой объём информации в уникальный набор символов, который присущ только этому массиву входящей информации.

Например, текст 12345 при использовании одного из алгоритмов хеширования выглядит вот так.

MD5 hash: 827ccb0eea8a706c4c34a16891f84e7b

Существует много алгоритмов хеширования:

sha1, md5, md6, sha256, tiger и так далее

Радужная таблица – это список предварительно вычисленных хешей (числовых значений зашифрованных паролей), которые используются для быстрого восстановления паролей из добытого хеша. Радужные таблицы представляют собой базы данных, в которых паролю соответствует вычисленный хеш.

Рассмотрим пример.

Для того чтобы зайти в социальную сеть, мы вводим, допустим, электронную почту и пароль и нажимаем кнопку «Войти».

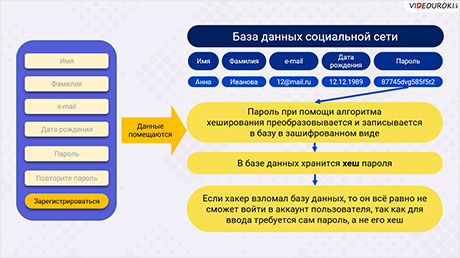

При регистрации в социальной сети мы вводим различные данные: имя, фамилию, адрес электронной почты, дату рождения и так далее. И конечно же, пароль. После нажатия кнопки «Зарегистрироваться», наши данные помещаются в базу данных социальной сети. Все данные хранятся в том виде, в котором мы их ввели, только пароль выглядит не так. Пароль при помощи алгоритма хеширования преобразовывается и записывается в базу в зашифрованном виде. То есть в базе данных хранится хеш пароля. Таки образом, если хакер взломал базу данных, то он всё равно не сможет войти в аккаунт пользователя, так как для ввода требуется сам пароль, а не его хеш.

Логично было бы перевести хеш пароля в исходный текстовый формат. Но чаще всего хеширование – это односторонняя функция и текстовый пароль из хеша получить практически невозможно. Здесь хакеру и пригодится радужная таблица.

Если пароль у пользователя несложный или распространённый, то хакер запустит поиск хеша в радужной таблице, если он будет найден, то хакер получит пароль.

Если пароль сложный, то тут радужная таблица не поможет, и хакер будет использовать брутфорс-атаку. Напомним, это перебор не только по словарю, но и метод перебора всех возможных комбинаций.

Взломщик может составить и свой список слов для конкретного человека, зная информацию о жертве. Таким образом, хешируются все возможные комбинации символов, букв и цифр, а затем хакер пишет код, в котором сравниваются получившиеся хеши с первоначальным хешем.

На взлом пароля могут уйти как считанные секунды, так и очень много времени. И возможно, поняв, что используется очень сложный пароль, хакер отступит.

В результате появления радужных таблиц было придумано хеширование с солью и многократное хеширование, которые усложняют процесс взлома пароля.

Хеширование с солью

В данном случае в конкретных местах ещё незашифрованного пароля вставляют определённый набор символов, так называемые соль-модификаторы. Каждая компания выбирает свой соль-модификатор и алгоритм, по которому они определяют, как и где его вставить.

Например, какая-то компания вставляет вот такой набор символов после 2 и 4 знаков и в конце пароля. Затем происходит хеширование пароля. Таким образом при использовании соль-модификатора, даже самый простой пароль становится сложнее. Так как хеш пароля без соль-модификатора и с ним – это две разные последовательности символов.

Многократное хеширование, или итерация, – это когда полученные в результате хеширования данные хешируются ещё раз и так много раз, что также усложняет взлом пароля.

Чтобы пароль или личные данные не взломали, необходимо быть внимательным и осторожным и следовать правилам безопасности:

· Не открывайте вложения, полученные по электронной почте от неизвестного или подозрительного человека или ресурса.

· Разговаривая с незнакомым человеком по телефону, даже если он представился представителем знакомой вам компании, будьте внимательны: не передавайте никому личные данные. В таком случае лучше прервать разговор и самим перезвонить в компанию.

· Если есть подозрения, что на компьютере вирусы, не вводите ни в каких приложениях логины и пароли или другую конфиденциальную информацию.

· Не загружайте неизвестное вам программное обеспечение.

· Регулярно проверяйте устройства антивирусными программами.

· Не сообщайте никому личные данные, данные банковских карт и так далее.

· Не переходите по ссылкам из электронной почты, полученных от неизвестного или подозрительного человека или ресурса.

· Пользуйтесь сложными паролями и меняйте их регулярно.

Для закрепления материала попробуйте ответить на следующие вопросы:

Что такое кейлоггер?

Как называется мошенническая схема, проводимая по заготовленному заранее сценарию, в результате которого жертва выдаёт личную информацию или совершает нужные для злоумышленника действия?

Что такое сниффер?

Получите свидетельство

Получите свидетельство Вход

Вход

3079

3079