Реализация технологий VPN

Virtual Private Network — виртуальная частная сеть.

Частная — потому что предполагается такой уровень безопасности, какой был бы у отдельной сети, вообще не имеющей выхода в интернет.

Виртуальная — потому что на самом деле трафик между участниками сети проходит по открытым интернет-каналам, но в зашифрованном виде.

VPN-серверы используют для объединения удаленных сетей (офисов, региональных отделений), подключения удаленных сотрудников.

Виртуальные частные сети IPSec и туннели общей маршрутизации (GRE) — это методы передачи данных через общедоступные, промежуточные сети, такие как Интернет.

Преимущества VPN

- Экономия затрат

- Зашифрованный трафик - VPN могут использовать различные методы шифрования в рамках протокола IPSec для защиты трафика между организацией и ее удаленными местоположениями или пользователями.

- Простое расширение сети — для доступа к VPN обычно требуется только подключение к Интернету, устройство шлюза VPN и в некоторых установках — программное приложение.

Преимущества туннелей GRE

туннели GRE используются для создания соединений «точка-точка» между двумя сетями

- Инкапсуляция данных — туннели GRE инкапсулируют пакеты, которые используют протоколы, несовместимые с промежуточной сетью в протоколах, совместимых. Это позволяет передавать данные по сетям, которые иначе не могли быть пройдены.

- Простота — В туннелях GRE отсутствуют механизмы, связанные с управлением потоком и безопасностью по умолчанию.

- Туннелирование — процесс, в ходе которого создается защищенное логическое соединение между двумя конечными точками посредством инкапсуляции различных протоколов.

При туннелировании данные упаковываются вместе со служебными заголовками в новый «конверт» для обеспечения конфиденциальности и целостности всей передаваемой информации.

Протокол GRE не обеспечивает шифрование данных и таким образом не дает никаких гарантий безопасности при передаче данных. Для шифрования существуют другие протоколы, которые работают совместно с GRE.

Протокол GRE может быть использован для создания простой частной сети (VPN), между пользователями, подключенными через сеть провайдера, или между пограничными маршрутизаторами с среде провайдера, для обмена обновлениями таблиц маршрутизации.

Отличие между IPSec и GRE

- IPSec изначально разрабатывался для осуществления шифрованной связи, GRE не использует никакого алгоритма шифрования и аутентификации.

- GRE прост в настройке .

- GRE также идеален для передачи IPv6 поверх IPv4 и наоборот.

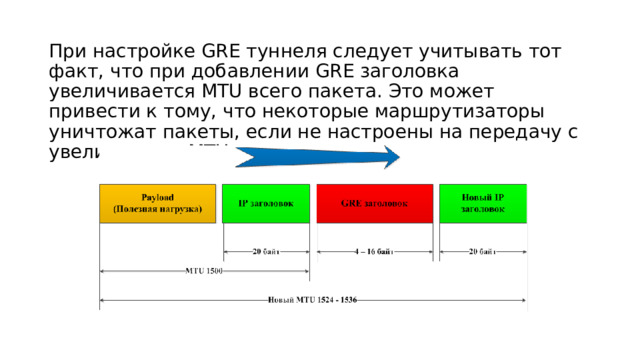

При настройке GRE туннеля следует учитывать тот факт, что при добавлении GRE заголовка увеличивается MTU всего пакета. Это может привести к тому, что некоторые маршрутизаторы уничтожат пакеты, если не настроены на передачу с увеличенным MTU.

IPsec

IPsec — это безопасный сетевой протокол, используемый в VPN для аутентификации и шифрования пакетов.

Организация защищенного канала IPSec состоит из 2-х фаз:

- В первой фазе определяется политика безопасности (ISAKAMP IKE) для создания служебного туннеля.

- Во второй - параметры туннеля (IPSec) для передачи данных.

IPsec — не 1 протокол, это набор протоколов (Framework), работа IPsec — согласованная работа этих протоколов. Набор протоколов в IPsec неоднозначный, нужно выбрать, какие именно протоколы будут использоваться.

С использованием IPsec достигается концепция безопасности CIA Triad: Confidentiality, Integrity, Availability

- Конфиденциальность данных — никто посторонний не сможет их просмотреть;

- Целостность данных — данные не были изменены при передаче;

- Доступность данных — постороннее лицо не может уничтожить пересылаемые данные или причинить им ущерб.

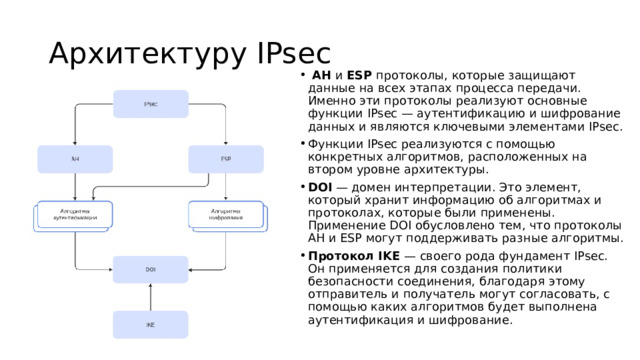

Архитектуру IPsec

- AH и ESP протоколы, которые защищают данные на всех этапах процесса передачи. Именно эти протоколы реализуют основные функции IPsec — аутентификацию и шифрование данных и являются ключевыми элементами IPsec.

- Функции IPsec реализуются с помощью конкретных алгоритмов, расположенных на втором уровне архитектуры.

- DOI — домен интерпретации. Это элемент, который хранит информацию об алгоритмах и протоколах, которые были применены. Применение DOI обусловлено тем, что протоколы AH и ESP могут поддерживать разные алгоритмы.

- Протокол IKE — своего рода фундамент IPsec. Он применяется для создания политики безопасности соединения, благодаря этому отправитель и получатель могут согласовать, с помощью каких алгоритмов будет выполнена аутентификация и шифрование.

Шифрование

Применяется симметричное шифрование, то есть такое, где ключ для шифрования и расшифровки один и тот же. Оно менее устойчиво ко взлому чем ассиметричное, но только симметричное шифрование технически доступно для большим объёмов передаваемых пользовательских данных, так как использует относительно низкую утилизацию CPU устройства.

Целостность

Для каждого сообщения вычисляется хеш, который прикладывается к сообщению. Хеш очень короткий, всегда одинаковой длины (определяется алгоритмом), он однозначно определяет исходное сообщение. При получении высчитывается хеш полученного сообщения, он сравнивается с приложенным хешем. Если значения 2 хешей совпадают, значит сообщение не было изменено.

Метод уязвим к атаке "человек посередине" (Man-In-The-Middle)

Технология HMAC (Hash-Based Message Authentication Code): перед созданием хеша к сообщению прикладывается ключ, который есть только у отправляющей и принимающей стороны.

В результате, атакующий после изменения сообщения не сможет вычислить нужный хеш, так как у него нет ключа.

А вычислить ключ по исходному сообщению и хешу для сообщение+ключ он тоже не сможет.

Обмен ключами

Для создания туннеля обе стороны должны совместно вычислить общий секретный ключ для симметричного шифрования данных в туннеле .

Используется специальный ассиметричный алгоритм Диффи-Хеллмана (DH). Степень защиты при расчёте общего ключа для шифрования определяется группой DH.

Рекомендуется: Если в алгоритмах шифрования или аутентификации используется 128-битовый ключ, группа 14, 19, 20 или 24, а для 256-битового ключа группа 21 или 24.

Аутентификация

Каждый роутер должен подтвердить другому роутеру (и наоборот, то есть для 2 роутеров процедура выполняется 2 раза, сначала в одну, потом в обратную сторону) свою подлинность для участия в IPsec туннеле.

Аутентификация на основе общего ключа PSK (Pre Shared Key) происходит так:

- К ключу прикладывается определённая несекретная информация, известная и общая для обоих роутеров, высчитывается хеш, отправляется второму роутеру.

- Второй роутер повторяет процедуру для своего ключа и сравнивает хеши. Совпадение хешей означает совпадение общих ключей и как результат — подлинность, приславшего сообщение роутера.

- Второй роутер повторяет процедуру.

- В результате оба роутера подтвердили свою подлинность друг-другу.

Фазы IPsec

Процесс установки IPsec VPN туннеля состоит из 2ух последовательных стадий-фаз (Phases):

• IKE Phase 1 — Создаётся 1 двунаправленный туннель, необходимый для согласования Phase 2. По этому туннелю передаётся только управляющая информация, пользовательские данные не передаются. Называется ISAKMP туннель;

• IKE Phase 2 — С помощью туннеля фазы 1 создаются дополнительно ещё 2 однонаправленных туннеля, от первого роутера ко второму и от второго к первому, по которым передаётся пользовательская информация. Туннели второй фазы и есть то, что называется IPsec туннель.

Согласования фазы 1, затем 2 начинается после того, как на роутер попадают данные, предназначенные для туннеля ("интересный" трафик). Данные эти отбираются с помощью ACL

Также важно то, что туннель не существует сколь угодно долго после создания, у него есть время жизни (Lifetime). После истечения Lifetime туннель гасится и пересоздаётся снова (с помощью фаз 1 и 2, при наличии интересного трафика). Если интересного трафика нет, туннель лежит, но постоянно готов к созданию сразу при появлении такого трафика.

Настройка IPsec

Extranet VPN

Extranet VPN предназначен для тех сетей, к которым подключаются так называемые пользователи "со стороны", уровень доверия к которым намного ниже, чем к своим сотрудникам. Extranet VPN позволяет разным компаниям связываться между собой и расширяет возможности компаний в электронной коммерции.

Одной из наиболее важных причин, делающих виртуальные сети extranet популярными, является возможность совершать с их помощью безопасные сделки через Internet.

Эта технология обычно включает использование цифровых сертификатов, которые предоставляют более высокий уровень пользовательской аутентификации, а также ту или иную систему регулирования ключей шифрования.

Remote Access VPN

виртуальная частная сеть с удаленным доступом — позволяет мобильным пользователям получать доступ к КС своей компании через модем или канал ISDN.

Он реализует защищенное взаимодействие между сегментом КС (центральным офисом или филиалом) и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через notebook (мобильный пользователь).

Удаленный пользователь соединяется со своей КС

УП сначала подключается к опорной сети (например, по коммутируемой линии).

После установления этого соединения строится туннель до домашнего маршрутизатора КС клиента, который выдает удаленному пользователю адрес КС.

Все пакеты, посылаемые на этот адрес из КС, поступают на домашний маршрутизатор. Он, в свою очередь, инкапсулирует их в пакеты с адресацией опорной сети и направляет по построенному туннелю через опор ну ю сеть.

На другом конце туннеля пакеты декапсулируются и приобретают тот вид, который они имели в КС пользователя.

Получите свидетельство

Получите свидетельство Вход

Вход

Реализация технологий VPN (109.16 KB)

Реализация технологий VPN (109.16 KB)

0

0 172

172 3

3 Нравится

0

Нравится

0