Сегодня на уроке:

· Мы узнаем, на какие группы делятся беспроводные технологии в зависимости от дальности передачи.

· Рассмотрим беспроводные технологии в зависимости от используемых стандартов связи.

· Обсудим угрозы беспроводных технологий.

· Выясним, какие рекомендации по защите беспроводных сетей могут повысить уровень защищённости и свести к минимуму риски атак.

Для передачи данных в компьютерных сетях сегодня широко применяются беспроводные сети. Передача информации может выполняться с помощью радиоволн или инфракрасного излучения. Самым распространённым сегментом беспроводных технологий является, конечно же, беспроводной Интернет. Он стал неотъемлемой частью жизни многих людей независимо от возраста, рода занятий, места жительства и так далее.

С помощью беспроводных технологий мы можем выйти в Сеть в самых разных местах – в ресторане и транспорте, в аэропорту и дома и так далее. Но такая доступность может привести к различным типам угроз для устройств пользователей, их данных и программного обеспечения. Поэтому безопасность беспроводных сетей на сегодняшний момент так же важна, как и безопасность устройств.

Беспроводные технологии в зависимости от дальности передачи данных делятся на следующие группы:

WWAN– это беспроводные глобальные вычислительные сети. Наиболее распространённый вид таких сетей – это GPRS. Передача информации распространяется на десятки километров.

WMAN – это беспроводные сети масштаба города. Предоставляют широкополосный доступ к сети через радиоканал. Данные передаются на расстояние до нескольких километров. К таким типам сетей относится технология WiMAX.

WLAN – это локальные сети, построенные на основе беспроводных технологий. Обеспечивают передачу данных на расстояние от нескольких десятков до нескольких сотен метров. Передача информации осуществляется через радиоэфир. Наиболее распространённый тип таких сетей – это Wi-Fi.

WPAN – это персональные беспроводные сети. Они используются для обеспечения связи компьютеров, телефонов, оргтехники и других устройств. Действие сети распространяется до нескольких десятков метров. Примером сети является Bluetooth.

Рассмотрим беспроводные технологии в зависимости от используемых стандартов связи.

GPRS – это технология пакетной передачи данных, позволяющая посредством мобильного телефона получать и передавать информацию на существенно более высоких скоростях по сравнению со стандартным голосовым каналом GSM. GSM – это стандарт мобильных сетей второго поколения 2G. То есть стандарт GPRS предоставляет способ для выхода в Интернет в любой точке мира, в которой действует покрытие сотовой сети. Данный стандарт обеспечивается мобильными операторами.

Bluetooth. Передача данных осуществляется по радиоканалам. Bluetooth позволяет создавать беспроводное соединение между такими устройствами, как персональный компьютер, мобильный телефон, принтер, цифровой фотоаппарат, мышка, клавиатура, джойстик, наушники, гарнитура и так далее. Дальность передачи информации по стандарту Bluetooth сильно зависит от преград и помех и возможна на расстоянии до 100 метров.

NFC. Этот стандарт позволяет передавать данные на небольшое расстояние – до 20 см. Но скорость передачи информации намного больше, чем у Bluetooth. Из-за того, что данные хранятся на отдельном чипе, NFC чаще всего используется в мобильных устройствах. Например, NFC-чип в телефоне может применяться для бесконтактной оплаты товаров и услуг, использоваться как электронное удостоверение личности, ключ для доступа в помещение или транспорт, электронный билет и так далее.

Wi-Fi. Эта беспроводная технология самая популярная. От параметров роутера зависит расстояние, на которое обеспечивается передача информации. Wi-Fi широко используется для создания локальный сетей, которые объединяют компьютеры, планшеты, смартфон и другие устройства для подключения к Интернету.

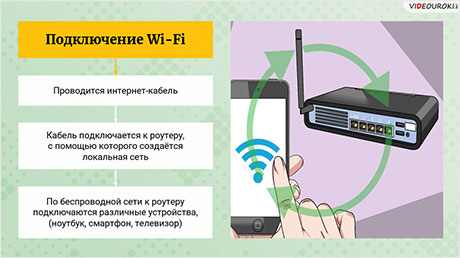

Один из вариантов подключения Wi-Fi заключается в следующем:

· Проводится интернет-кабель.

· Кабель подключается к роутеру, с помощью которого создаётся локальная сеть.

· По беспроводной сети к роутеру подключаются различные устройства, например, ноутбук, смартфон, телевизор и так далее. Таким образом, создаётся локальная сеть с выходом в Интернет.

Но подключиться к Wi-Fi можно, только если сетевая карта устройства поддерживает беспроводное подключение. Если устройство вынести за пределы области покрытия роутера, то связь с Wi-Fi оборвётся.

WiMAX. Позволяет осуществлять доступ в Интернет на высоких скоростях, с гораздо большим покрытием, чем у Wi-Fi-сетей. Этот стандарт чаще всего используют для обеспечения выхода в Интернет различных крупных предприятий, провайдеров, коммерческих объектов и так далее.

Ключевым устройством при построении сетей по стандарту Wi-Fi является беспроводная точка доступа.

Точка беспроводного доступа – это беспроводная базовая станция, предназначенная для обеспечения беспроводного доступа к уже существующей сети, (она может быть как проводная, так и беспроводная) или создания новой беспроводной сети. Радиосигнал от точки доступа может проходить через двери, стены и окна зданий. Таки образом, точка доступа даёт возможность выйти в Интернет, не находясь в зоне прямой видимости сетевого оборудования. Мощность сигнала может стать ниже, если на пути его прохождения присутствуют препятствия в виде металлоконструкций, бетонных перекрытий и так далее. Функцию точки доступа чаще всего выполняет Wi-Fi роутер.

Рассмотрим угрозы беспроводных технологий.

Беспроводные технологии намного уступают проводному соединению в безопасности. Так как для взлома проводной сети преступнику понадобится доступ к кабелю, получить который довольно-таки сложно. Легче с помощью различных специальных устройств перехватить радиосигнал.

Получив доступ к локальной беспроводной сети, хакер может похитить важные личные данные и распространить вредоносное программное обеспечение.

DDoS-атаки, или отказ в обслуживании. Цель хакеров – нарушить работу локальной сети, чтобы стало невозможно её использовать.

DDoS-атаки могут производится на программном или аппаратном уровне.

В первом случае злоумышленники используют уязвимости в программном обеспечении. Например, приводят к полной или частичной неработоспособности подключённое к сети устройство.

При атаках на аппаратном уровне хакеры стремятся достигнуть неработоспособности канала связи, например, создают сильные помехи, перегружают канал и так далее. Кстати, чтобы создать помехи, злоумышленники используют специальные генераторы электромагнитного излучения.

Атака «человек посередине». Это атака, при которой для перехвата данных используются методы, которые позволяют внедриться в существующее подключение или процесс связи. Чаще всего такая атака применяется для подключения к точкам доступа, которые не требуют пароля. Но, имея специальные программы, злоумышленник может подключиться также и к сети, которая защищена паролем.

Атака может быть пассивной – злоумышленник незаметно крадёт данные, и активной – хакер изменяет содержание сообщений или выдаёт себя за человека, с которым общается пользователь.

Одними из признаков атаки «человек посередине» могут быть:

· Странные адреса в адресной строке браузера. Например, в адресе не хватает одной буквы или, наоборот, появилась лишняя.

· Неожиданное или повторяющееся отключение. Хакер может принудительно отключать пользователей, чтобы перехватить логин и пароль, когда те будут подключаться заново.

Атаки на сетевое оборудование. Следует правильно настраивать сетевые устройства, соблюдая рекомендации производителей. Так как точки доступа и другое сетевое оборудование с неверно настроенной конфигурацией и недостаточно эффективной защитой часто подвергаются взлому злоумышленниками.

Ложная точка доступа. Будьте осторожны, подключаясь к общественной Wi-Fi-сети. Вполне возможно, что злоумышленник создал поддельную сеть, например, с названием кафе, чтобы перехватить трафик, включая личные данные. Хакер создаёт через своё устройство незапароленную точку доступа, маскируя её под настоящую. Пользователь, сидя, например, в любимом кафе, видит в списке доступных сетей ложную точку доступа и подключается к ней.

Очень важно применять надлежащие меры для защиты беспроводной сети.

Рассмотрим стандарты беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WEP. Данная технология, являющаяся первой попыткой защиты беспроводных сетей, считается устаревшей. Так как взломать её не составляет труда. Недостатком технологии WEP является использование одного и того же ключа шифрования для каждого пакета данных.

WPA. В данной технологии была усовершенствована обработка ключей безопасности и авторизации пользователей. WPA использует динамически изменяющийся ключ. Плюсами технологии являются усиленная безопасность данных, совместимость с большим количеством устройств, которые используются для организации беспроводной сети, и ужесточённый контроль доступа к беспроводным сетям. Со временем нашлись недостатки и у этой технологии, например, её можно взломать с помощью обычного перебора всех возможных вариантов, а также при помощи так называемой атаки по словарю.

WPA2. Эта технология обладает более высоким уровнем безопасности, а также проще настраивается по сравнению с предыдущими версиями. Использует улучшенный стандарт шифрования AES. Уязвимостью является то, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключённые к этой сети.

WPA3. Данная технология значительно обезопасит беспроводные сети, так как в ней устранены многие недостатки предыдущих версий и реализованы новые функции, например, индивидуальное шифрование данных, большие размеры сессионных ключей, усилена защита от атак методом подбора пароля и так далее.

Следуя некоторым рекомендациям по защите беспроводных сетей, можно повысить уровень защищённости и свести к минимуму риски атак.

Необходимо обеспечить физическую защиту сетевого устройства. Роутер нужно поставить так, чтобы исключить помехи и случайное нажатие кнопки сброса настроек.

Перед покупкой сетевых устройств узнайте, какие протоколы или технологии шифрования ими поддерживаются.

Придумайте надёжный пароль для роутера. Беспроводные роутеры обычно поставляются с предварительно установленными паролями, которые не сложно подобрать.

Усильте шифрование сети. Протоколы WPA2 и WPA3 – оптимальные варианты для защиты.

Используйте на компьютере файрвол. Он обеспечит контроль и фильтрацию трафика для защиты от сетевых угроз.

Используйте регулярно обновляемое антивирусное программное обеспечение.

Запретите доступ к настройкам роутера через Wi-Fi.

Выключайте Bluetooth, если не пользуетесь им. Отклоняйте запросы на соединение с неизвестными устройствами и не принимайте от них никаких файлов.

Используйте VPN для дополнительной безопасности. VPN шифруют данные так, чтобы у хакеров не было возможности отследить действия пользователей в Интернете или их физическое местонахождение. Так как VPN меняет IP-адрес, и он отображается так, как будто используемое устройство находится в другом месте. Информация, которая защищена с помощью VPN, проходит через роутер, поэтому даже в случае ослабления шифрования со стороны роутера защита данных будет обеспечиваться шифрованием VPN.

Регулярно обновляйте прошивку роутера. Некоторые роутеры дают возможность проверить, доступны ли обновления прошивки, через интерфейс управления, другие предлагают автоматические обновления.

Используйте менеджер паролей, чтобы использовать сложные, трудноподбираемые пароли.

Подключайтесь только к HTTPS-соединениям.

Запретите трансляцию ID сети. В таком случае подключиться к вашей беспроводной сети смогут только те, кто знает её идентификатор.

Применяйте многофакторную аутентификацию везде, где это возможно.

Не совершайте интернет-покупки, не посещайте банковские сайты, не пользуйтесь электронной почтой и не входите в социальные сети с общественного Wi-Fi. В таком случае лучше войти на сайты с мобильного Интернета.

При подключении Wi-Fi ничего не устанавливайте. Дополнительные программы, разные сертификаты и браузерные расширения не требуются для подключения Wi-Fi – всё это уловки злоумышленников, чтобы получить доступ к данным.

Ни один из перечисленных пунктов не даст стопроцентной гарантии защиты, но, следуя этим несложным рекомендациям, можно максимально повысить безопасность беспроводной сети.

Для закрепления материала попробуйте ответить на следующие вопросы:

Как называется атака, при которой для перехвата данных используются методы, которые позволяют внедриться в существующее подключение или процесс связи?

Перечислите наиболее популярные беспроводные технологии в зависимости от используемых стандартов связи.

Какую из технологий лучше всего использовать: WEP или WPA2?

Получите свидетельство

Получите свидетельство Вход

Вход

487

487