Сегодня на уроке:

· Мы узнаем, что такое цифровое мобильное устройство.

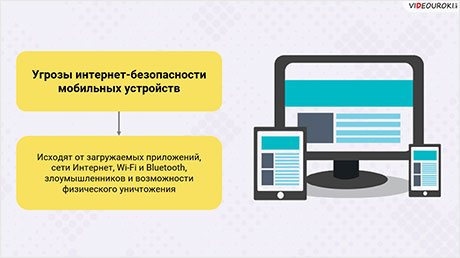

· Рассмотрим основные виды угроз интернет-безопасности мобильных устройств.

· Обсудим некоторые способы безопасности мобильных устройств.

Цифровое мобильное, или портативное, устройство – это небольшое устройство, легко перемещаемое, которое содержит дисплей и миниатюрную клавиатуру или сенсорный экран с виртуальной клавиатурой. Такие устройства выполняют различные функции, как специализированные, так и универсальные. Устройства с универсальными функциями объединяют в себе функции от различных мобильных устройств. Мобильные устройства называют также гаджетами, что переводится с английского языка как приспособление или устройство.

Мобильные устройства могут иметь:

· автономное питание – это аккумуляторная батарея или неперезаряжаемые элементы питания;

· небольшой вес и размер;

· органы управления в виде кнопок, сенсорного экрана;

· операционную систему;

· разъёмы для подключения наушников или флеш-карт и так далее.

Многие мобильные устройства имеют один или несколько встроенных радиопередатчиков, с помощью которых можно производить обмен данными с другими гаджетами напрямую или через беспроводные сети, в том числе Интернет. Одними из самых распространённых беспроводных технологий мобильных устройств являются Bluetooth, Wi-Fi, 3G, 4G и так далее.

К мобильным устройствам относятся:

· мобильные телефоны;

· смартфоны;

· фотоаппараты;

· КПК (карманный персональный компьютер);

· планшеты;

· фитнес-трекеры;

· смарт-браслеты;

· музыкальные плееры;

· электронные книги;

· нетбуки, ноутбуки, ультрабуки и так далее.

Гаджеты могут запускать различные приложения, специально для них разработанные, – мобильные приложения.

Сегодня много у кого есть гаджеты, и даже не один и не два. Мобильные устройства созданы для удобства пользователя. И, конечно, каждый должен понимать, что чем больше гаджетов, тем больше источников угрозы интернет-безопасности и конфиденциальности данных.

Выделим основные виды угроз интернет-безопасности мобильных устройств, которые в основном исходят от загружаемых приложений, сети Интернет, Wi-Fi и Bluetooth, злоумышленников и возможности физического уничтожения.

Рассмотрим более подробно, какие угрозы могут быть. Кстати, многие из них мы уже обсуждали.

Угрозы, которые исходят от загружаемых приложений

Загрузив приложения, пользователь может добавить мобильному устройству много дополнительных функций. Но в тоже время именно они могут представлять угрозу для гаджета.

Вредоносные программы

Здесь, как и с программами, которые скачивают на компьютер. Если пользователь загрузит приложение, в которое злоумышленники внедрили вредоносное программное обеспечение, то оно может:

· дать доступ к учётным записям и аккаунтам пользователя;

· произвести рассылку спама для контактов пользователя;

· дать контроль над устройством пользователя третьим лицам;

· заблокировать гаджет, и тогда злоумышленник может потребовать выкуп за то, чтобы вернуть контроль пользователю над его устройством.

Шпионское программное обеспечение

Такие программы внедрены в приложения, чтобы мониторить устройства и отслеживать действия владельца, собирать личные данные пользователя. Чаще всего о наличии таких программ на своём устройстве пользователь даже не догадывается.

Утрата конфиденциальности

Многие сайты и приложения собирают информацию о пользователях, которая слабо защищена от угрозы хищения.

Атака нулевого дня

Это уязвимости, которые не были обнаружены при разработке приложения, а найдены в процессе его использования. Получается, что у разработчиков было 0 дней для исправления дефекта. Можно сказать, что это вредоносные программы, против которых не разработаны ещё защитные механизмы. Хакеры могут воспользоваться этим, например, для доступа к данным пользователя.

Рассмотрим некоторые общие угрозы для интернет-безопасности и конфиденциальности.

Все мы привыкли пользоваться гаджетами и иметь постоянный доступ к Интернету, из-за чего количество рисков и угроз интернет-безопасности становится ещё больше.

Фишинг

Такое мошенничество рассчитано на невнимательность и доверие пользователя. Чтобы обмануть пользователя и получить доступ к его данным или устройству, злоумышленники используют электронную почту, уведомления от социальных сетей, обмен SMS и так далее. Большинство фишинговых сайтов очень похожи на настоящие. Из-за того, что экран мобильного устройства меньше, чем монитор компьютера, можно не сразу определить, фишинговый или настоящий сайт перед пользователем. К тому же, чаще всего не видно полный URL-адрес ссылки, что ещё больше усложняет задачу пользователя и может ввести его в заблуждение.

Социальная инженерия

Злоумышленники в данном случае применяют так называемый «человеческий фактор», то есть используют различные методы, которые направлены на слабости человека, его эмоции или другие особенности личности, например, такие как:

· сочувствие;

· жалость;

· любовь;

· страх;

· лень;

· неопытность;

· желание быть быстрее;

· доверчивость;

· невнимательность и тому подобное.

Например, злоумышленник звонит пользователю и выдаёт себя за кого-то другого, пытаясь узнать у абонента конфиденциальную информацию, играя на чувствах человека, обманывая или даже шантажируя его.

Эксплойты

Это программный код, который использует уязвимости в системе безопасности программного обеспечения устройств, чтобы запустить вредоносную программу или заразить систему. Эксплойты – не отдельное программное обеспечение, а лишь фрагмент кода программы, который способствует проникновению в систему устройства и воздействует на его работу. Чаще всего эксплойты распространяются с помощью веб-страниц или сообщений электронной почты. Лучшей защитой от эксплойтов является регулярное обновление программного обеспечения.

Атака с помощью скрытой загрузки

У многих сайтов есть настройка автоматически без согласия пользователя загружать вредоносное программное обеспечение на устройство пользователя. Есть вредоносные программы, которые обманом подталкивают открыть вредоносную ссылку или загрузить вредоносный файл.

Ошибки операционной системы

Злоумышленники стремятся найти дефекты операционных систем мобильных устройств для хакерских атак, чтобы добраться до данных пользователей.

Например, как-то группа специалистов обнаружила дефект в прошивке для просмотра сообщений электронной почты, записи звука и отслеживании перемещения пользователей iPhone и iPad.

Ошибки браузера

Некоторые приложения и сайты могут использовать дефекты браузера, чтобы автоматически заразить мобильное устройство.

Хранение большого количества данных

Чаще всего пользователи хранят много информации, и объём данных увеличивается с каждым днём. В случае утраты или взлома мобильного устройства может быть нанесён большой вред пользователю. Конечно, большинство гаджетов защищены методами шифрования, но это не всегда спасает от хакеров.

Например, пользователи чаще всего ставят антивирусную программу на стационарный компьютер или ноутбук, чем на смартфон. А на сегодняшний день смартфон может хранить много личной информации и данных по работе и, скачав случайно вредоносное программное обеспечение на смартфон, пользователь ставит всё это под угрозу потери или хищения.

Угрозы при использовании Wi-Fi

Основной слабостью Wi-Fi-сетей является то, что данные передаются «по воздуху». Это означает, что любой человек, который находится в непосредственной близости от беспроводной сети пользователя, может попытаться получить к ней доступ.

Злоумышленники могут выполнить вредоносную атаку, разместив свою собственную точку доступа между пользователем и общедоступным беспроводным соединением. В таком случае пользователь фактически отправляет данные через хакера, который передаёт их в сеть. Суть в том, что вся информация, которая пройдёт через точку доступа, используемую злоумышленником, будет ему доступна. В таком случае неважно, заходит пользователь на безопасные сайты или нет, так как информация, отправляемая на хакерскую точку доступа, не зашифровывается при получении.

Если пользователь включил общий доступ к своим файлам по сети, то хакеры могут отправлять вредоносное программное обеспечение на устройство пользователя.

Также злоумышленники могут взломать точку подключения и подтолкнуть пользователя к загрузке вредоносной программы при подключении к Wi-Fi-сети. Многое вредоносное программное обеспечение может получить доступ к микрофону или же камере мобильного устройства, чтобы хакер мог подслушать пользователя.

Угрозы при использовании Bluetooth

Bluetooth очень удобен для беспроводной передачи данных на короткие расстояния или при беспроводном подключении, например, наушников к гаджету.

Открытые соединения Bluetooth могут быть использованы злоумышленниками.

Рассмотрим угрозы безопасности Bluetooth.

Кража данных пользователя

Хакеры используют уязвимости Bluetooth для кражи личных и конфиденциальных данных пользователя, например, контакты, журналы вызовов, SMS и так далее.

Угон

Злоумышленник может поводить действия с мобильным устройством без участия владельца, перехватив полностью устройство через Bluetooth. Это может быть, например, запись текущих разговоров или же отправка SMS любому человеку, таким образом, злоумышленник скроет свою личность.

Финансовый ущерб

Хакер может совершать международные звонки с устройства, скомпрометированного по Bluetooth.

Вредоносный код

Злоумышленник может отправить вредоносный код через Bluetooth, тем самым заразив гаджет, с целью украсть, уничтожить или изменить данные пользователя на устройстве.

BlueSmacking

Это тип атаки «отказ в обслуживании», то есть на устройство пользователя отправляется слишком большой пакет данных, что приводит к аварийному завершению работы Bluetooth.

BlueJacking.

При такой атаке хакер перехватывает устройство пользователя и перегружает его спам-рекламой, замедляя работу.

Угрозы физического уничтожения

В отличие от стационарного компьютера, мобильные устройства могут подвергаться физическим угрозам каждый день.

Каждому пользователю мобильных устройств приходится решать вопрос об интернет-безопасности и конфиденциальности данных.

Рассмотрим некоторые меры безопасности мобильных устройств.

Защита устройства паролем. Используйте сложные и надёжные пароли. Так, если гаджет будет потерян или его украдут, то тот, в чьих руках он окажется, не сможет легко получить доступ к вашим данным.

Загрузка приложений только с безопасных источников. Например, таких как Google Play или App Store.

Ознакомление с условиями использования и политикой конфиденциальности при скачивании приложения. Все приложения собирают данные, поэтому обязательно нужно изучить, какая информация и как будет использована.

Выключение Bluetooth. Это уменьшит не только риск угроз при использовании Bluetooth, но и сэкономит расход батареи.

Шифрование гаджета. У большинства мобильных устройств есть функции автоматического шифрования, которую необходимо включить.

Резервное копирование. Данная функция поможет сохранить важные данные. Используйте резервное копирование почаще, в зависимости от важности и обновления информации.

Использование настройки дистанционного обнаружение. Многие мобильные устройства имеют настройки, которые позволяют удалённо определить географическое местонахождение гаджета. Это очень удобно при потере или краже устройства.

Обновление операционной системы. Если выскакивает сообщение об обновлении операционной системы – не игнорируйте его.

Установка антивирусной программы. Антивирус служит для защиты от загрузки вредоносного программного обеспечения.

Надёжное хранение данных. Хорошо было бы хранить особо важные данные не на устройстве, а на облачном хранилище. А перед отправкой ещё и шифровать данные. Так при потере или краже устройства данные будут вам доступны.

Чистка и уборка данных. Не лишним будет периодически очищать он ненужных данных контакты, историю звонков и SMS, заметки, историю в браузере и так далее.

Перенос фото и видео. Перенесите фото и видео в надёжное место хранения.

Быстрая блокировка экрана. Необходимо, чтобы блокировка экрана активировалась как можно быстрее, например, через 30 секунд или минуту бездействия.

Пароли для приложений. В некоторых устройствах есть возможность запаролить отдельные приложения.

Ручной вход. Лучше всего, если в аккаунты надо будет каждый раз вводить логин и пароль. Да, это неудобно. Но при потере или краже есть шанс, что злоумышленник не зайдёт в ваши социальные сети или на почту до того, как вы поменяете везде пароли.

Чистка приложений. Удалите неиспользуемые приложения.

Разрешения приложений. Обязательно следите за разрешениями приложений. Если приложение для фонарика требует доступ к адресной книге, то что-то тут не так. Для уже установленных приложений есть возможность отключить какие-либо разрешения.

Автоматическое обновление. Проверьте, стоит ли у приложений автоматическое обновление.

VPN. Используйте VPN для защиты конфиденциальности, особенно при подключении к чужим или общественным сетям Wi-Fi.

Чехол и стекло. Защитите устройство от ударов.

Поуэрбанк. Отправляясь куда-то далеко, возьмите портативное зарядное устройство, что не пользоваться бесплатными зарядками в публичных местах или же остаться без устройства совсем, если оно разрядится, а поблизости не будет розетки.

Отключайте Wi-Fi.

Отключайте вывод содержания сообщений на экране блокировки.

Не оставляйте устройство вне вашего контроля.

Не передавайте ваш гаджет другим лицам, особенно незнакомым.

Мобильные устройства прочно вошли в нашу жизнь, выполняя всё больше и больше различных функций. Постарайтесь уменьшить риски появления угроз.

Ну что же, для закрепления материала попробуйте ответить на следующие вопросы:

Что такое цифровое мобильное устройство?

Надо ли следить за разрешениями приложения?

Относится ли электронная книга к мобильным устройствам?

Получите свидетельство

Получите свидетельство Вход

Вход

910

910