ИБ (8-9) Тест №1 (часть 1)

Список вопросов теста

Вопрос 1

Учитель поручил ученикам разработать презентацию по теме "Защита персональных данных" Выберите два верных ответа, которые следует использовать для слайда "Что относится к персональным данным"

Варианты ответов

- серия и номер свидетельства о рождении

- фамилия, имя, отчество

- никнейм в компьютерной игре

- имя, рост и цвет глаз

- список посещаемых кружков и секций

Вопрос 2

Укажите два верных утверждения о паролях

Варианты ответов

- пользователю рекомендуется использовать различные пароли для разных учетных записей

- современные информационные системы не позволяют использовать пароли, содержащие специальные символы (; № % " ?), поэтому пароли из цифр - лучший вариант

- Важно, чтобы пароль состоял только из цифр. Количество вариантов чисел бесконечно

- При создании пароля важно учитывать лишь его длину (например, длинный пароль, состоящий только из цифр, является надёжным)

- Безопасный пароль - это пароль, состоящий из достаточно длинной комбинации букв, цифр и специальных символов

Вопрос 3

Выберите три правильных утверждений, характеризующие ФИШИНГОВЫЕ сайты

Варианты ответов

- В переводе с анг. ФИШИНГ (fishing) - рыбная ловля. Этот вид мошенничества получил свое называние благодаря способу воздействия на жертву. Внешне поддельный сайт не отличается от оригинального сайта, на который привык заходить пользователь.

- Сайт www.monel1.yandex.ru скорее всего, является фишинговым

- Фишинговый сайт может НЕ содержать вирусы и троянские программы

- Фишинговый сайт НЕ может выглядеть как страница авторизации популярных сайтов, так как это запрещено законом об авторском праве.

- Фишинговым называется любой сайт, позволяющий что-либо купить в сети Интернет.

Вопрос 4

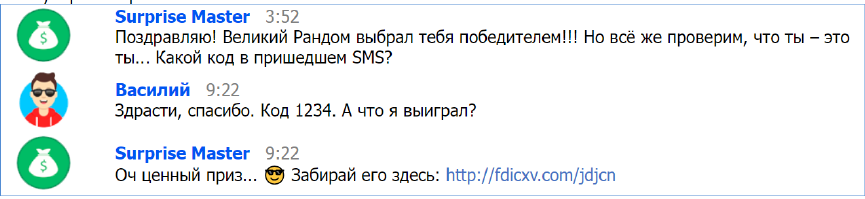

На уроке обучающиеся обсуждали следующую ситуацию.

После общения в социальной сети в незнакомцем (см. рисунок) Вася обнаружил взлом своего аккаунта в популярной игре.

Известно, что номер телефона Васи находился в открытом доступе на его странице в социальной сети. Кроме того, Вася использует одинаковые пароли от всех своих аккаунтов.

Ребята решили выяснить, что могло послужить причиной произошедшего взлома. С кем из ребят Вы согласны? Выберите два верных ответа

Варианты ответов

- ЮЛИЯ: "Это была социальная инженерия, так как с помощью кода из SMS злоумышленник сменил пароль в игре"

- НИКОЛАЙ: "А я думаю, что это был парсинг: зловредный бот выделил в переписке пароль от аккаунта Васи"

- НАТАЛЬЯ: "Я думаю, что это был фишинг, так как для получения приза Вася зарегистрировался на сайте, внешне похожем на сайт известной лотереи, пройдя по ссылке, которую прислал злоумышленник"

- ИВАН: "Да нет же, это был хакинг, потому что, пообщавшись с Васей, злоумышденник очень заинтересовался его личной жизнью, поэтому захотел узнать в достижениях в игре"

- МАКСИМ: "Скорее всего, это был брутфорс: узнав номер телефона Васи - логин для входа в игру, злоумышленник подобрал пароль"

Вопрос 5

Для создания видеоролика со своим участием Вы хотите использовать музыкальные фрагменты любимого исполнителя. Что при этом Вы должны учитывать?

Выберите два правильных утверждения, применимые к данной ситуации

Варианты ответов

- Вы создаете новое произведение, в котором основной акцент прикован к Вашей персоне. Никакое разрешение автора композиции в таком случае не требуется.

- Все исполнителя очень рады, когда поклонники используют их музыку в своих видеороликах - это приносит им дополнительную популярность.

- Правообладатели композиции могут в любой момент потребовать удалить Ваш видеоролик из публичного доступа.

- Существуют "стоковые" сайты с композициями, на использование которых не накладываются никакие ограничения.

- Любую композицию необходимо купить у правообладателя, после чего её можно будет использовать в любых целях без ограничений.

Вопрос 6

В сообщениях социальной сети Ваш друг, с которым Вы не общались долгое время, внезапно прислал ссылку на "пиратскую" версию популярной игры, предложив её установить на своём компьютере.

Какие действия с точки зрения информационной безопасности окажутся правильными? Выберите два верных ответа.

Варианты ответов

- Сообщить авторам игры о факте "пиратства", переслав им ссылку из переписки

- Сообщить администрации социальной сети о подозрительном поведении пользователя

- Лично связаться с другом вне социальной сети и выяснить причины такого сообщения

- Скачать игру и попробовать в неё поиграть, часто "пиратские" версии являются работоспособными

- Заблокировать пользователя и удалить всю переписку- спам и вирусы настоящие друзья не рассылают!

Вопрос 7

Вам позвонили с незнакомого номера и от лица сотрудника банка попросили подтвердить списание с карты, которое Вы не совершали. Для отмены платежа необходимо сообщить позвонившему сотруднику свои данные Вашей банковской карты.

Какие действия с точки зрения информационной безопасности окажутся правильными? Выберите два верных ответа

Варианты ответов

- Сообщить сотруднику банка всю запрашиваемую информацию.

- Выяснить у сотрудника подробные детали списания денег с карты.

- Обратиться на горячую линию банка по номеру, указанному на карте.

- Разыграть позвонившего мошенника, затягивая разговор и называя вымышленные данные банковской карты.

- Прервать звонок и добавить номер в черный список, так как настоящие сотрудники банка никогда не выясняют конфиденциальную информацию по телефону

Вопрос 8

С помощью аккаунта социальной сети пользователь может авторизоваться на большом количестве сайтов без регистрации и ввода пароля.

Выберите два правильных утверждения, применимые к такому способу авторизации.

Варианты ответов

- Данный способ является примером беспарольной аутентификации и значительно экономит время пользователей, избавляя от ввода логина, пароля и регистрации в целом.

- Подобный запрос на представление доступа обычно является уловкой фишинговых сайтов, крадущих логины и пароли от социальных сетей.

- Владельцам сайта может стать известна некоторая открытая информация со страницы пользователя в социальной сети (например, имя и возраст)

- Владельцам сайта может стать известна вся информация со страницы в социальной сети (фактически сайт добавляется в список друзей пользователя с соответствующими правами доступа)

- Незаметно от пользователя произойдет регистрация с автоматической подстановкой логина и пароля от социальной сети, которые можно будет использовать при последующих авторизациях на сайте.

Вопрос 9

Что из перечисленного ниже относят к угрозам информационной безопасности? Выберите три верных ответа.

Варианты ответов

- Потеря флеш-накопителя с конфиденциальной информацией руководителем предприятия.

- Потеря информации в результате аппаратного сбоя на сервере

- Временное отключение серверов из-за пожара в дата-центре.

- Наличие службы технической поддержки у провайдера сети Интернет.

- Высокая стоимость используемого сетевого оборудования.

Вопрос 10

Как обезопасить свой аккаунт, если по каким-либо причинам приходится войти на свою страницу в социальной сети с чужого компьютера? Выберите наиболее надёжный вариант действий.

Варианты ответов

- Использовать режим "инкогнито" в браузере.

- Зайти в свой аккаунт после проверки компьютера на вирусы.

- Закрыть все вкладки браузера после завершения работы на компьютере.

- Перегрузить компьютер после окончания работы.

Получите комплекты видеоуроков + онлайн версии

0

0 796

796 Нравится

0

Нравится

0

Создать тест

Создать тест Вход

Вход