Методы обеспечения безопасности

Подготовил преподаватель Бурдин А.Б.

Современные компьютерные системы, так же как и любые другие сложные системы, имеют и определенные недостатки – сбои в работе оборудования и программного обеспечения, уязвимость любого компьютера перед попытками нелегального или неэтичного использования со стороны другого компьютера и т.д.

В результате информация может быть повреждена, удалена или украдена. Поэтому в настоящее время вопросы защиты информации имеют большое значение, особенно в связи с широким внедрением сетевых информационных технологий.

Под защитой информации понимается порядок и правила применения принципов и средств защиты информации .

Защита информации обеспечивается различными методами:

- Правовыми;

- Организационными;

- Инженерно- техническими.

Правовые методы законодательно устанавливают правила использования данных ограниченного доступа и устанавливают меру ответственности за нарушение этих правил.

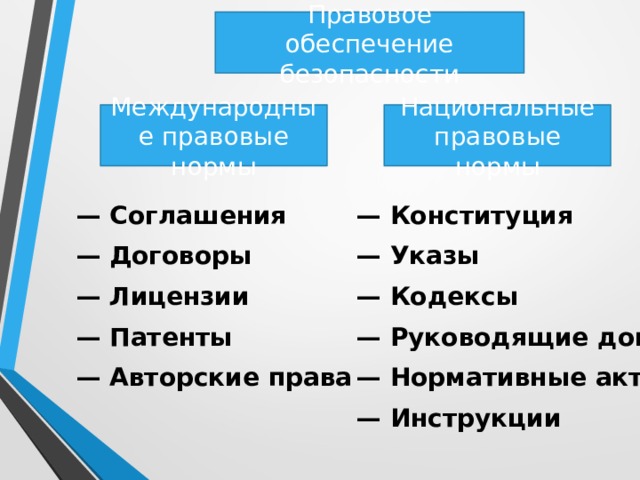

Правовое обеспечение содержит как международные, так и национальные правовые нормы.

Правовое обеспечение безопасности

Международные правовые нормы

Национальные правовые нормы

— Соглашения

— Конституция

— Договоры

— Указы

— Лицензии

— Кодексы

— Патенты

— Руководящие док.

— Авторские права

— Нормативные акты

— Инструкции

В стандартах определены требования безопасности к объекту оценки.

Под объектом оценки понимается программно-аппаратный продукт или информационная система .

К таким объектам относятся, например, ОС, вычислительные сети, прикладные программы.

В России правовое обеспечение информационной безопасности представляет собой неотъемлемую часть всей системы законов Российской Федерации.

Законы, действующие в этой сфере в РФ.

Гражданский кодекс РФ, часть 4, глава 70 «Авторское право». Статья 1261 «Программы для ЭВМ».

«Авторские права на все виды программ для ЭВМ, которые могут быть выражены на любом языке и в любой форме, охраняются так же, как авторские права на произведения литературы».

Имущественные права, в отличие от авторских, могут быть переданы иному физ.лицу или юр.лицу на договорной основе – через приобретение лицензии на программу.

Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации».

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу и производство информации;

- применении информационных технологий;

- обеспечении защиты информации.

Федеральный закон №152-ФЗ «О персональных данных».

Целью этого закона является обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных (с использованием средств автоматизации или без использования таковых), в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну .

В 1996 году в Уголовный кодекс был впервые внесен раздел «Преступления в сфе-ре компьютерной информации» ст.237 УК РФ .

Он определяет меру наказания за некоторые виды преступлений, распространенными:

- Неправомерный доступ к компьютерной информации; Создание, использование и распространение вредоносных программ для ЭВМ; Умышленное нарушение правил эксплуатации ЭВМ и их сетей.

- Неправомерный доступ к компьютерной информации;

- Создание, использование и распространение вредоносных программ для ЭВМ;

- Умышленное нарушение правил эксплуатации ЭВМ и их сетей.

Аутентификация – процедура проверки прав пользователя на доступ к информации или выполнение определенных действий.

Идентификация - процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно идентифицирующий этого субъекта в информационной системе

Организационные (административные методы) направлены в основном на работу с персоналом .

Это меры, определяемые политикой безопасности, т.е. правила, регламентирующие поведение персонала при работе с информацией .

Организационные мероприятия играют важную роль в создании надежного механизма защиты информации.

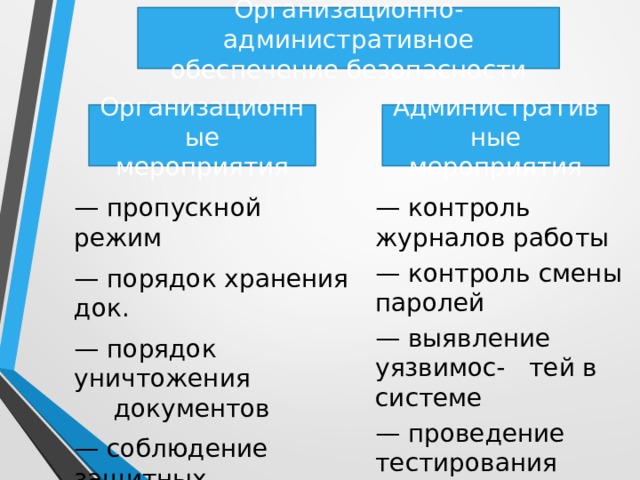

Организационно-административное обеспечение безопасности

Организационные мероприятия

Административные мероприятия

— пропускной режим

— контроль журналов работы

— порядок хранения док.

— контроль смены паролей

— порядок уничтожения документов

— выявление уязвимос- тей в системе

— соблюдение защитных мер при проектировании компьютерной системы

— проведение тестирования средств защиты информации

Инженерно-технические мероприятия направлены на защиту информации от несанкционированного доступа к компьютерной системе, резервирование важных компьютерных систем, разработку и реализацию программных и аппаратных комплексом безопасности и т.д.

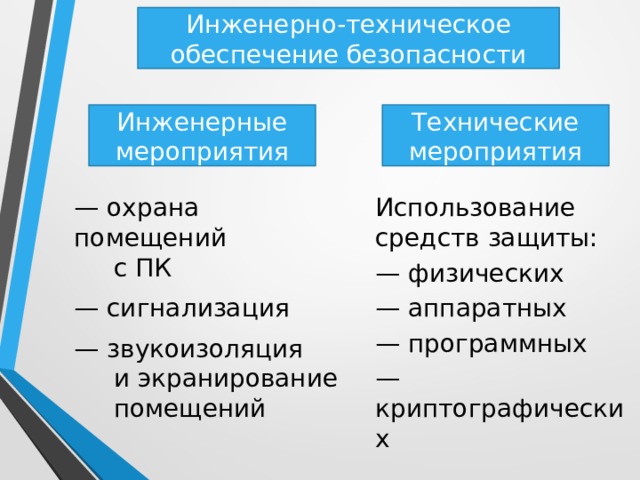

Инженерно-техническое обеспечение безопасности

Инженерные мероприятия

Технические мероприятия

— охрана помещений с ПК

Использование средств защиты:

— сигнализация

— физических

— звукоизоляция и экранирование помещений

— аппаратных

— программных

— криптографических

Получите свидетельство

Получите свидетельство Вход

Вход

Методы обеспечения компьютерной безопасности (1.38 MB)

Методы обеспечения компьютерной безопасности (1.38 MB)

0

0 32

32 1

1 Нравится

0

Нравится

0