Тема №12. Основы защиты информации

Цель: Изучить особенности объектов защиты информации и их классификаций. Ознакомить о методах и средствах защиты информации при реализации информационных процессов ввода, вывода, передачи, обработки и хранении информации. Научить студентов защите информации от компьютерных вирусов.

Задачи обучения: Формирование понятий о методах классификации защиты информации, классификации по виду, способах, разновидности преобразования информации и способы реализации. Формирование умений и навыков по установке, обнавление в компьютере антивирусных программ.

Основные вопросы темы:

Основные понятия защиты информации.

Информационная безопасность и ее составляющие.

Угроза безопасности информации и их классификация.

Организационные меры, инженерно-технические методы защиты информации.

Вредоносные программы и их классификация.

Методы защиты от компьютерных вирусов.

Средства антивирусной защиты.

Работа с антивирусными программами.

Безопасность информационной системы.

10.Основные понятия криптологии.

11.Симметричные и ассимметричные криптосистемы.

Методы обучения и преподавания: беседа, дискуссия

Информационно-дидактический блок.

Краткая теория

Информационная система – система сбора, хранения, обновления и выдачи информации, необходимой для управления объектом.

Компоненты ИС:

аппаратные средства: ЭВМ и составные части (процессы, мониторы, терминалы, периферийные устройства, дисководы, принтеры, контроллеры, кабели, линии связи) и т.д.;

программное обеспечение: приобретенные программы, исходные, объектные, загрузочные модули, операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы;

данные – хранимые временные и постоянно на магнитных носителях, печатные архивы, системные журналы и т.д.;

персонал – обслуживающий персонал и пользователи.

Цель защиты информационных систем (систем обработки информации) – противодействие угрозам безопасности, к которым относятся:

угрозы нарушения конфиденциальности обрабатываемой информации;

угрозы нарушения целостности обрабатываемой информации;

угрозы нарушения работоспособности системы.

Методы защиты ИС:

управление;

препятствия;

маскировка;

регламентация;

побуждение;

- принуждение.

Средства защиты информационных систем:

Формальные:

Неформальные:

Организационные;

Законодательные;

Морально-этические.

Стандарты информационной безопасности создают основу для взаимодействия между производителями, потребителями и экспертами по квалификации продуктов информационной технологии.

Угрозы информационной безопасности и каналы утечки информации

Под угрозой безопасности информации в компьютерной системе (КС) понимают событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации.

Уязвимость информации – это возможность возникновения на каком-либо этапе жизненного цикла КС такого ее состояния, при котором создаются условия для реализации угроз безопасности информации.

Атакой на КС называют действие, предпринимаемое нарушителем, которое заключается в поиске и ипользовании той или иной уязвимости. Иначе говоря, атака на КС является реализацей угрозы безопасности информации в ней.

Угрозы информационной безопасности могут быть разделены на угрозы, не зависящие от деятельности человека (естественные угрозы физических воздействий на информацию стихийных природных явлений), и угрозы, вызванные человеческой деятельностью (искусственные угрозы), которые являются гораздо более опасными.

Искусственные угрозы исходя из их мотивов разделяются на непреднамеренные (случайные) и преднамеренные (умышленные).

К непреднамеренным угрозам относятся:

Ошибки в проектировании КС;

Ошибки в разработке программных средств КС;

Случайные сбои в работе аппаратных средств КС, линий связи, энергоснабжения;

Ошибки пользователей КС;

Воздействия на аппаратные средства КС физических полей других электронных устройств (при несоблюдении условий их электромагнитной совместимости) и др.

К умышленным угрозам относятся:

Несанкционированные действия обслуживающего персонала КС (например, ослабление политики безопасности администратором, отвечающим за безопасность КС);

Несанкционированный доступ к ресурсам КС со стороны пользователей КС и посторонних лиц, ущерб от которого определяется полученными нарушителем полномочиями.

В зависимости от целей преднамеренных угроз безопасности информации в КС угрозы могут быть разделены на три основные группы:

Угроза нарушения целостности, т.е. преднамеренного воздействия на информацию, хранящуюся в КС или передаваемую между КС;

Угроза нарушения доступности информации, т.е. отказа в обслуживании, вызванного преднамеренными действиями одного из пользователей КС (нарушителя), при котором блокируется доступ к некоторому ресурсу КС со стороны других пользователей КС.

Опосредованной угрозой безопасности информации в КС является угроза раскрытия параметров подсистемы защиты информации, входящей в состав КС. Реализация этой угрозы дает возможность реализации перечисленных ранее непосредственных угроз безопасности информации.

Результатом реализации угроз безопасности информации в КС может быть утечка (копирование) информации, ее утрата (разрушение) или искажение (подделка), блокирование информации. Поскольку сложно заранее определить возможность их реализации, модель потенциальных угроз безопасности информации в КС должна создаваться совместно с собственником (владельцем) КС и специалистами по защите информации на этапе проектирования КС. Созданная модель должна затем уточняться в ходе эксплуатации КС.

Поскольку наиболее опасны угрозы информационной безопасности, вызванные пренамеренными действиями нарушителя, которые в общем случае являются неформальными, проблема защиты информации относится к формально неопределенным проблемам.

Отсюда следуют два основных вывода:

Надежная защита информации в КС не может быть обеспечена только формальными методами (например, только программными и аппаратными средствами);

Защита информации в КС не может быть абсолютной.

При решении задачи защиты информации в КС необходимо применять так называемый системно-концептуальный подход. В соответствии с ним решение задачи должно подразумевать:

Системность целевую, при которой защищенность информации рассматривается как составная неотъемлемая часть ее качества;

Системность пространственную, предполагающую взаимосвязанность защиты информации во всех элементах КС;

Системность временную, предполагающую непрерывность защиты информации;

Системность организационную, преполагающую единство организации всех работ по защите информации в КС и управления ими.

Концептуальность подхода к решению задачи защиты информации в КС предусматривает ее решение на основе единой концепции.

Обеспечение информационной безопасности КС является нерерывным процессом, целенаправленно проводимым на всех этапах ее жизненного цикла с комплексным применением всех имеющихся методов и средств.

Существующие методы и средства защиты информации можно подразделить на четыре основные группы:

Методы и средства организационно-правовой защиты информации;

Методы и средства инженерно-технической защиты информации;

Криптографические методы и средства защиты информации;

Программно-аппаратные методы и средства защиты информации.

Инженерно-технические методы и средства защиты информации

Под инженерно-техническими средствами защиты информации понимают физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения и другие средства, обеспечивющие:

Защиту территории и помещений КС от проникновения нарушателей;

Защиту аппаратных средств КС и носителей информации от хищения;

Предотвращение возможности удаленного (из-за пределов охраняемой территории) видеонаблюдения (подслушивания) за работой персонала и функционированием технических средств КС;

Организацию доступа в помещения КС сотрудников;

Контроль над режимом работы персонала КС;

Контроль над перемещением сотрудников КС в различных производственных зонах;

Противопожарную защиту помещений КС;

Минимизацю материального ущерба от потерь информации, возникших в результате стихийных бедствий и техногенных аварий.

Важнейшей составной частью инженерно-технических средств защиты информации являются технические средства охраны, которые образуют первый рубеж защиты КС и являются необходимым, но недостаточным условием сохранения конфиденциальности и целостности информации в КС.

Защита медицинской информации

В настоящее время приоритетной задачей для систем здравоохранения и страхования развитых стран является организация сбора и хранения данных о пациенте в одном месте, обеспечение конфиденциальности и возможности доступа к данной информации для сертифицированных профессионалов. При ее решении достигается значительная экономия средств (отсутствие дублирования) и обеспечивается полнота данных о пациентах в странах, где граждане сами выбирают медицинское учреждение при обращении за помощью.

Однако медицинская информация в еще большей степени, чем любая другая, требует защиты. Безопасность медицинской информации следует рассматривать с нескольких точек зрения:

зашита личности от распространения конфиденциальной информации;

защита интересов государства и ведомств, другими словами, защита от возможной утечки информации, злоупотреблений, нарушения этики и др.;

безопасность систем медицинского страхования;

вопросы права, конфиденциальности информации, законности и правомочности электронной подписи.

Термины privacy (секретность), confidentiality (конфиденциальность), security (защита) и data integrity (целостность данных) — основные понятия, касающиеся данного вопроса. Поскольку эти четыре проблемы важны и отличны, мы обсуждаем каждую из них и предлагаем рекомендации относительно каждой.

Секретность — это право индивидуума управлять сохранением, использованием и раскрытием личной информации. Сторонники секретности настаивают, чтобы индивидуум был информирован относительно того, как информация должна быть раскрыта.

Конфиденциальность — инструмент защиты секретности, подразумевающий ограничения на доступ к информации. Пациент, доверяя врачу конфиденциальные данные, вправе полагать, что эта информация не будет раскрыта.

Защита — это способы и методы от случайного или преднамеренного раскрытия информации посторонним лицам, а также от деструктивных действий и потери.

Целостность данных — способы и методы поддержания информации в точном и законченном виде.

Инструкции относительно секретности, конфиденциальности, защиты и целостности информации были разработаны уже несколько десятилетий назад, а реакция американских пациентов на потенциальные нарушения конфиденциальности в связи с развитием Интернета ускорила их адаптацию к современным условиям.

Секретность и конфиденциальность медицинской информации наиболее уязвимы, когда такая информация транспортируется через общедоступную сеть Интернет, поэтому при передаче информации через Интернет ожидается, но не гарантируется секретность. Рассмотрим потенциально уязвимые места при передаче медицинской информации через Интернет.

Безопасность пациентов

Утечке конфиденциальной информации могут способствовать сами пациенты.

Отправленная электронная почта. Много людей ошибочно считают, что, когда они отправляют e-mail, их личная электронная почта будет идти только к адресату. На самом деле электронная почта идет от исходного пункта до адресата через множество серверов. Все эти серверы — потенциальные пункты, где электронная почта может быть перехвачена, так же, как вся информация может быть перехвачена на серверах Интернет-провайдера. Кроме того, письмо может попасть к совершено другому адресату вследствие ошибки в написании адреса.

Лог-файлы и Cookies. Другая проблема касается ведения лог-файлов (журналов) на web-узлах. Web-серверы могут автоматически фиксировать и сохранять адреса электронной почты и всю другую введенную посетителем информацию в журналах. Другое средство для того, чтобы собирать информацию о посетителях web-узлов, — файлы "cookies", которые могут быть как записаны, так и прочитаны web-серверами. Эти файлы содержат информацию, которая позволяет идентифицировать пользователя.

Информация может быть собрана и с дискуссионных групп, форумов, где человек спрашивал о волнующих его проблемах здоровья.

Сбор такой информации сотрудничающими серверами и последующий анализ позволяют выявить предпочтения пользователя, собрать информацию о его покупках и посещенных серверах, поисковых запросах и пр. Таким образом возможно накопление определенной медицинской информации, обнародование которой может негативно сказаться на репутации пациента.

Решение этих проблем — обучение пациентов основам безопасной работы в сети Интернет.

Безопасность данных

Защита электронной информации должна быть главным приоритетом медицинских организаций, использующих электронные базы данных. Решением может быть использование кодирования (encryption), идентификации (authentication), межсетевых экранов (firewalls), электронных подписей (electronic signatures). Защита также включает неэлектронные системы, такие, как система индикации аварии, пожара, ограничение доступа к оборудованию, резервирование источников питания, антивирусная защита и резервное копирование информации.

Основная цель систем защиты состоит в том, чтобы препятствовать неправомерному обращению, изменению или генерации информации. Прежде чем организация решит использовать Интернет и электронную почту для передачи медицинской информации, должна быть разработана конкретная политика защиты. Однако меры зашиты, которые выше потенциального уровня риска, могут препятствовать законному использованию системы, быть очень дорогостоящими и негативно отразиться на функциональных возможностях.

Уже доказано, что самая большая опасность для медицинской информации исходит изнутри организации. Обиженные, злонамеренные или мстительные служащие — постоянная угроза; на такие взломы приходится 80% нарушений безопасности систем. Чтобы уменьшить этот риск, в случае увольнения или понижения в должности сотрудника пароли должны быть немедленно изменены.

Остальные 20% нарушений безопасности системы могут быть созданы следующими факторами.

Несанкционированный доступ — доступ к информации неправомочных лиц.

Административные ошибки (человеческий фактор) — неадекватный ввод

данных служащими, который может вызвать проблемы с сохранностью баз данных.

Технологические ошибки — системные сбои, вирусы, аппаратные или программные отказы, приводящие к искажению или потере данных.

Воровство. Компьютеры, представляющие материальную ценность, весьма уязвимы в этом отношении.

Физические проблемы, которые включают естественные бедствия (пожары, наводнения, землетрясения), падения напряжения и потерю связи. Организация, работающая с медицинскими базами данных, должна разработать централизованную инструкцию защиты информации, где бы ясно дифференцировалась конфиденциальная и неконфиденциальная информация. После обучения каждый пользователь системы должен знать, какая информация никогда не должна включаться в почтовое сообщение.

Помимо организационных мер защиты информации существуют технические.

Все более и более популярный подход — использование виртуальных частных сетей (virtual private networks, VPNs), которые создают безопасные зашифрованные каналы передачи данных в сетях общего пользования (Интернете и других).

Другой способ защиты — идентификация, то есть процесс подтверждения допуска в систему. Есть несколько методов идентификации.

Индивидуальная идентификация используется для персонального доступа. В роли идентификатора входа в систему, как правило, используется индивидуальный пароль.

Идентификация на основе сети разрешает доступ, когда пользователь принадлежит к разрешенной сети (такой метод часто используется при коллективной подписке на доступ к информационным базам данных).

Биометрическая идентификация используют характеристики, которые являются уникальными у каждого человека: например, есть системы распознавания радужной оболочки глаза, системы голосового доступа и считыватели отпечатков пальцев.

Вредоносные программы и их классификации.

Программный вирус - это исполняемый или интерпретируемый программный код, обладающий свойством несанкционированного распространения и самовоспроизведения в автоматизированных системах или телекоммуникационных сетях с целью изменить или уничтожить программное обеспечение и/или данные, хранящиеся в автоматизированных системах.

Возможными каналами проникновения вирусов в компьютер являются накопители на сменных носителях информации и средства сетевой коммуникации.

1.1 Жизненный цикл компьютерных вирусов

Подобно биологическим вирусам жизненный цикл компьютерных вирусов, как правило, включает следующие фазы:

Латентный период, в течение которого вирусом никаких действий не предпринимается;

Инкубационный период, в рамках которого вирус только размножается;

Период проявления, в течение которого наряду с размножением выполняются несанкционированные пользователем действия.

1.2 Классификация компьютерных вирусов

Компьютерные вирусы классифицируются в соответствии со следующими признаками:

Среда обитания;

Способ заражения среды обитания;

Способ активизации;

Способ проявления;

Способ маскировки.

Различают:

1) Файловые вирусы, инфицирующие программные файлы, то есть файлы с программами;2) Загрузочные вирусы, заражающие компоненты системной области, используемые при загрузке ОС;3) Файлово-загрузочные вирусы, интегрирующие черты первых двух групп.

Загрузочные вирусы распространяются на дискетах в расчете на то, что с них будет (возможно случайно) осуществлена попытка загрузиться. (Конечно, у файловых вирусов инфицирующая способность выше).

1.2.1 Способы заражения среды обитания

Тело файлового вируса может размещаться при имплантации в:

Конце файла;

Начале файла;

Середине файла;

Хвостовой (свободной) части последнего кластера, занимаемого файлом.

Наиболее легко реализуется внедрение вируса в конец COM-файла следующим образом:

Вирус выбирает файл-жертву и модифицирует его следующим образом:

Дописывает к файлу собственную копию (тело вируса);

Сохраняет в этой копии оригинальное начало файла;

Заменяет оригинальное начало файла на команду передачи управления на тело вируса.

При запуске инфицированной программы первоначально инициируется выполнение тела вируса, в результате чего:

Восстанавливается оригинальное начало программы (но не в файле, а в памяти!);

Возможно, отыскивается и заражается очередная жертва;

Возможно, осуществляется несанкционированные пользователи действия;

Производится передача управления на начало программы-вирусоносителя, в результате чего она выполняется обычным образом.

1.2.2 Способы активизации вирусов

В зависимости от способа активизации различают:

Нерезидентные вирусы;

Резидентные вирусы.

Для нерезидентного вируса активизация эквивалентна получению им управления после запуска инфицированной программы. Тело вируса исполняется однократно в случае выполнения зараженной программы и осуществляет описанные выше действия.

Резидентный вирус логически можно разделить на две части – инсталлятор и резидентный модуль. При запуске инфицированной программы управление получает инсталлятор, который выполняет следующие действия:

1) Размещает резидентный модуль вируса в ОЗУ и выполняет операции, необходимые для того, чтобы последний хранился в ней постоянно;

2) Подменяет некоторые обработчики прерываний, чтобы резидентный модуль мог получать управление при возникновении определенных событий.

Загрузочные вирусы, как правило, резидентные, иначе они не будут обладать инфицирующей способностью.

1.3 Деструктивные действия вирусов

Проявлениями (деструктивными действиями) вирусов могут быть:

Влияние на работу ПЭВМ;

Искажение программных файлов;

Искажение файлов с данными;

Форматирование диска или его части;

Замена информации на диске или его части;

Искажение BR или MBR диска;

Разрушение связности файлов путем искажения FAT;

Искажение данных в CMOS-памяти.

Вирусы первой группы называют «иллюзионистами», а вирусы всех остальных групп «вандалами».

1.4 Способы маскировки вируса

В соответствии со способами маскировки различают:

Немаскирующиеся вирусы;

Самошифрующиеся вирусы;

Стелс-вирусы.

Две последние группы стали развиваться в связи с появлением антивирусных средств.

Метод маскировки, используемые стелс-вирусами, носят комплексный характер и могут быть условно разделены на две категории:

Маскировка наличия вируса в программе-вирусоносителе;

Маскировка присутствия резидентного вируса в ОЗУ.

1.5 Симптомы наличия вирусов

Увеличение числа файлов на диске;

Уменьшение объема свободной оперативной памяти;

Изменение даты и времени создания файла;

Увеличение размера программного файла;

Ненормальная работа программы;

Замедление работы программы;

Загорание лампочки дисковода в то время, когда к диску не должны происходить обращения;

Заметное возрастание времени доступа к жесткому диску;

Сбои в работе ОС, в частности, ее зависания;

Разрушение файловой структуры (исчезновение файлов, искажение каталогов).

1.6 MACRO-вирусы

MACRO-вирусы живут исключительно в Windows. пассивные объекты отходят в прошлое; так называемое активное содержимое становится нормой. Файлы, которые по всем признакам должны были бы относиться к данным (например, документы в форматах MS-Word или Postscript, тексты почтовых сообщений), способны содержать интерпретируемые компоненты, которые могут запускаться неявным образом при открытии файла. Как и всякое в целом прогрессивное явление, такое "повышение активности данных" имеет свою оборотную сторону.

Другие виды вирусов:

- вирус, наносящий компьютеру физическое повреждение, например, вводящий в резонанс головки винчестера, что приводит к его разрушению.

- вирус, который разрушает память BIOS WinCIH (правда наносимые повреждения достаточно легко исправляются и профилактика проста: в программе SETUP установить запрет на обновление BIOS).

1.7 Другие опасные программы

1) Сетевые черви

К данной категории относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

- проникновения на удаленные компьютеры;

- запуска своей копии на удаленном компьютере;

- дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д. Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб- или FTP-ресурсе в ICQ- и IRC-сообщениях, файл в каталоге обмена P2P и т. д.

2) Троянские программы

В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для массированных DoS-атак на удалённые ресурсы сети).

3) Хакерские утилиты и прочие вредоносные программы

К данной категории относятся:

- утилиты автоматизации создания вирусов, червей и троянских программ (конструкторы);

- программные библиотеки, разработанные для создания вредоносного ПО;

- хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки (шифровальщики файлов);

- «злые шутки», затрудняющие работу с компьютером;

- программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

- прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удалённым компьютерам.

2. КЛАССИФИКАЦИЯ АНТИВИРУСНЫХ СРЕДСТВ.

Антивирусным средством называют программный продукт или устройство, выполняющий одну или несколько из следующих функций:

Защиту данных (файловой структуры) от разрушения;

Обнаружение вирусов;

Нейтрализация вирусов.

2.1 Классификация специализированных программных антивирусных средств

2.1.1 Вирус-фильтр

Вирус-фильтром (сторожем) называется резидентная программа, обеспечивающая контроль выполнения характерных для вирусов действий и требующая от пользователя подтверждения на их производство. Контроль осуществляется путем подмены обработчиков соответствующих прерываний.

2.1.2 Детектор

Детектором называется программа, осуществляющая поиск вирусов как на внешних носителях информации, так и в ОЗУ. Результатом работы детектора является список инфицированных файлов и/или областей, возможно, с указанием конкретных вирусов, их заразивших.

Детекторы делятся на универсальные (ревизоры) и специализированные.

Универсальные детекторы проверяют целостность (неизменность) файлов путем подсчета контрольной суммы и ее сравнения с эталоном (эталон либо указывается в документации на программный продукт, либо может быть определен в самом начале его эксплуатации). Точная причина искажения файлов при этом не устанавливается!

Специализированные детекторы настроены на конкретные вирусы (один или несколько).

Самые распространенные детекторы: Norton AntiVirus, AVSP, Adinf (обнаруживает все вирусы, не изменяющие длину файлов, невидимые вирусы и пр.).

2.1.3 Дезинфектор

Дезинфектором (доктором, фагом) называется программа, осуществляющая удаление вируса (как с восстановлением, так и без восстановления среды обитания).

2.1.4 Иммунизатор

Иммунизатором называют программу, предотвращающую заражение среды обитания или памяти конкретными вирусами, то есть блокирует способность вируса к размножению.

Пассивные иммунизаторы модифицируют среду обитания вирусов таким образом, что вирус и распознает свое присутствие и ее не заражает. Активные иммунизаторы размещаются в памяти резидентно и имитируют наличие в ней вируса. Вследствие чего настоящий вирус в память не загружается. Недостатки (ограниченность): они узко специализированны, а вероятность повторного заражения одним и тем же вирусом невысока.

2.1.5 Низкоуровневые редакторы

Низкоуровневые редакторы содержимого диска (применяются, когда использование других средств не дало положительных результатов) являются еще одним классом антивирусных средств. Например, DiskEditor.

2.1.6 Эвристические анализаторы кода

- это набор подпрограмм, анализирующих код исполняемых файлов, памяти или загрузочных секторов для обнаружения в нем разных типов компьютерных вирусов. С помощью эмулятора выявляются основные события, которые сохраняются в таблице событий по определенному алгоритму. После того, как эмулятор завершит свою работу, последовательно запускаются два преобразователя, которые заполняют массив действия, выбирая данные из массива событий, а затем выбирают из массива действия и цепочек эвристических масок и вычисляет эвристическое число по определенному алгоритму.

С помощью эвристических анализаторов антивирус способен находить подобные аналоги известных вирусов, сообщая пользователю, что у него, похоже, завелся вирус. Коэффициент полезного действия больше 0,5.

Программы-фаги – специальные программы удаления конкретного вируса в зараженных программах.

С зараженными файлами программа-фаг выполняет действия, обратные тем, которые производятся вирусом при заражении файла, то есть делает попытку восстановления файла. Те файлы, которые не удалось восстановить, как правило, считаются неработоспособными и удаляются. Действия, которые надо предпринять для обнаружения и удаления вируса, индивидуальны для каждой версии вируса.

Основные понятия криптологии

Криптография – совокупность методов преобразования данных, направленных на то, чтобы привести эти данные к неявному виду, т.е. решить две главные проблемы защиты данных:

проблему конфиденциальности;

проблему целостности.

Криптографические методы защиты информации в информационных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами по линиям связи.

Требования к криптографическому закрытию информации в ИС:

Сложность и стойкость криптографического закрытия должны выбираться в зависимости от объема и степени секретности данных.

Надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в том случае, когда злоумышленнику становится известен метод закрытия.

Метод закрытия, набор используемых ключей и механизм их распределения не должны быть слишком сложными.

Выполнение процедур прямого и обратного преобразований должно быть формальным и не зависеть от длины сообщений.

Ошибки, возникающие в процессе выполнения преобразования не должны распространяться по системе.

Вносимая процедурами защиты избыточность должна быть минимальной.

Методы криптографического преобразования данных:

Шифрование.

Кодирование.

Другие виды.

Шифрование – преобразованию подвергается каждый символ защищаемого сообщения.

Шифрованием информации называют процесс ее преобразования, при котором содержание информации становится непонятным для не обладающих соответствующими полномочиями суъектов. Результат шифрования информации называют шифротекстом, или криптограммой. Обратный процесс восстановления информации из шифротекста называют расшифрованием информации. Алгоритмы, используемые при шифровании и расшифровании информации, обычно не являются конфиденциальными, а конфиденциальность шифротекста обеспечивается использованием при шифровании дополнительного параметра, называемого ключом шифрования. Знание ключа шифрования позволяет выполнить правильное расшифрование шифротекста.

Целостность информации называют неизменность информации в условиях ее случайного и предномеренного искажения или разрушения. Целостность является частью более широкой характеристики информации-ее достоверности, включающей помимо целостности еще полноту и точность отображения предметной области.

Хешированием информации называют процесс ее преобразования в хеш-значение фиксированной длины (дайджест). Одним из применений хеширования является обеспечение целосности инофрмации.

Способы шифрования:

Кодирование – некоторые элементы защищаемых данных (не обязательно отдельные символы) заменяются заранее выбранными кодами.

Способы кодирования:

смысловое кодирование;

символьное кодирование.

Другие (отдельные виды) – включают методы рассечения, разнесения и сжатия данных.

Рассечение – разнесение данных состоит в том, что массив защищаемых данных рассекается на такие элементы, каждый из которых не позволяет раскрыть содержание защищаемой информации и выделенные таким образом элементы размещаются в различных зонах ЗУ.

Управление процессом шифрования осуществляется с помощью ключа.

Криптосистемы делятся на два класса:

Симметричные (одноключевые) криптосистемы.

Асимметричные (двухключевые криптосистемы с открытым ключом).

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищенному каналу распределения ключей.

Обобщенная схема асимметричной криптосистемы с открытым ключом.

В асимметричной криптосистеме передают по незащищенному каналу только открытый ключ, а секретный ключ сохраняют на месте его генерации.

По способу использования средств закрытия информации различают потоковое и блочное шифрование.

При потоковом шифровании каждый символ исходного текста преобразуется независимо от других. Поэтому такое преобразование может осуществляться одновременно с передачей данных по каналу связи.

При блочном шифровании одновременно преобразуется некоторый блок символов закрываемого исходного текста, причем, преобразование символов в пределах блока является взаимозависимым. Может существовать зависимость и между преобразованиями символов в некоторых смежных блоках.

Криптоанализ – наука о раскрытии исходного текста зашифрованного сообщения без

доступа к ключу.

Фундаментальное правило криптоанализа (впервые сформулированное голландцем А.Керкхоффом еще в XIX веке) заключается в том, что стойкость шифра (криптосистемы) должна определяться только секретностью ключа.

Существует следующие основные типы криптоаналитических атак (предполагается, что криптоаналитику известны применяемый алгоритм шифрования и шифротексты сообщений):

криптоаналитическая атака при наличии только известного шифротекста;

криптоаналитическая атака при наличии известного открытого текста;

криптоаналитическая атака при возможности выбора открытого текста.

Криптостойкость – характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. криптоанализу).

Основные показатели КС:

Требования к криптосистемам:

Зашифрованное сообщение должно поддаваться чтению только при наличии ключа.

Число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не менее общего числа возможных ключей.

Число операций, необходимых для расшифрования информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможностей сетевых вычислений).

Знание алгоритма шифрования не должно влиять на надежность защиты.

Незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа.

Структурные элементы алгоритма шифрования должны быть неизменными.

Дополнительные биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте.

Длина шифрованного текста должны быть равной длине исходного текста.

Не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования.

Любой ключ из множества возможных должен обеспечить надежную защиту информации.

Алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Под информацией, применительно к задаче ее защиты, понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. В зависимости от формы представления информация может быть разделена на речевую, телекоммуникационную и докуметированную.

Речевая информация возникает в ходе ведения в помещениях разговоров, работы систем связи, звукоусиления и звуквоспризведения. Телекоммуникционная информация циркулирует в технических средствах обработки и хранения информации, а также в каналах связи при ее передаче. К документированной информации, или докуметам, относят информацию, представленную на материальных носителях вместе с идентифицирующими ее реквизитами.

К информационным процессам относят процессы сбора, обработки, накопления, хранения, поиска и распространения информации.

Под информационной системой понимают упроядоченную сосвкупность документов имассивов документов и информационных технологий, реализующих информационные процессы.

Информационными ресурсами называют документы и массивы документов, существующие отдельно или в составе информациионных систем.

Процесс создания оптимальных условий для удовлетворения информационных потрбеностей грждан, организаций, общества и госудасртва в целом называют информатизацией.

Информацию разделяют на открытую и ограниченного доступа. К информации ограниченного доступа относятся государственная тайна и конфиденциальная информация.

Информация является одним из объектов гражданских прав, в том числе и рав собственности, владения и пользования. Собственник информационных ресурсов, систем и технологий-это субъект с полномочиями владения, пользования и распряжения указанными объеками. Владельцем информационных ресурсов, систем и технологий является субъект с полномочиями владения и пользования указанными объектами. Под пользователем информации будем понимать субъекта, обращающегося к информационной системе за получением необходимой ему информации и пользующегося ею.

К защищаемой относится информация, являющаяся предметом собственности и подлежащая защите всоотвествии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Защитой информации называют деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Под утечкой понимают неконтролируемое распространение защищаемой информации путем ее разглашения, несанкционированного доступа к ней и получения разведками. Разглашение-это доведение защищаемой инфоромации до неконтролируемого количества получателей информации. Несанкционированный доступ - получение защищаемой информации заинтересованным субъектом с нарушением правил доступа к ней.

Несанкционированное воздействие на защищаемую информацию-воздействие с нарушением правил ее измения.

Под непреднамеренным воздействием на защищаемую информацию понимают воздействие на нее из-за ошибок пользователя сбоя технических или программных средств, природных явлений, иных нецеленаправленных воздействий.

Целью защиты информации является предотвращение ущерба собственнику, владельцу или пользователю информации. Под эффективностью защиты информации понимают степень соответствия результатов защиты информации поставленной цели. Объектом защиты может быть информация, ее носитель или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответсвии с поставленной целью.

Под качеством информации понимают совокупность свойств, обусловливающих пригодность информации удовлетворять определенные потребности ее пользователей в соотвествии с назначением информации. Одним из показателей качества информации является ее защищенность-поддержание на заданном уровне тех параметров информации, которые характеризуют установленный статус ее хранения, обработки и использования.

Основными характеристиками защищаемой информации являются конфиденциальность, целостность и доступность. Конфиденциальность информации – это известность ее содержания только имеющим соответвубщие полномочия субъектам. Конфиденциальность является субъективной характеристикой информации, связанной с объективной необходимостью защиты законных интересов одних суъектов от других.

Под информацией, применительно к задаче ее защиты, понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. В зависимости от формы представления информация может быть разделена на речевую, телекоммуникационную и докуметированную.

Речевая информация возникает в ходе ведения в помещениях разговоров, работы систем связи, звукоусиления и звуквоспризведения. Телекоммуникционная информация циркулирует в технических средствах обработки и хранения информации, а также в каналах связи при ее передаче. К документированной информации, или докуметам, относят информацию, представленную на материальных носителях вместе с идентифицирующими ее реквизитами.

К информационным процессам относят процессы сбора, обработки, накопления, хранения, поиска и распространения информации.

Под информационной системой понимают упроядоченную сосвкупность документов имассивов документов и информационных технологий, реализующих информационные процессы.

Информационными ресурсами называют документы и массивы документов, существующие отдельно или в составе информациионных систем.

Процесс создания оптимальных условий для удовлетворения информационных потрбеностей грждан, организаций, общества и госудасртва в целом называют информатизацией.

Информацию разделяют на открытую и ограниченного доступа. К информации ограниченного доступа относятся государственная тайна и конфиденциальная информация.

Информация является одним из объектов гражданских прав, в том числе и рав собственности, владения и пользования. Собственник информационных ресурсов, систем и технологий-это субъект с полномочиями владения, пользования и распряжения указанными объеками. Владельцем информационных ресурсов, систем и технологий является субъект с полномочиями владения и пользования указанными объектами. Под пользователем информации будем понимать субъекта, обращающегося к информационной системе за получением необходимой ему информации и пользующегося ею.

К защищаемой относится информация, являющаяся предметом собственности и подлежащая защите всоотвествии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Защитой информации называют деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Под утечкой понимают неконтролируемое распространение защищаемой информации путем ее разглашения, несанкционированного доступа к ней и получения разведками. Разглашение-это доведение защищаемой инфоромации до неконтролируемого количества получателей информации. Несанкционированный доступ - получение защищаемой информации заинтересованным субъектом с нарушением правил доступа к ней.

Несанкционированное воздействие на защищаемую информацию-воздействие с нарушением правил ее измения.

Под непреднамеренным воздействием на защищаемую информацию понимают воздействие на нее из-за ошибок пользователя сбоя технических или программных средств, природных явлений, иных нецеленаправленных воздействий.

Целью защиты информации является предотвращение ущерба собственнику, владельцу или пользователю информации. Под эффективностью защиты информации понимают степень соответствия результатов защиты информации поставленной цели. Объектом защиты может быть информация, ее носитель или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответсвии с поставленной целью.

Под качеством информации понимают совокупность свойств, обусловливающих пригодность информации удовлетворять определенные потребности ее пользователей в соотвествии с назначением информации. Одним из показателей качества информации является ее защищенность-поддержание на заданном уровне тех параметров информации, которые характеризуют установленный статус ее хранения, обработки и использования.

Основными характеристиками защищаемой информации являются конфиденциальность, целостность и доступность. Конфиденциальность информации – это известность ее содержания только имеющим соответвубщие полномочия субъектам. Конфиденциальность является субъективной характеристикой информации, связанной с объективной необходимостью защиты законных интересов одних суъектов от других.

Под информацией, применительно к задаче ее защиты, понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. В зависимости от формы представления информация может быть разделена на речевую, телекоммуникационную и докуметированную.

Речевая информация возникает в ходе ведения в помещениях разговоров, работы систем связи, звукоусиления и звуквоспризведения. Телекоммуникционная информация циркулирует в технических средствах обработки и хранения информации, а также в каналах связи при ее передаче. К документированной информации, или докуметам, относят информацию, представленную на материальных носителях вместе с идентифицирующими ее реквизитами.

К информационным процессам относят процессы сбора, обработки, накопления, хранения, поиска и распространения информации.

Под информационной системой понимают упроядоченную сосвкупность документов имассивов документов и информационных технологий, реализующих информационные процессы.

Информационными ресурсами называют документы и массивы документов, существующие отдельно или в составе информациионных систем.

Процесс создания оптимальных условий для удовлетворения информационных потрбеностей грждан, организаций, общества и госудасртва в целом называют информатизацией.

Информацию разделяют на открытую и ограниченного доступа. К информации ограниченного доступа относятся государственная тайна и конфиденциальная информация.

Информация является одним из объектов гражданских прав, в том числе и рав собственности, владения и пользования. Собственник информационных ресурсов, систем и технологий-это субъект с полномочиями владения, пользования и распряжения указанными объеками. Владельцем информационных ресурсов, систем и технологий является субъект с полномочиями владения и пользования указанными объектами. Под пользователем информации будем понимать субъекта, обращающегося к информационной системе за получением необходимой ему информации и пользующегося ею.

К защищаемой относится информация, являющаяся предметом собственности и подлежащая защите всоотвествии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Защитой информации называют деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Под утечкой понимают неконтролируемое распространение защищаемой информации путем ее разглашения, несанкционированного доступа к ней и получения разведками. Разглашение-это доведение защищаемой инфоромации до неконтролируемого количества получателей информации. Несанкционированный доступ - получение защищаемой информации заинтересованным субъектом с нарушением правил доступа к ней.

Несанкционированное воздействие на защищаемую информацию-воздействие с нарушением правил ее измения.

Под непреднамеренным воздействием на защищаемую информацию понимают воздействие на нее из-за ошибок пользователя сбоя технических или программных средств, природных явлений, иных нецеленаправленных воздействий.

Целью защиты информации является предотвращение ущерба собственнику, владельцу или пользователю информации. Под эффективностью защиты информации понимают степень соответствия результатов защиты информации поставленной цели. Объектом защиты может быть информация, ее носитель или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответсвии с поставленной целью.

Под качеством информации понимают совокупность свойств, обусловливающих пригодность информации удовлетворять определенные потребности ее пользователей в соотвествии с назначением информации. Одним из показателей качества информации является ее защищенность-поддержание на заданном уровне тех параметров информации, которые характеризуют установленный статус ее хранения, обработки и использования.

Основными характеристиками защищаемой информации являются конфиденциальность, целостность и доступность. Конфиденциальность информации – это известность ее содержания только имеющим соответвубщие полномочия субъектам. Конфиденциальность является субъективной характеристикой информации, связанной с объективной необходимостью защиты законных интересов одних суъектов от других.

Симметричные криптосиситемы. Перестановки

Применяется один и тот же секретный ключ, как при шифровании, так и при расшифровании сообщений.

Используют:

шифры перестановок;

шифры замены;

шифры гаммирования;

шифры, основанные на аналитических преобразованиях шифруемых данных.

На практике чаще встречаются комбинированные системы – последовательность основных методов криптографического преобразования, применяемых к одному шифруемому тексту. (Российский и американский стандарты шифрования основаны именно на комбинировании криптографических преобразований).

Взбивка – особая разновидность комбинированных преобразований; в результате в конечном тексте каждый символ зависит от каждого символа исходного текста.

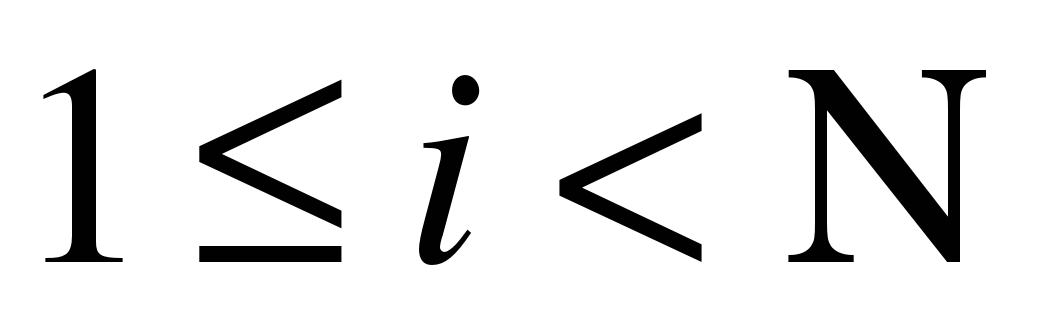

Т= (Т1,Т2, Т3, …, ТN)

Шифры перестановки. Перестановкой символов исходного текста называется его переупорядочение таким образом, что символ из позиции i перемещается в позицию (i ), где  .

.

Например, текст «Пришлите помощь» на основании ключа

15, 2, 5, 7, 9, 1, 6, 13, 11, 4, 14, 3, 12, 10, 8 будет зашифрован в сообщение

«ЬРЛТ - ПООШЩИМПЕ»

Вектор индексов перестановки есть ключ.

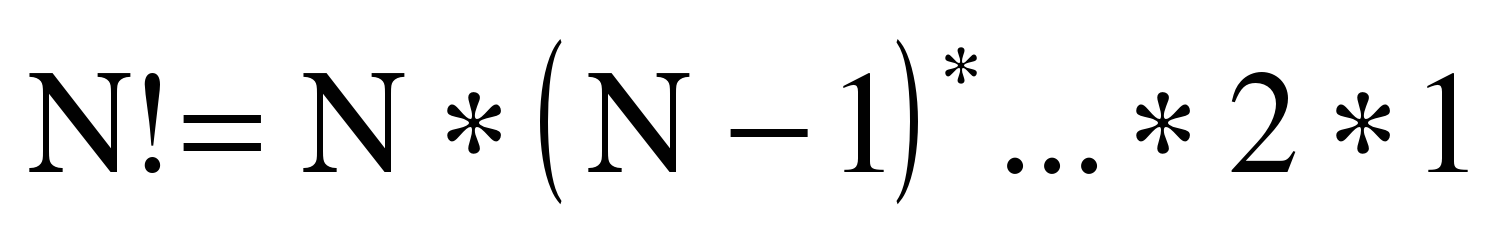

Общее возможное число перестановок исходного текста Т из N элементов равно

Часто перестановки задаются шифрующими таблицами.

В качестве ключа в шифрующих таблицах используются

размер таблицы

слово или фраза, задающие перестановку

особенности структуры таблицы

Например, текст «завтра была война» по таблице 53 будет зашифрован в «ЗАВАБОВЫЙТЛНРАА»

Более надежной класс перестановки – строчно-столбцевые перестановки на основе ключа:

Н

апример, текст «ЗАВТРА БЫЛА ВОЙНА» с ключом «ЗАМОК» будет зашифрован в «АЗРВТБААЫЛОВАЙН»

Алгоритм шифрования:

1.под каждой буквой шифруемого текста записываются буквы ключа. Ключ при этом повторяется необходимое число раз.

2.каждая буква шифруемого текста заменяется по подматрице буквами, находящимися на пересечении линий, соединяющих буквы шифруемого текста в первой строке подматрицы и находящихся по ними букв ключа.

3. полученный текст может разбиваться на группы по несколько знаков.

Под доступностью информации понимают способность обеспечения беспрепятственного доступа субъектов к интересующей их информации. Отказом в обслуживании называют состояние информационной системы, при котором блокируется доступ к некоторому ее ресурсу. Совокупность информационных ресурсов и системы формирования, распространения и использования информации называют информационной средой общества.

Под информационной безопастностью понимают состояние защищенности информации среды, обеспечивающее ее формирование и развитие.

Политика безопасности - это набор документированных норм, правил и практических приемов, регулирующих управления, защиту и распределение информации органиченного доступа.

PGP – Pretty Good Privacy – это криптографическая (шифровальная) программа с высокой степенью надежности, которая позволяет пользователям обмениваться информацией в электронном виде в режиме полной конфиденциальности.

Литература:

1.Анин Б.Ю. Защита компьютерной информации.-СПб.:БХВ-Санкт-Петербург, 2000

2.Барсуков В.С., Водолазкий В.В. Современные технологии безопастности.-М.:Нолидж, 2000

3.Баричев С.Г., Гончаров В.В., Серов Р.Е. Основы современной криптографии.-М.:Горячая линия-Телеком, 2001

4.Столингс В. Основы защиты сетей. –М.:Издательский дом «Вильямс», 2002

5.Хорев П.Б. Методы и средства защиты информации в компьютерных системах.-М.: Издательский центр «Академия», 2006

Контроль

Вопросы:

Какие программы относят к разряду вредоносных?

Что такое компьютерный вирус?

Что такое программный вирус?

Что такое загрузочный вирус?

Чем отличается загрузочный вирус от программного?

Что такое макровирусы?

Основные типы компьютерных вирусов.

Какие типы файлов могут заражаться файловыми вирусами?

Почему файлы документов могут содержать вирусы?

Основные средства антивирусной защиты.

Какие существуют рубежи защиты от компьютерных вирусов?

Дайте понятие компьютерного вируса.

Какими свойствами должна обладать программа, чтобы называться компьютерным вирусом?

Что именно мы намереваемся защищать?

От чего и от кого мы собираемся защищать нашу систему?

В чем сущность организационной защиты информации?

В чем разница между симметричными и асимметричными криптографическими

системами?

Что лежит в основе асимметричной криптографии?

В чем особенности и основные сферы применения асимметричных криптосистем?

Какие основные возможности имеет программа PGP? Что лежит в ее основе?

Тесты: См. Сборник тестовых заданий по «Информатике» тема «Основы защиты информации»

16

Получите свидетельство

Получите свидетельство Вход

Вход

Основы защиты информации (0.2 MB)

Основы защиты информации (0.2 MB)

0

0 1525

1525 285

285 Нравится

0

Нравится

0