Криптография и компьютерная безопасность

Борисов В.А.

КАСК – филиал ФГБОУ ВПО РАНХ и ГС

Красноармейск 2011 г.

- Особую актуальность вопросы использования криптографических средств и методов защиты информации приобрели в связи с распространением общедоступных сетей передачи данных и повсеместного их применения в хозяйственной деятельности человека.

Проблемы, связанные с обеспечением ИБ

Направления построения информационных систем

- использование стандартизованных и общепринятых идеологий, методов и средств в случае, если цели и требования, закладываемые в реализацию проекта, могут быть достигнуты путем унифицированных решений;

- применение частных решений, обеспечивающих специфические потребности.

Проблемы, связанные с обеспечением ИБ

- защита информационных ресурсов локальной рабочей станции от несанкционированного доступа;

- защита в локальных сетях передачи данных;

- защита межсетевого взаимодействия;

- создание защищенных виртуальных сетей на базе общедоступных сетей передачи данных;

- обеспечение защиты технологии клиент/сервер;

Проблемы, связанные с обеспечением ИБ

- защита информационных ресурсов корпоративной сети, имеющей выход в общедоступные сети передачи данных, от атак извне;

- средства защиты пользовательского взаимодействия;

- защита электронной почты и документооборота;

- защита электронных платежных систем.

Требования к выбору ключевых систем

Требования к эффективности применения систем защиты информации

- масштабируемость;

- интегрируемость;

- контролируемость;

- структурированность;

- сертифицируемость;

- эшелонированность.

Требования к быстродействию средств защиты

- эффективная обработка мультиплексированных данных на уровне пакетов;

- средства безопасности не должны вносить существенные задержки в процесс обработки и передачи информации;

- эффективные средства обновления ключей;

- обработка больших объемов информации в единицу времени;

- работа в системах с различной пропускной способностью.

Интеграция аппаратных средств

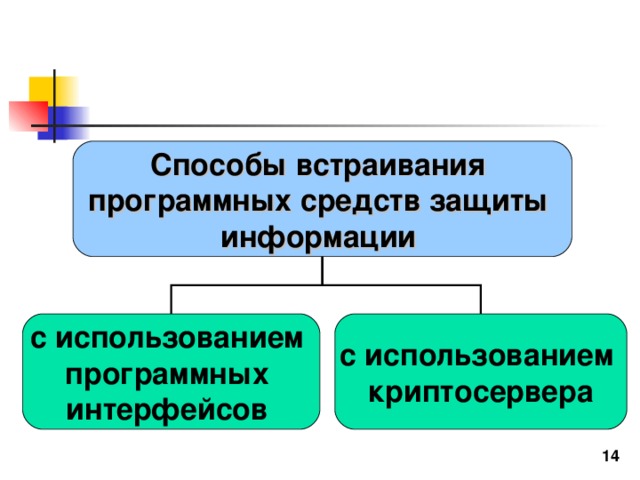

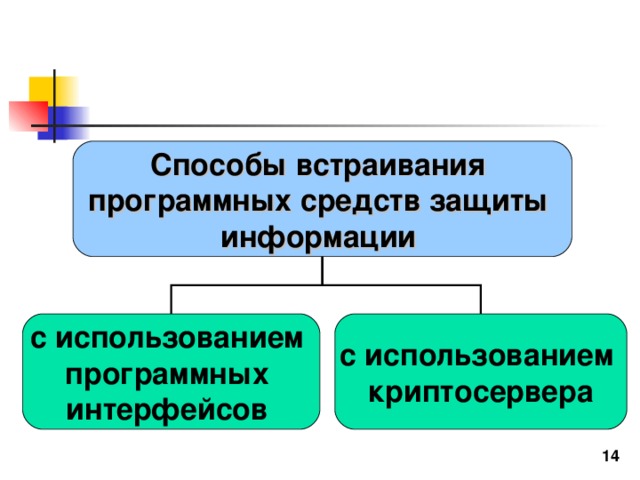

Способы встраивания

программных средств защиты

информации

с использованием

программных

интерфейсов

с использованием

криптосервера

Программный интерфейс

Вероятные угрозы физического и канального уровней

- несанкционированное подключение,

- ошибочная коммутация,

- прослушивание,

- перехват,

- фальсификация информации,

- имитоатаки,

- физическое уничтожение канала связи.

Достоинства реализации средств защиты физического и канального уровней

Недостатки применения средств защиты канального и физического уровней

Задачи сетевого уровня

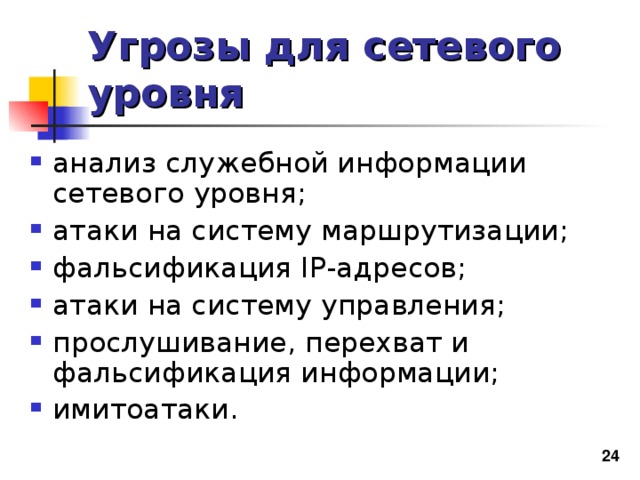

Угрозы для сетевого уровня

- анализ служебной информации сетевого уровня;

- атаки на систему маршрутизации;

- фальсификация IP-адресов;

- атаки на систему управления;

- прослушивание, перехват и фальсификация информации;

- имитоатаки.

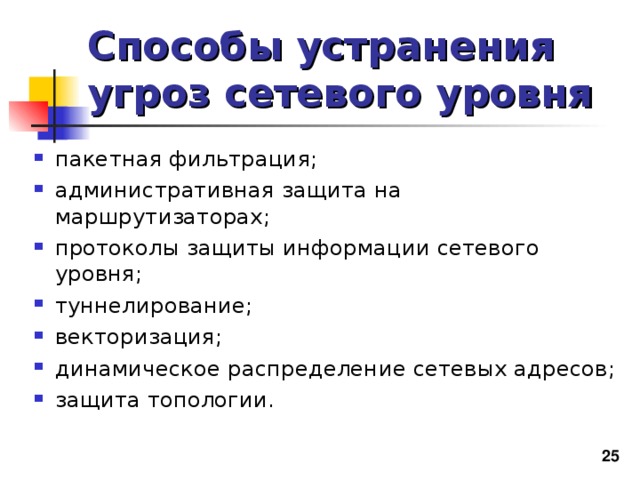

Способы устранения угроз сетевого уровня

- пакетная фильтрация;

- административная защита на маршрутизаторах;

- протоколы защиты информации сетевого уровня;

- туннелирование;

- векторизация;

- динамическое распределение сетевых адресов;

- защита топологии.

Достоинства средств защиты сетевого уровня

Недостатки средств защиты сетевого уровня

Опасные угрозы транспортного уровня

- несанкционированные соединения, разведка приложений;

- атаки на систему управления;

- прослушивание, перехват и фальсификацию информации;

- имитоатаки.

Решения проблем транспортного уровня

Достоинства средств защиты транспортного уровня

Недостатки средств защиты транспортного уровня

- неполнота защиты;

- неподконтрольность событий в рамках прикладных и сетевых протоколов.

Прикладной уровень

Основные угрозы прикладного уровня

- НСД к данным;

- разведка имен и паролей пользователей;

- атаки на систему разграничения прав доступа пользователей;

- маскировка под легитимного пользователя;

- атаки на систему управления, атаки через стандартные прикладные протоколы;

- фальсификация информации;

- имитоатаки.

Защита информации ресурсов прикладного уровня

Достоинства размещения средств защиты прикладного уровня

Недостатки средств защиты прикладного уровня

- отсутствие универсальности,

- ограниченность рамками заданного набора приложений,

- неподконтрольность событий в нижележащих уровнях управления.

Получите свидетельство

Получите свидетельство Вход

Вход

Криптография и компьютерная безопасность (0.26 MB)

Криптография и компьютерная безопасность (0.26 MB)

1

1 424

424 87

87 Нравится

0

Нравится

0